2016FRAMEWORK NAZIONALEBALDONIXWEB

-

Upload

roberto-baldoni -

Category

Documents

-

view

2.729 -

download

0

Transcript of 2016FRAMEWORK NAZIONALEBALDONIXWEB

Cyberspace Economia

IoT

Industry 4.0

Robotics

Smart Cities Big Data

Drones Agricolture 4.0

Digital Currency

Il concetto di velocità • La trasformazione economica sarà

sempre più veloce, inarrestabile, implacabile cambierà il lavoro, uccidendo vecchi posti e creandone di nuovi

• Cambierà pesantemente gli equilibri tra

stati, tra aziende e tra stati e aziende

Il concetto di velocità • La trasformazione economica sarà

sempre più veloce, inarrestabile, implacabile cambierà il lavoro, uccidendo vecchi posti e creandone di nuovi

• Cambierà pesantemente gli equilibri tra

stati, tra aziende e tra stati e aziende

Chi non saprà intercettare

questa rivoluzione diventerà terzo mondo del

terzo millennio

Cyberspace Economia

Unicità del Cyberspace • Non esiste divisione tra pubblico e

privato, tra militare e civile. Un ambiente dove tutto è duale!

• Vulnerabilità non numerabili, attacchi in costante aumento per precisione e potenza

• Nessuno può pensare di gestire questa complessità in isolamento

Architettura Nazionale di Cyber Security

• Asset nazionale strategico • Deve acquisire velocità!

DPCM 24/1/2013

“The Italian way” per accelerare

Pubblico

Privato

PPP innovativa

Ric

erca

PPP innovativa

PPP innovativa

Privati

Architettura Nazionale Governativa di Cyber

Security

Il “Framework Nazionale per la Cyber Security” è uno strumento definito in un contesto PPP che serve per aumentare la velocità di i m p l e m e n t a z i o n e d e l p i a n o strategico nazionale

In collaborazione con:

e:

Con il supporto del Dipartimento delle Informazioni per la Sicurezza della PresidenzaDel Consiglio

dei ministri

• Rischio cyber come un rischio economico aziendale (parte del risk management e del DNA aziendale)

• Portare il rischio cyber nei CDA (non rimanere confinato nell’ambiente tecnico)

Framework Nazionale per la Cyber Security: obiettivi

• Considerare lo scenario economico italiano (dominato dalla presenza di PMI) ed i diversi settori produttivi

• Non reinventare la ruota (il framework non è tecnologia è metodologia)

Indice

1 Introduzione e guida alla lettura . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

I PARTE I - Il Framework Nazionale

2 La necessità di un Framework Nazionale . . . . . . . . . . . . . . . . . . . . . . . . 9

2.1 I vantaggi per il panorama italiano: PMI, Grandi Imprese e regolatori disettore 10

2.2 Il Framework e la gestione del rischio cyber 11

2.3 I vantaggi per il sistema paese: verso una international due diligence 12

3 I concetti di base . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

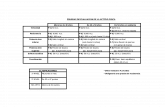

3.1 Framework Core, Profile e Implementation Tier 14

3.2 I livelli di priorità 15

3.3 I livelli di maturità 17

3.4 Come contestualizzare il Framework 19

3.5 Come aggiornare il Framework 20

4 Linee guida per l’applicazione del Framework . . . . . . . . . . . . . . . . . 23

4.1 Piccole-Medie Imprese 23

4.2 Grandi Imprese 25

4.3 Infrastrutture Critiche 27

4.4 Regolatori di settore 27

II PARTE II - Documenti di supporto al Framework

5 Framework Core . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

6 Una contestualizzazione del Framework per PMI . . . . . . . . . . . . . . . . 41

6.1 Selezione delle Subcategory 416.2 Livelli di priorità 426.3 Livelli di maturità 526.4 Guida all’implementazione delle Subcategory a priorità alta 58

7 Raccomandazioni per le Grandi Imprese . . . . . . . . . . . . . . . . . . . . . . 69

7.1 Il ruolo del top management nella gestione del rischio cyber 707.2 Il processo di cyber security risk management 737.3 Computer Emergency Readiness Team (CERT) 76

III PARTE III - Aspetti legati al contesto di applicazione

8 L’Enterprise Risk Management: il contesto di riferimento . . . . . . . . 81

8.1 L’analisi del rischio 828.2 I vantaggi dell’applicazione di un processo di ERM 85

9 Le polizze cyber risk . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87

9.1 Percezione del rischio e diffusione delle polizze cyber 899.2 Guida all’implementazione di una copertura assicurativa cyber risk 91

10 Aspetti di privacy legati al Framework . . . . . . . . . . . . . . . . . . . . . . . . . 93

10.1 Il Codice della Privacy 9310.2 Informazioni classificate e segreto di Stato 97

11 Regolatori di settore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

11.1 Pubbliche Amministrazioni 9911.2 Settore bancario e finanziario 10111.3 Aziende quotate in mercati regolamentati 103

II PARTE II - Documenti di supporto al Framework

5 Framework Core . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

6 Una contestualizzazione del Framework per PMI . . . . . . . . . . . . . . . . 41

6.1 Selezione delle Subcategory 416.2 Livelli di priorità 426.3 Livelli di maturità 526.4 Guida all’implementazione delle Subcategory a priorità alta 58

7 Raccomandazioni per le Grandi Imprese . . . . . . . . . . . . . . . . . . . . . . 69

7.1 Il ruolo del top management nella gestione del rischio cyber 707.2 Il processo di cyber security risk management 737.3 Computer Emergency Readiness Team (CERT) 76

III PARTE III - Aspetti legati al contesto di applicazione

8 L’Enterprise Risk Management: il contesto di riferimento . . . . . . . . 81

8.1 L’analisi del rischio 828.2 I vantaggi dell’applicazione di un processo di ERM 85

9 Le polizze cyber risk . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87

9.1 Percezione del rischio e diffusione delle polizze cyber 899.2 Guida all’implementazione di una copertura assicurativa cyber risk 91

10 Aspetti di privacy legati al Framework . . . . . . . . . . . . . . . . . . . . . . . . . 93

10.1 Il Codice della Privacy 9310.2 Informazioni classificate e segreto di Stato 97

11 Regolatori di settore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

11.1 Pubbliche Amministrazioni 9911.2 Settore bancario e finanziario 10111.3 Aziende quotate in mercati regolamentati 103

Il framework nazionale è uno strumento (ad adozione volontaria) di auto-analisi di una organizzazione

• Implementation tiers • Framework core • Profiles

NIST Framework for Improving Critical Infrastructure

Cybersecurity

14 Capitolo 3. I concetti di base

3.1 Framework Core, Profile e Implementation Tier

Il Framework Nazionale eredita le tre nozioni fondamentali del Framework NIST: FrameworkCore, Profile e Implementation Tier. Di seguito ne diamo una breve descrizione autocontenuta,rimandando al documento originale [15] per maggiori dettagli.

Framework Core. Il core rappresenta la struttura del ciclo di vita del processo di gestione dellacyber security, sia dal punto di vista tecnico sia organizzativo. Il core è strutturato gerarchicamentein Function, Category e Subcategory. Le Function, concorrenti e continue, sono: Identify, Protect,Detect, Respond, Recover e costituiscono le principali tematiche da affrontare per operare unaadeguata gestione del rischio cyber in modo strategico. Il Framework quindi definisce, per ogniFunction, Category e Subcategory, le quali forniscono indicazioni in termini di specifiche risorse,processi e tecnologie da mettere in campo per gestire la singola Function. Infine, la struttura delFramework core presenta degli informative reference, dei riferimenti informativi che legano lasingola Subcategory a una serie di pratiche di sicurezza note utilizzando gli standard di settore (ISO,SP800-53r4, COBIT-5, SANS20 e altri). La struttura del Framework Core del NIST è riportata inFigura 3.1.

Functions Categories Subcategories InformativeReferences

IDENTIFY

PROTECT

DETECT

RESPOND

RECOVER

Figura 3.1: Struttura del Framework Core del NIST(da [15]).

Di seguito è riportata una breve descrizione delle 5 Function:Identify. La Function Identify è legata alla comprensione del contesto aziendale, degli asset chesupportano i processi critici di business e dei relativi rischi associati. Tale comprensione permetteinfatti a un’organizzazione di definire risorse e investimenti in linea con la strategia di gestionedel rischio e con gli obiettivi aziendali. Le Category all’interno di questa Function sono: AssetManagement; Ambiente di business; Governance; Valutazione del rischio; Strategia di gestione delrischio.

Protect. La Function Protect è associata all’implementazione di quelle misure volte alla protezionedei processi di business e degli asset aziendali, indipendentemente dalla loro natura informati-ca. Le Category all’interno di questa Function sono: Access Control; Awareness and Training;Data Security; Information Protection Processes and Procedures; Maintenance; and ProtectiveTechnology.

Detect. La Function Detect è associata alla definizione e attuazione di attività appropriate peridentificare tempestivamente incidenti di sicurezza informatica. Le Category all’interno di questaFunction sono: Anomalies and Events; Security Continuous Monitoring; and Detection Processes

• Implementation tiers • Framework core • Profiles Abbiamo Aggiunto: • Livelli Priorità • Livelli di Maturità • Contestualizzazioni • Linee Guida

Framework Nazionale per la Cybersecurity

3.3 I livelli di maturità 17

Da notare che le Subcategory assumono priorità specifica per la contestualizzazione adottataoppure assumono priorità specifica al contesto dell’organizzazione (eventualmente basati sullavalutazione del rischio associato), pertanto ogni organizzazione, nell’adozione del Framework onel corso dell’attività di contestualizzazione, potrebbe ridefinire specifici livelli di priorità per ogniSubcategory.L’appendice 6 presenta una contestualizzazione del Framework per le PMI, con la definizione dellivello di priorità per ogni Subcategory e una guida all’implementazione.

3.3 I livelli di maturitàI livelli di maturità permettono di fornire una misura della maturità di un processo di sicurezza, dellamaturità di attuazione di una tecnologia specifica o una misura della quantità di risorse adeguateimpiegate per l’implementazione di una data Subcategory.

I livelli di maturità forniscono un punto di riferimento in base al quale ogni organizzazione puòvalutare la propria implementazione delle Subcategory e fissare obiettivi e priorità per il loromiglioramento. I livelli devono essere in progressione, dal minore al maggiore. Ogni livello deveprevedere pratiche e controlli incrementali rispetto al livello di maturità inferiore. Un’organizza-zione valuterà la soddisfazione dei controlli per identificare il livello di maturità raggiunto (Figura3.3). Per alcune Subcategory potrebbe non essere possibile definire livelli di maturità (si veda laSubcategory ID.GV-3 in 6.3 come esempio).

M1 M2 M3 M4GuideLinesMaturityLevels InformativeReferencesFunctions Categories Subcategories PriorityLevels

PROTECT

RECOVER

DETECT

RESPOND

IDENTIFY

Figura 3.3: Framework Nazionale con introduzione dei livelli di maturità.

Nelle Tabelle 3.1 e 3.2 sono forniti due esempi di livelli di maturità per due Subcategory delFramework, mentre nella Sezione 6.3 sono riportati i livelli di maturità per tutte le Subcategory apriorità alta della contestualizzazione per PMI fornita.

– Top Management Awareness – Un aiuto a definire piani a risorse sostenibili di

gestione del rischio cyber (anche attraverso lo strumento assicurativo)

– Gestione della catena di approvvigionamento – Un aiuto nell’approntare un processo evoluto di

gestione del rischio cyber

Framework Nazionale per la Cyber Security: Vantaggi grandi imprese

– Top Management Awareness – Un aiuto a definire piani a risorse sostenibili di

gestione del rischio cyber (anche attraverso lo strumento assicurativo)

– Gestione della catena di approvvigionamento – Un aiuto nell’approntare un processo evoluto di

gestione del rischio cyber

Framework Nazionale per la Cyber Security: Vantaggi grandi imprese

– Una contestualizzazione del framework dedicata a loro • Livelli di priorità • Livelli di maturità • Guida all’implementazione dei controlli a priorità

alta

– 20 quick-win – Come adottare il framework

Framework Nazionale per la Cyber Security: Vantaggi per le PMI

– Fornire una quadro comune a diverse autorità che regolamentano il settore in modo da regolamentare in modo coerente e.g.,Garante Privacy, AGID, PCM, ecc.) – International due diligence

Framework Nazionale per la Cyber Security: Vantaggi per la nazione

Func

tion

Cat

egor

ySu

bcat

egor

yPr

iori

tàIn

form

ativ

e R

efer

ence

s

Ass

et M

anag

emen

t (ID

.AM

): I

dat

i, il

pers

onal

e, i

disp

ositi

vi e

i si

stem

i e le

fa

cilit

ies

nece

ssar

i all'

orga

nizz

azio

ne

sono

iden

tific

ati e

ges

titi i

n co

eren

za c

on

gli o

biet

tivi d

i bus

ines

s e

con

la s

trat

egia

di

ris

chio

del

l'org

aniz

zazi

one

ALT

AID

.AM

-1: S

ono

cens

iti i

sist

emi e

gli

appa

rati

fisic

i in

uso

nel

l'org

aniz

zazi

one

IDE

NT

IFY

(I

D)

·

CC

S C

SC 9

·

CO

BIT

5 A

PO07

.03

·

ISA

624

43-2

-1:2

009

4.3.

2.4.

2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.1, A

.7.2

.2,

·

NIS

T SP

800

-53

Rev

. 4 A

T-3,

PM

-13

·

CC

S C

SC 9

·

CO

BIT

5 A

PO07

.03

·

ISA

624

43-2

-1:2

009

4.3.

2.4.

2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.1, A

.7.2

.2,

·

NIS

T SP

800

-53

Rev

. 4 A

T-3,

PM

-13

·

CC

S C

SC 1

7·

C

OB

IT 5

APO

01.0

6, B

AI0

2.01

, BA

I06.

01, D

SS06

.06

·

ISA

624

43-3

-3:2

013

SR 3

.4, S

R 4

.1·

I

SO/IE

C 2

7001

:201

3 A

.8.2

.3·

N

IST

SP 8

00-5

3 R

ev. 4

SC

-28

· D

a es

egui

rsi p

er c

olor

o ch

e tr

atta

no in

form

azio

ni c

lass

ifica

te a

i sen

si d

el D

PCM

6

nove

mbr

e 20

15 e

dei

rel

ativ

i dec

reti

n. 4

/201

5 e

n.5/

2015

·

Obb

ligat

oria

in c

aso

di tr

atta

men

to d

i dat

i per

sona

li m

edia

nte

stru

men

ti el

ettr

onic

i (a

i sen

si d

ell'A

ll. B

) D. L

gs. 1

96/2

003

Reg

ole

16,1

7, 2

0)·

C

CS

CSC

17

·

CO

BIT

5 A

PO01

.06,

DSS

06.0

6·

I

SA 6

2443

-3-3

:201

3 SR

3.1

, SR

3.8

, SR

4.1

, SR

4.2

·

ISO

/IEC

270

01:2

013

A.8

.2.3

, A.1

3.1.

1, A

.13.

2.1,

A.1

3.2.

3, A

.14.

1.2,

A.1

4.1.

3·

N

IST

SP 8

00-5

3 R

ev. 4

SC

-8·

Obb

ligat

oria

in c

aso

di tr

atta

men

to d

i dat

i per

sona

li m

edia

nte

stru

men

ti el

ettr

onic

i (a

i sen

si d

ell'A

ll. B

) D. L

gs. 1

96/2

003)

·

CO

BIT

5 B

AI0

9.03

·

ISA

624

43-2

-1:2

009

4. 4

.3.3

.3.9

, 4.3

.4.4

.1·

I

SA 6

2443

-3-3

:201

3 SR

4.2

·

ISO

/IEC

270

01:2

013

A.8

.2.3

, A.8

.3.1

, A.8

.3.2

, A.8

.3.3

, A.1

1.2.

7·

N

IST

SP 8

00-5

3 R

ev. 4

CM

-8, M

P-6,

PE-

16·

C

OB

IT 5

APO

13.0

1·

I

SA 6

2443

-3-3

:201

3 SR

7.1

, SR

7.2

·

ISO

/IEC

270

01:2

013

A.1

2.3.

1·

N

IST

SP 8

00-5

3 R

ev. 4

AU

-4, C

P-2,

SC

-5·

C

CS

CSC

17

·

CO

BIT

5 A

PO01

.06

·

ISA

624

43-3

-3:2

013

SR 5

.2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.2, A

.7.1

.1, A

.7.1

.2, A

.7.3

.1, A

.8.2

.2, A

.8.2

.3, A

.9.1

.1,

A.9

.1.2

, A.9

.2.3

, A.9

.4.1

, A.9

.4.4

, A.9

.4.5

, A.1

3.1.

3, A

.13.

2.1,

A.1

3.2.

3, A

.13.

2.4,

A.1

4.1.

2,

A.1

4.1.

3·

N

IST

SP 8

00-5

3 R

ev. 4

AC

-4, A

C-5

, AC

-6, P

E-19

, PS-

3, P

S-6,

SC

-7, S

C-8

, SC

-13,

SC

-31

, SI-

4·

O

bblig

ator

ia in

cas

o di

trat

tam

ento

di d

ati p

erso

nali

med

iant

e st

rum

enti

elet

tron

ici

(ai s

ensi

del

l'All.

B) D

. Lgs

. 196

/200

3)·

I

SA 6

2443

-3-3

:201

3 SR

3.1

, SR

3.3

, SR

3.4

, SR

3.8

·

ISO

/IEC

270

01:2

013

A.1

2.2.

1, A

.12.

5.1,

A.1

4.1.

2, A

.14.

1.3

·

NIS

T SP

800

-53

Rev

. 4 S

I-7

·

CO

BIT

5 B

AI0

7.04

·

ISO

/IEC

270

01:2

013

A.1

2.1.

4·

N

IST

SP 8

00-5

3 R

ev. 4

CM

-2

BA

SSA

BA

SSA

BA

SSA

ME

DIA

ME

DIA

Dat

a Se

curi

ty (P

R.D

S): I

dat

i son

o m

emor

izza

ti e

gest

iti in

acc

ordo

alla

st

rate

gia

di g

estio

ne d

el r

isch

io

dell'

orga

nizz

azio

ne, a

l fin

e di

gar

antir

e l'i

nteg

rità

, la

conf

iden

zial

ità e

la

disp

onib

ilità

del

le in

form

azio

ni.

ALT

A

NO

N

SEL

EZ

ION

ATA

ME

DIA

ME

DIA

PR.D

S-7:

Gli

ambi

enti

di s

vilu

ppo

e te

st s

ono

sepa

rati

dall'

ambi

ente

di p

rodu

zion

e

PR.A

T-4:

I d

irig

enti

ed i

vert

ici a

zien

dali

com

pren

dono

ruo

li e

resp

onsa

bilit

à

PR.A

T-5:

Il p

erso

nale

add

etto

alla

sic

urez

za fi

sica

e

delle

info

rmaz

ioni

com

pren

de i

ruol

i e le

re

spon

sabi

lità

PR.D

S-1:

I d

ati e

le in

form

azio

ni m

emor

izza

te s

ono

prot

ette

PR.D

S-2:

I d

ati s

ono

prot

etti

dura

nte

la

tras

mis

sion

e

PR.D

S-3:

Il tr

asfe

rim

ento

fisi

co,

la r

imoz

ione

e la

di

stru

zion

e de

i dis

posi

tivi a

tti a

lla m

emor

izza

zion

e di

dat

i son

o ge

stiti

att

rave

rso

un p

roce

sso

form

ale

PR.D

S-4:

I s

iste

mi h

anno

ade

guat

e ri

sors

e a

disp

osio

ne p

er p

oter

gar

antir

e la

dis

poni

bilit

à

PR.D

S-5:

Son

o im

plem

enta

te te

cnic

he d

i pr

otez

ione

(es.

con

trol

lo d

i acc

esso

) con

tro

la

sott

razi

one

dei d

ati (

data

leak

).

PR.D

S-6:

Ven

gono

impl

emen

tate

tecn

iche

di

cont

rollo

del

l'int

egri

tà d

ei d

ati p

er v

erifi

care

l'a

uten

ticità

di s

oftw

are,

firm

war

e e

delle

PRO

TE

CT

(PR

)

46 Capitolo 6. Una contestualizzazione del Framework per PMI

Func

tion

Cat

egor

ySu

bcat

egor

yPr

iori

tàIn

form

ativ

e R

efer

ence

s

Ass

et M

anag

emen

t (ID

.AM

): I

dat

i, il

pers

onal

e, i

disp

ositi

vi e

i si

stem

i e le

fa

cilit

ies

nece

ssar

i all'

orga

nizz

azio

ne

sono

iden

tific

ati e

ges

titi i

n co

eren

za c

on

gli o

biet

tivi d

i bus

ines

s e

con

la s

trat

egia

di

ris

chio

del

l'org

aniz

zazi

one

ALT

AID

.AM

-1: S

ono

cens

iti i

sist

emi e

gli

appa

rati

fisic

i in

uso

nel

l'org

aniz

zazi

one

IDE

NT

IFY

(I

D)

·

CC

S C

SC 9

·

CO

BIT

5 A

PO07

.03

·

ISA

624

43-2

-1:2

009

4.3.

2.4.

2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.1, A

.7.2

.2,

·

NIS

T SP

800

-53

Rev

. 4 A

T-3,

PM

-13

·

CC

S C

SC 9

·

CO

BIT

5 A

PO07

.03

·

ISA

624

43-2

-1:2

009

4.3.

2.4.

2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.1, A

.7.2

.2,

·

NIS

T SP

800

-53

Rev

. 4 A

T-3,

PM

-13

·

CC

S C

SC 1

7·

C

OB

IT 5

APO

01.0

6, B

AI0

2.01

, BA

I06.

01, D

SS06

.06

·

ISA

624

43-3

-3:2

013

SR 3

.4, S

R 4

.1·

I

SO/IE

C 2

7001

:201

3 A

.8.2

.3·

N

IST

SP 8

00-5

3 R

ev. 4

SC

-28

· D

a es

egui

rsi p

er c

olor

o ch

e tr

atta

no in

form

azio

ni c

lass

ifica

te a

i sen

si d

el D

PCM

6

nove

mbr

e 20

15 e

dei

rel

ativ

i dec

reti

n. 4

/201

5 e

n.5/

2015

·

Obb

ligat

oria

in c

aso

di tr

atta

men

to d

i dat

i per

sona

li m

edia

nte

stru

men

ti el

ettr

onic

i (a

i sen

si d

ell'A

ll. B

) D. L

gs. 1

96/2

003

Reg

ole

16,1

7, 2

0)·

C

CS

CSC

17

·

CO

BIT

5 A

PO01

.06,

DSS

06.0

6·

I

SA 6

2443

-3-3

:201

3 SR

3.1

, SR

3.8

, SR

4.1

, SR

4.2

·

ISO

/IEC

270

01:2

013

A.8

.2.3

, A.1

3.1.

1, A

.13.

2.1,

A.1

3.2.

3, A

.14.

1.2,

A.1

4.1.

3·

N

IST

SP 8

00-5

3 R

ev. 4

SC

-8·

Obb

ligat

oria

in c

aso

di tr

atta

men

to d

i dat

i per

sona

li m

edia

nte

stru

men

ti el

ettr

onic

i (a

i sen

si d

ell'A

ll. B

) D. L

gs. 1

96/2

003)

·

CO

BIT

5 B

AI0

9.03

·

ISA

624

43-2

-1:2

009

4. 4

.3.3

.3.9

, 4.3

.4.4

.1·

I

SA 6

2443

-3-3

:201

3 SR

4.2

·

ISO

/IEC

270

01:2

013

A.8

.2.3

, A.8

.3.1

, A.8

.3.2

, A.8

.3.3

, A.1

1.2.

7·

N

IST

SP 8

00-5

3 R

ev. 4

CM

-8, M

P-6,

PE-

16·

C

OB

IT 5

APO

13.0

1·

I

SA 6

2443

-3-3

:201

3 SR

7.1

, SR

7.2

·

ISO

/IEC

270

01:2

013

A.1

2.3.

1·

N

IST

SP 8

00-5

3 R

ev. 4

AU

-4, C

P-2,

SC

-5·

C

CS

CSC

17

·

CO

BIT

5 A

PO01

.06

·

ISA

624

43-3

-3:2

013

SR 5

.2·

I

SO/IE

C 2

7001

:201

3 A

.6.1

.2, A

.7.1

.1, A

.7.1

.2, A

.7.3

.1, A

.8.2

.2, A

.8.2

.3, A

.9.1

.1,

A.9

.1.2

, A.9

.2.3

, A.9

.4.1

, A.9

.4.4

, A.9

.4.5

, A.1

3.1.

3, A

.13.

2.1,

A.1

3.2.

3, A

.13.

2.4,

A.1

4.1.

2,

A.1

4.1.

3·

N

IST

SP 8

00-5

3 R

ev. 4

AC

-4, A

C-5

, AC

-6, P

E-19

, PS-

3, P

S-6,

SC

-7, S

C-8

, SC

-13,

SC

-31

, SI-

4·

O

bblig

ator

ia in

cas

o di

trat

tam

ento

di d

ati p

erso

nali

med

iant

e st

rum

enti

elet

tron

ici

(ai s

ensi

del

l'All.

B) D

. Lgs

. 196

/200

3)·

I

SA 6

2443

-3-3

:201

3 SR

3.1

, SR

3.3

, SR

3.4

, SR

3.8

·

ISO

/IEC

270

01:2

013

A.1

2.2.

1, A

.12.

5.1,

A.1

4.1.

2, A

.14.

1.3

·

NIS

T SP

800

-53

Rev

. 4 S

I-7

·

CO

BIT

5 B

AI0

7.04

·

ISO

/IEC

270

01:2

013

A.1

2.1.

4·

N

IST

SP 8

00-5

3 R

ev. 4

CM

-2

BA

SSA

BA

SSA

BA

SSA

ME

DIA

ME

DIA

Dat

a Se

curi

ty (P

R.D

S): I

dat

i son

o m

emor

izza

ti e

gest

iti in

acc

ordo

alla

st

rate

gia

di g

estio

ne d

el r

isch

io

dell'

orga

nizz

azio

ne, a

l fin

e di

gar

antir

e l'i

nteg

rità

, la

conf

iden

zial

ità e

la

disp

onib

ilità

del

le in

form

azio

ni.

ALT

A

NO

N

SEL

EZ

ION

ATA

ME

DIA

ME

DIA

PR.D

S-7:

Gli

ambi

enti

di s

vilu

ppo

e te

st s

ono

sepa

rati

dall'

ambi

ente

di p

rodu

zion

e

PR.A

T-4:

I d

irig

enti

ed i

vert

ici a

zien

dali

com

pren

dono

ruo

li e

resp

onsa

bilit

à

PR.A

T-5:

Il p

erso

nale

add

etto

alla

sic

urez

za fi

sica

e

delle

info

rmaz

ioni

com

pren

de i

ruol

i e le

re

spon

sabi

lità

PR.D

S-1:

I d

ati e

le in

form

azio

ni m

emor

izza

te s

ono

prot

ette

PR.D

S-2:

I d

ati s

ono

prot

etti

dura

nte

la

tras

mis

sion

e

PR.D

S-3:

Il tr

asfe

rim

ento

fisi

co,

la r

imoz

ione

e la

di

stru

zion

e de

i dis

posi

tivi a

tti a

lla m

emor

izza

zion

e di

dat

i son

o ge

stiti

att

rave

rso

un p

roce

sso

form

ale

PR.D

S-4:

I s

iste

mi h

anno

ade

guat

e ri

sors

e a

disp

osio

ne p

er p

oter

gar

antir

e la

dis

poni

bilit

à

PR.D

S-5:

Son

o im

plem

enta

te te

cnic

he d

i pr

otez

ione

(es.

con

trol

lo d

i acc

esso

) con

tro

la

sott

razi

one

dei d

ati (

data

leak

).

PR.D

S-6:

Ven

gono

impl

emen

tate

tecn

iche

di

cont

rollo

del

l'int

egri

tà d

ei d

ati p

er v

erifi

care

l'a

uten

ticità

di s

oftw

are,

firm

war

e e

delle

PRO

TE

CT

(PR

)

46 Capitolo 6. Una contestualizzazione del Framework per PMI

Profilocybera,uale

• La singola azienda. Questo prevede che l’azienda sia abbastanza matura da poter gestire un modello di gestione del rischio associato;

• Una associazione di settore produttivo, per rendere la contestualizzazione del Framework disponibile a tutte le aziende del settore;

• Un regolatore di settore per rendere la contestualizzazione del Framework disponibile a tutte le organizzazioni del settore;

• Un qualsiasi attore che definisce una contestualizzazione del Framework in funzione di una o più caratteristiche che accomunano delle aziende, come ad esempio, dislocazione geografica, dimensione, tipologia del personale ecc.

Chi può contestualizzare il framework

II PARTE II - Documenti di supporto al Framework

5 Framework Core . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

6 Una contestualizzazione del Framework per PMI . . . . . . . . . . . . . . . . 41

6.1 Selezione delle Subcategory 416.2 Livelli di priorità 426.3 Livelli di maturità 526.4 Guida all’implementazione delle Subcategory a priorità alta 58

7 Raccomandazioni per le Grandi Imprese . . . . . . . . . . . . . . . . . . . . . . 69

7.1 Il ruolo del top management nella gestione del rischio cyber 707.2 Il processo di cyber security risk management 737.3 Computer Emergency Readiness Team (CERT) 76

III PARTE III - Aspetti legati al contesto di applicazione

8 L’Enterprise Risk Management: il contesto di riferimento . . . . . . . . 81

8.1 L’analisi del rischio 828.2 I vantaggi dell’applicazione di un processo di ERM 85

9 Le polizze cyber risk . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87

9.1 Percezione del rischio e diffusione delle polizze cyber 899.2 Guida all’implementazione di una copertura assicurativa cyber risk 91

10 Aspetti di privacy legati al Framework . . . . . . . . . . . . . . . . . . . . . . . . . 93

10.1 Il Codice della Privacy 9310.2 Informazioni classificate e segreto di Stato 97

11 Regolatori di settore . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

11.1 Pubbliche Amministrazioni 9911.2 Settore bancario e finanziario 10111.3 Aziende quotate in mercati regolamentati 103

• Per la messa in sicurezza del cyberspace

nazionale attraverso approccio intersettoriale

• Per la creazione di competenze domestiche

• Per il rafforzamento del mercato della sicurezza informatica

• Per la generazione di nuovi posti di lavoro

Framework come fattore di accelerazione

Ringraziamenti: Autori A cura di Roberto Baldoni e Luca Montanari

Autori in ordine alfabetico:

Luca Albertini

Stefano Armenia

Roberto Baldoni

Fabio Battelli

Luca Boselli

Stefano Buschi

Alfredo Caputi

Salvatore Carrino

Francesco Ceccarelli

Ludovica Coletta

Romina Colciago

Cosimo Comella

Fabrizio d’Amore

Ciro Di Carluccio

Rita Forsi

Luisa Franchina

Corrado Giustozzi

Davide Grassano

Michele Kidane Mariam

Alberto Marchetti Spaccamela

Carlo Mauceli

Antonino Mazzeo

Fabio Merello

Guido Milana

Luca Montanari

Paolo Prinetto

Leonardo Querzoni

Alfio Rapisarda

Andrea Rigoni

Massimo Rocca

Valeria Risuglia

Lorenzo Russo

Federico Ruzzi

Mario Terranova

Toto Zammataro

Andrea Zapparoli Manzoni

A cura di Roberto Baldoni e Luca Montanari

Autori in ordine alfabetico:

Luca Albertini

Stefano Armenia

Roberto Baldoni

Fabio Battelli

Luca Boselli

Stefano Buschi

Alfredo Caputi

Salvatore Carrino

Francesco Ceccarelli

Ludovica Coletta

Romina Colciago

Cosimo Comella

Fabrizio d’Amore

Ciro Di Carluccio

Rita Forsi

Luisa Franchina

Corrado Giustozzi

Davide Grassano

Michele Kidane Mariam

Alberto Marchetti Spaccamela

Carlo Mauceli

Antonino Mazzeo

Fabio Merello

Guido Milana

Luca Montanari

Paolo Prinetto

Leonardo Querzoni

Alfio Rapisarda

Andrea Rigoni

Massimo Rocca

Valeria Risuglia

Lorenzo Russo

Federico Ruzzi

Mario Terranova

Toto Zammataro

Andrea Zapparoli Manzoni

A cura di Roberto Baldoni e Luca Montanari

Autori in ordine alfabetico:

Luca Albertini

Stefano Armenia

Roberto Baldoni

Fabio Battelli

Luca Boselli

Stefano Buschi

Alfredo Caputi

Salvatore Carrino

Francesco Ceccarelli

Ludovica Coletta

Romina Colciago

Cosimo Comella

Fabrizio d’Amore

Ciro Di Carluccio

Rita Forsi

Luisa Franchina

Corrado Giustozzi

Davide Grassano

Michele Kidane Mariam

Alberto Marchetti Spaccamela

Carlo Mauceli

Antonino Mazzeo

Fabio Merello

Guido Milana

Luca Montanari

Paolo Prinetto

Leonardo Querzoni

Alfio Rapisarda

Andrea Rigoni

Massimo Rocca

Valeria Risuglia

Lorenzo Russo

Federico Ruzzi

Mario Terranova

Toto Zammataro

Andrea Zapparoli Manzoni

A cura di Roberto Baldoni e Luca Montanari

Autori in ordine alfabetico:

Luca Albertini

Stefano Armenia

Roberto Baldoni

Fabio Battelli

Luca Boselli

Stefano Buschi

Alfredo Caputi

Salvatore Carrino

Francesco Ceccarelli

Ludovica Coletta

Romina Colciago

Cosimo Comella

Fabrizio d’Amore

Ciro Di Carluccio

Rita Forsi

Luisa Franchina

Corrado Giustozzi

Davide Grassano

Michele Kidane Mariam

Alberto Marchetti Spaccamela

Carlo Mauceli

Antonino Mazzeo

Fabio Merello

Guido Milana

Luca Montanari

Paolo Prinetto

Leonardo Querzoni

Alfio Rapisarda

Andrea Rigoni

Massimo Rocca

Valeria Risuglia

Lorenzo Russo

Federico Ruzzi

Mario Terranova

Toto Zammataro

Andrea Zapparoli Manzoni

Ringraziamenti • Coloro che hanno partecipato alla

revisione nella consultazione pubblica • Società che hanno supportato questo

evento