sigs_0407

Transcript of sigs_0407

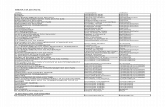

SIG1=101,"nderung des Winlogon-Registrierungsschlssels","" SIG2=102,"nderung des Winlogon-Registrierungswerts","" SIG3=103,"nderung des LSA-Registrierungsschlssels","" SIG4=104,"nderung des LSA-Registrierungswerts","" SIG5=105,"nderung des Memory Management-Registrierungsschlssels","" SIG6=106,"nderung des Memory Management-Registrierungswerts","" SIG7=107,"nderung des CrashControl-Registrierungsschlssels","" SIG8=108,"nderung des CrashControl-Registrierungswerts","" SIG9=111,"Registrierungseinstellung des Ereignisprotokolls gendert","" SIG10=112,"nderung der Einstellung des Ereignisprotokolldienstes","" SIG11=113,"Statusnderung des Ereignisprotokolldienstes","" SIG12=114,"Einstellung fr das Herunterfahren des Sicherheitsereignisprotokolls gen dert","" SIG13=121,"Windows-Dateischutzaktivitt","" SIG14=122,"Windows-Dateischutzcache oder -katalog gendert","" SIG15=123,"Einstellung fr Quellpfad gendert","" SIG16=131,"Schreibversuch in ausfhrbare Systemdatei","" SIG17=132,"Erstellung oder Lschung einer ausfhrbaren Systemdatei","" SIG18=338,"Automatische Anmeldung beim Start aktiviert","" SIG19=342,"Liste der vertrauenswrdigen Systemprozesse gendert","" SIG20=344,"Neues Startprogramm erstellt","" SIG21=345,"Beschrnkungen hinsichtlich des Zugriffs auf die Registrierung aufgehob en","" SIG22=347,"Nicht interaktiver Zugriff auf CD-ROM-Laufwerk aktiviert","" SIG23=348,"nderung der Benachrichtigungspakete","" SIG24=349,"Nicht interaktiver Zugriff auf CD-ROM-Laufwerk aktiviert","" SIG25=350,"Herunterfahren ohne aktivierte Anmeldung","" SIG26=352,"Nullbenutzersitzungen aktiviert","" SIG27=354,"Einstellungen fr AutoPlay eines Laufwerks gendert","" SIG28=355,"nderung des Registrierungsschlssels "AllowSpecialCharsInShell"","" SIG29=356,"IIS-Abschirmung - nderung des Sicherheitskontexts fr CGI-Skripts","" SIG30=357,"IIS-Abschirmung - Remoteerstellung eines ODBC-Registrierungsschlssels" ,"" SIG31=367,"IIS-Abschirmung - nderung des Registrierungsschlssels "EnablePortAttack "","" SIG32=371,"Lokales IP-Routing aktiviert","" SIG33=372,"Aktivierung des SNMP-Dienstes","" SIG34=373,"nderung des Startmodus des SNMP-Dienstes","" SIG35=374,"Aktivierung des Remotebefehlsdienstes","" SIG36=375,"nderung des Startmodus des Remotebefehlsdienstes","" SIG37=379,"Aktivierung des Warndienstes","" SIG38=380,"nderung des Startmodus des Warndienstes","" SIG39=384,"Aktivierung des NETMON-Netzwerk-Agenten","" SIG40=385,"nderung des Startmodus des NETMON-Netzwerk-Agenten","" SIG41=392,"Dienst gestartet","" SIG42=393,"Dienst gestoppt","" SIG43=399,"Installation des Remote-Shell-Dienstes","" SIG44=404,"nderung der Authentifizierungspakete","" SIG45=412,"Ausfhrung einer Datei mit doppelter Erweiterung","" SIG46=413,"Verdchtige Ausfhrung einer Datei mit doppelter Erweiterung","" SIG47=415,"Ausfhrung einer Datei mit verdchtiger Erweiterung","" SIG48=428,"Allgemeiner Pufferberlauf","" SIG49=431,"IIS 4.0 FTP-Pufferberlauf","" SIG50=432,"Verdchtiger Funktionsaufruf","" SIG51=433,"Aktivierung des Remote-Shell-Dienstes","" SIG52=436,"OS/2-Teilsystemzeiger gendert","" SIG53=437,"POSIX-Teilsystemzeiger gendert","" SIG54=438,"Lschen der Auslagerungsdatei deaktiviert","" SIG55=445,"nderung des Registrierungsschlssels "ProfileImagePath"","" SIG56=500,"MSSQL-Kernabschirmung - Dateizugriff",""

SIG57=501,"MSSQL-Kernabschirmung - Dateinderung","" SIG58=502,"MSSQL-Kernabschirmung - Dateiausfhrung","" SIG59=503,"MSSQL-Kernabschirmung - nderung der Registrierung","" SIG60=504,"MSSQL-Kernabschirmung - Dienstnderung","" SIG61=505,"MSSQL-Kernabschirmung - nderung der Dienstregistrierung","" SIG62=507,"MSSQL-Kernabschirmung - Protokolldateizugriff","" SIG63=508,"MSSQL-Kernabschirmung - Protokolldateinderung","" SIG64=510,"Abschirmung MSSQL-Hilfsverzeichnis - Dateizugriff","" SIG65=511,"Abschirmung MSSQL-Hilfsverzeichnis - Dateinderung","" SIG66=512,"Abschirmung MSSQL-Hilfsverzeichnis - Dateiausfhrung","" SIG67=513,"Abschirmung MSSQL-Hilfsverzeichnis - nderung der Registrierung","" SIG68=514,"Abschirmung MSSQL-Hilfsverzeichnis - Dienstnderung","" SIG69=515,"Abschirmung MSSQL-Hilfsverzeichnis - nderung der Dienstregistrierung", "" SIG70=519,"Abschirmung MSSQL-Hilfsverzeichnis - Dienst wurde gestartet","" SIG71=520,"MSSQL-Kernumhllung - Dateizugriff durch MSSQL","" SIG72=521,"MSSQL-Kernumhllung - Dateinderung durch MSSQL","" SIG73=522,"MSSQL-Kernumhllung - Dateiausfhrung durch MSSQL","" SIG74=523,"MSSQL-Kernumhllung - Registrierungsnderung durch MSSQL","" SIG75=524,"MSSQL-Kernumhllung - Dienstnderung durch MSSQL","" SIG76=530,"Umhllung MSSQL-Hilfsverzeichnis - Dateizugriff durch MSSQL","" SIG77=531,"Umhllung MSSQL-Hilfsverzeichnis - Dateinderung durch MSSQL","" SIG78=532,"Umhllung MSSQL-Hilfsverzeichnis - Dateiausfhrung durch MSSQL","" SIG79=533,"Umhllung MSSQL-Hilfsverzeichnis - Registrierungsnderung durch MSSQL","" SIG80=534,"Umhllung MSSQL-Hilfsverzeichnis - Dienstnderung durch MSSQL","" SIG81=540,"Pufferberlauf gespeicherte MSSQL-Prozedur","" SIG82=541,"Schwachstelle MSSQL Server-Installationsdatei","" SIG83=542,"MSSQL-Anmeldung mit leerem Kennwort","" SIG84=550,"Verteilte MSSQL-Abfrage","" SIG85=551,"MSSQL SQL Injection mit Kommentaren","" SIG86=552,"MSSQL SQL Injection mit DELAY","" SIG87=553,"MSSQL SQL Injection mit BULK INSERT","" SIG88=554,"MSSQL SQL Injection mit Stapelbefehlen","" SIG89=555,"MSSQL SQL Injection mit berwachungsumgehung","" SIG90=556,"MSSQL SQL Shutdown","" SIG91=557,"MSSQL-Auftragsplanung","" SIG92=558,"MSSQL sp_Mscopyscriptfile-Rechteeskalation","" SIG93=559,"MSSQL sp_attachsubscription-Rechteeskalation","" SIG94=560,"SQL Injection With CAST","" SIG95=561,"MSSQL xp_cmdshell-Rechteeskalation","" SIG96=562,"MSSQL xp_availablemedia-Rechteeskalation","" SIG97=563,"MSSQL xp_dirtree-Rechteeskalation","" SIG98=564,"MSSQL xp_subdirs-Rechteeskalation","" SIG99=565,"MSSQL xp_fileexist-Rechteeskalation","" SIG100=566,"MSSQL xp_getfiledetails-Rechteeskalation","" SIG101=567,"MSSQL sp_OACreate-Rechteeskalation","" SIG102=568,"MSSQL sp_OAGetErrorInfo-Rechteeskalation","" SIG103=569,"MSSQL sp_OAGetProperty-Rechteeskalation","" SIG104=570,"MSSQL sp_OAMethod-Rechteeskalation","" SIG105=571,"MSSQL sp_OASetProperty-Rechteeskalation","" SIG106=572,"MSSQL sp_OADestroy-Rechteeskalation","" SIG107=573,"MSSQL sp_OAStop-Rechteeskalation","" SIG108=574,"MSSQL sp_addextendedproc-Rechteeskalation","" SIG109=575,"MSSQL xp_makewebtask-Rechteeskalation","" SIG110=576,"MSSQL sp_addlogin-Rechteeskalation","" SIG111=577,"MSSQL xp_readerrorlog-Rechteeskalation","" SIG112=578,"MSSQL xp_regenumvalues-Rechteeskalation","" SIG113=579,"MSSQL xp_regread-Rechteeskalation","" SIG114=580,"MSSQL xp_regwrite-Rechteeskalation","" SIG115=581,"MSSQL xp_regdeletevalue-Rechteeskalation",""

SIG116=582,"MSSQL xp_regaddmultistring-Rechteeskalation","" SIG117=583,"MSSQL xp_regremovemultistring-Rechteeskalation","" SIG118=584,"MSSQL xp_regdeletekey-Rechteeskalation","" SIG119=585,"MSSQL xp_servicecontrol-Rechteeskalation","" SIG120=586,"MSSQL xp_enumdsn-Rechteeskalation","" SIG121=587,"MSSQL xp_loginconfig-Rechteeskalation","" SIG122=588,"MSSQL xp_terminate_process-Rechteeskalation","" SIG123=589,"MSSQL xp_proxiedadata-Rechteeskalation","" SIG124=590,"Manipulation der MSSQL-Serverkonfiguration","" SIG125=591,"MSSQL raiserror-Ausfhrung","" SIG126=592,"MSSQL formatmessage-Ausfhrung","" SIG127=593,"MSSQL xp_sprintf-Ausfhrung","" SIG128=594,"Missbrauch von MSSQL-Webtask","" SIG129=595,"MSSQL sp_set_sqlagent_properties-Rechteeskalation","" SIG130=596,"MSSQL sp_addsrvrolemember-Rechteeskalation","" SIG131=597,"MSSQL sp_msdropretry-Rechteeskalation","" SIG132=598,"Rechteeskalation MSSQL DTS-Pakete","" SIG133=599,"MSSQL-Kernabschirmung - Verwendung von Verwaltungstools","" SIG134=601,"MSSQL sp_MSget_publisher_rpc-Rechteeskalation","" SIG135=602,"MSSQL xp_fileexist-Rechteeskalation","" SIG136=603,"MSSQL xp_instance_regwrite-Rechteeskalation","" SIG137=604,"MSSQL xp_instance_regread-Rechteeskalation","" SIG138=605,"MSSQL xp_instance_regenumkeys-Rechteeskalation","" SIG139=606,"MSSQL xp_instance_regenumvalues-Rechteeskalation","" SIG140=607,"MSSQL xp_instance_regremovemultistring-Rechteeskalation","" SIG141=608,"MSSQL xp_instance_regaddmultistring-Rechteeskalation","" SIG142=609,"MSSQL xp_instance_regdeletevalue-Rechteeskalation","" SIG143=610,"MSSQL xp_instance_regdeletekey-Rechteeskalation","" SIG144=752,"CLSID-Dateiausfhrung in Windows Explorer","" SIG145=797,"Unzulssiger Zugriff auf Datei fr unbeaufsichtigte Installation","" SIG146=801,"Suche durch anonymen Benutzernamen","" SIG147=803,"CD-ROM-AutoRun aktiviert","" SIG148=804,"Protokolldateizugriff in der BackOffice-Installation","" SIG149=812,"nderung des Registrierungsschlssels fr Dateisystem-Tunneling","" SIG150=814,"nderung einer Systemdatei","" SIG151=825,"Trojaner BackOrifice 2000","" SIG152=828,"NetBus-Trojaner-Installation","" SIG153=829,"NetBus-Trojaner-Aktivierung","" SIG154=832,"Pufferberlauf Druckerwarteschlange","" SIG155=834,"nderung der SAM-Berechtigungen","" SIG156=835,"Zugriff auf Reparaturverzeichnis","" SIG157=836,"Zugriff auf SAM-Konfigurationsdatei","" SIG158=837,"nderung des Druckanbieters","" SIG159=838,"Dateierstellung "Spoolhack.dll"","" SIG160=840,"nderung der WordPad-Hilfedatei","" SIG161=841,"Winhlp32-Pufferberlauf","" SIG162=843,"NT4All-Rechteeskalation","" SIG163=844,"nderung der Authentifizierungsbibliothek","" SIG165=846,"Serveroperator-Rechteeskalation","" SIG166=847,"nderung des Registrierungsschlssels fr den allgemeinen Benutzerstartord ner","" SIG167=850,"nderung der ausfhrbaren Dienstdatei","" SIG168=853,"IIS - Dateizugriff auf "Code.asp"","" SIG169=854,"IIS - Dateizugriff auf "CodeBrws.asp "","" SIG170=855,"IIS Index Server - Offenlegung der Webhits-Quelle","" SIG171=856,"IIS - DoS-Angriff durch nicht wohlgeformte Erweiterungsdaten","" SIG172=857,"IIS - Unzulssige DSN-Dateierstellung","" SIG173=858,"IIS - Unzulssiger Dateizugriff auf "Showcode.asp"","" SIG174=860,"IIS - Unzulssiger Dateizugriff auf "ShowFile.asp"","" SIG175=862,"IIS - Befehlsausfhrung Jet-Datenbank",""

SIG176=863,"IIS - Andere ASP-Datenstrme","" SIG177=866,"IIS FrontPage - DoS-Angriff auf "imagemap.exe"","" SIG178=869,"IIS - ASP-Beispielseite "catalog_type"","" SIG179=872,"IIS - MiniVend-Beispielseite "view_page.html"","" SIG180=873,"IIS - DoS-Angriff ber ASP-Beispielsite "advsearch.asp"","" SIG181=874,"IIS - DoS-Angriff ber ASP-Beispielsite "search.asp"","" SIG182=875,"IIS - DoS-Angriff ber ASP-Beispielsite "query.asp"","" SIG183=876,"IIS - "+.htr"-Dateifragment-Lesevorgang","" SIG184=877,"IIS FrontPage - DoS-Angriff auf "htimage.exe"","" SIG185=880,"IIS - DoS-Angriff Sun Java HotSpot","" SIG186=885,"Bildschirmschoner "logon.scr"","" SIG187=891,"nderung der ausfhrbaren Debuggerdatei","" SIG188=892,"Registrierungsnderung fr HKLM-Klassen","" SIG189=893,"Pufferberlauf RAS PhoneBook","" SIG190=894,"nderung der RAS PhoneBook-Datei","" SIG191=895,"Pufferberlauf der Whlhilfe","" SIG192=896,"nderung der Dialer-Initialisierungsdatei","" SIG193=899,"nderung des Kennwortfilters "Fpnwclnt.dll"","" SIG194=900,"Systemstart-Kennwort in Registrierung gespeichert","" SIG195=901,"Systemstart-Benutzer-ID in Registrierung gespeichert","" SIG196=902,"nderung des Registrierungsschlssels fr Wordpad DCOM Server","" SIG197=904,"nderung des Startmodus des Planerdienstes","" SIG198=905,"Aktivierung des Planerdienstes","" SIG199=906,"nderung der Microsoft-Registrierungsschlssel","" SIG200=907,"Aktivierung des PWDump-Tools","" SIG201=909,"Zugriff auf die temporre Rdisk-Datei","" SIG202=910,"nderung des Uninstall-Registrierungsschlssels","" SIG203=911,"Ereignisprotokolldatei oder zugehrige Datei gelscht","" SIG204=912,"Ereignisprotokolldatei oder zugehriges Attribut gendert","" SIG205=913,"Registrierungsberechtigungen des Ereignisprotokolls gendert","" SIG206=914,"Ereignisprotokoll-Dateipfad gendert","" SIG207=915,"Ereignisprotokoll-Gastzugriff aktiviert","" SIG208=916,"Anzeige des letzten Anmeldenamens aktiviert","" SIG209=917,"Zwischenspeicherung der Anmeldeinformationen aktiviert","" SIG210=918,"Erzwingen starker Kennwrter deaktiviert","" SIG211=919,"Erzwingen starker Kennwrter gendert","" SIG212=920,"Microsoft Installer-Registrierungsschlssel gendert","" SIG213=922,"IIS Directory Traversal "Idq.dll"","" SIG214=923,"IIS Directory Transversal","" SIG215=924,"IIS Directory Traversal und Codeausfhrung","" SIG216=927,"WinVNC-Installation","" SIG217=928,"WinVNC-Aktivierung","" SIG218=933,"DoS-Schutzeinstellungen des Netzwerks gendert","" SIG219=935,"IIS - Offenlegung der Quelle fr "JsBrwPop.asp"","" SIG220=936,"IIS - IISHack 1.5 (IIS ASP $ 19,95 Hack)","" SIG221=937,"IIS - Analyse einer ausfhrbaren Datei","" SIG222=938,"IIS - Pufferberlauf des Telefonbuchdienstes","" SIG223=939,"IIS - Perl-Befehlsausfhrung","" SIG224=940,"IIS - Sitebergreifendes Skripting","" SIG225=941,"IIS - Sitebergreifendes HTW-Skripting","" SIG226=942,"IIS - Sitebergreifendes SHTML-Skripting","" SIG227=943,"IIS FrontPage - Sitebergreifendes shtml.dll-Skripting","" SIG228=944,"Verwaltungsfreigaben aktiviert","" SIG229=945,"Erforderliche SMB-Nachrichtensignaturen auf Server deaktiviert","" SIG231=947,"SMB-Nachrichtensignaturen auf Server deaktiviert","" SIG232=948,"SMB-Nachrichtensignaturen auf Client deaktiviert","" SIG233=949,"Nullsitzungszugriff aktiviert","" SIG234=950,"Nullsitzungszugriff auf Named Pipes gendert","" SIG235=951,"Nullsitzungszugriff auf Freigaben gendert","" SIG236=952,"Einstellungen des MS-CHAPv2-Authentifizierungsprotokolls gendert",""

SIG237=953,"Einstellungen fr Authentifizierungsprotokoll gendert","" SIG238=954,"Fehlgeschlagener Anmeldeversuch(Windows)","" SIG239=957,"Indirekte nderung der Registrierung","" SIG240=958,"Dr. Watson - Schwachstelle user.dmp-Berechtigungen","" SIG241=959,"Msgina Modifizierter Registrierungsschlssel","" SIG242=960,"Modifizierte Msgina.dll-Datei","" SIG243=961,"Autorun-Datei erstellt","" SIG244=962,"SNMP-Authentifizierungs-Traps deaktiviert","" SIG245=963,"SNMP-Authentifizierungstraps aktiviert","" SIG246=964,"SNMP - Globale Schreibberechtigung fr Trapkonfiguration","" SIG247=965,"SNMP - Globale Schreibberechtigung fr Erweiterungs-Agenten","" SIG248=966,"SNMP - Globale Schreibberechtigung fr Communities","" SIG249=967,"SNMP - Globale Schreibberechtigung fr zulssige Manager","" SIG250=968,"SNMP - nderung der Berechtigungen des Registrierungsschlssels","" SIG251=969,"Computer heruntergefahren","" SIG252=972,"Erweiterung der Privilegien mithilfe des Debug Registers","" SIG253=973,"TCP/IP-Registrierungsschlssel gendert","" SIG254=974,"IP-Adresse gendert","" SIG255=975,"Registrierungsschlssel des RAS-Dienstes gendert","" SIG256=976,"RAS-Dienst gelscht","" SIG257=977,"RAS-Dienst gestartet","" SIG258=978,"nderung einer Systemdatei im Stammverzeichnis","" SIG259=980,"nderung der Datei "ODBC.ini"","" SIG260=982,"Dateiausfhrung auf Trojaner-infiziertem System","" SIG261=983,"Genderter Registrierungsschlssel fr Windows File Protection","" SIG262=984,"Installation oder Aktivierung des Nimda-Wurms","" SIG263=985,"Widerrechtliche Ausfhrung","" SIG264=986,"Schwachstelle beim Beenden des Task Manager-Prozesses","" SIG265=987,"nderung Ereignisprotokolldatei oder zugehrige Datei","" SIG266=988,"nderung des Startmodus "RunAs"-Dienst","" SIG267=989,""RunAs"-Dienst deaktiviert","" SIG268=990,"Neues Programm im Startordner erstellt","" SIG269=992,"Erweiterung des SMSS Prozess-Handle-Privilegs","" SIG270=993,"nderung einer ausfhrbaren Datei des Systemlaufwerks","" SIG271=994,"Zugriff auf das Gruppenrichtlinienobjekt","" SIG272=999,"Dienst erstellt","" SIG273=1000,"Windows Agent-Abschirmung - Dienstzugriff","" SIG274=1001,"Windows Agent-Abschirmung - Dateinderung","" SIG275=1002,"Windows Agent-Abschirmung - Registrierungszugriff","" SIG276=1003,"Windows Agent-Abschirmung - Prozesszugriff","" SIG277=1020,"Windows Agent-Abschirmung - Dateizugriff","" SIG278=1023,"Windows McAfee Agent-Abschirmung - Dienstzugriff","" SIG279=1024,"Windows McAfee Agent-Abschirmung - Dateinderung","" SIG280=1025,"Windows McAfee Agent-Abschirmung - Zugriff auf die Registrierung"," " SIG281=1100,"IIS Site Server - Dateizugriff auf "ViewCode.asp"","" SIG282=1101,"IIS - Kennwortnderung","" SIG283=1102,"IIS - Remoteverwaltungszugriff auf "ism.dll"","" SIG284=1103,"IIS Site Server AdSamples - "site.csc"-Informationsleck","" SIG285=1104,"IIS Index Server - Beispielsite "queryhit.htm"","" SIG286=1105,"IIS - Verzeichnisliste "bdir.htr"","" SIG287=1106,"IIS - Remotebefehlsausfhrung "details.idc"","" SIG288=1107,"IIS - Remotebefehlsausfhrung "ctguestb.idc"","" SIG289=1108,"IIS - Offenlegung der Quelle fr "Translate: f"","" SIG290=1109,"IIS - Offenlegung des indizierten Verzeichnisses","" SIG291=1110,"IIS FrontPage-Erweiterungen - DoS-Angriff auf "shtml.exe"-Gert","" SIG292=1112,"IIS WebDAV - DoS-Angriff Suchabfrage","" SIG293=1113,"IIS WebDAV - DoS-Angriff Eigenschaftensuchabfrage","" SIG294=1114,"IIS - Dateiupload "cpshost.dll"","" SIG295=1116,"IIS FrontPage - Administratorzugriff",""

SIG296=1117,"IIS FrontPage - Berechtigungen der PWD-Datei","" SIG297=1119,"IIS - IPP .printer-Pufferberlauf","" SIG298=1120,"IIS - Directory Traversal doppelte Hex-Codierung","" SIG299=1121,"IIS - CodeRed / Index Server-Pufferberlauf "idq.dll"","" SIG300=1122,"IIS FrontPage - Pufferberlauf "fp30reg.dll"","" SIG301=1123,"IIS FrontPage - Pufferberlauf "dvwssr.dll"","" SIG302=1124,"IIS - Remotebefehlsausfhrung","" SIG303=1125,"IIS - In-Process-Rechteeskalation","" SIG304=1126,"IIS Index Server - Datei- und Pfadoffenlegung","" SIG305=1127,"IIS - %u-Codierung (UTF-Codierung)","" SIG306=1128,"IIS - Zeichen fr neue Zeile/Wagenrcklauf","" SIG307=1129,"IIS - Offenlegung der Authentifizierungsmethode","" SIG308=1130,"IIS - Beispielskriptanforderung","" SIG309=1131,"IIS - Unicode in Dateiname","" SIG310=1132,"IIS - Heap-Pufferberlauf durch "Chunked"-Codierung","" SIG311=1133,"IIS - Anforderung COM-Erweiterung","" SIG312=1134,"Benutzerdefinierter Debugger an Prozess gebunden","" SIG313=1135,"Erfolgreiche Anmeldung (Windows)","" SIG314=1136,"IIS - WebDAV-Pufferberlauf","" SIG315=1137,"Ntdll.dll Pufferberlauf","" SIG316=1138,"Nimda-Installation oder -Aktivierung ("riched20.dll")","" SIG317=1139,"svchost-Pufferberlauf (RPC DCOM)","" SIG318=1140,"Pufferberlauf beim Windows-Dienstprozess","" SIG319=1141,"Pufferberlauf Exchange Server","" SIG320=1142,"Pufferberlauf Windows Explorer","" SIG321=1143,"Pufferberlauf Windows-Hilfefunktion","" SIG322=1144,"Pufferberlauf Outlook Express","" SIG323=1145,"Pufferberlauf Windows Media Player","" SIG324=1146,"Pufferberlauf Internet Explorer","" SIG325=1147,"Pufferberlauf Windows Hilfe- und Supportcenter","" SIG326=1148,"CMD-Toolzugriff durch netzwerkaktivierte Anwendung","" SIG327=1149,"CMD-Toolzugriff durch einen Windows-Mailclient oder IE","" SIG328=1150,"CMD-Toolzugriff durch FTP-Client","" SIG329=1151,"Pufferberlauf des Dienstes fr Nachrichtenwarteschlangen","" SIG330=1152,"Systemdateinderung in Stammlaufwerk inaktiver Partition","" SIG331=1153,"Rechteerweiterung Windows Hilfsprogramm-Manager","" SIG332=1154,"SSL PCT-Pufferberlauf","" SIG333=1156,"Illegale Ausfhrung von Windows Explorer","" SIG334=1157,"USB-Speichergert eingefgt","" SIG335=1200,"IIS-Abschirmung - Dateizugriff","" SIG336=1201,"IIS-Abschirmung - Dateinderung","" SIG337=1202,"IIS-Abschirmung - Dienstnderung","" SIG338=1204,"IIS-Abschirmung - Registrierungsnderung","" SIG339=1205,"IIS-Umhllung - Dateizugriff durch IIS-Webbenutzer","" SIG340=1206,"IIS-Abschirmung - Dateinderung in Systemordner","" SIG341=1207,"IIS-Umhllung - Dateiausfhrung durch IIS-Prozess","" SIG343=1210,"IIS-Umhllung - Registrierungsnderung durch IIS-Prozess","" SIG344=1211,"IIS-Abschirmung - Protokolldateiennderung","" SIG345=1212,"IIS-Abschirmung - Protokolldateizugriff","" SIG346=1216,"IIS - Anforderung PRINTER-Dateierweiterung","" SIG347=1217,"IIS - Anforderung HTR-Dateierweiterung","" SIG348=1218,"IIS - Anforderung SSI-Dateierweiterung","" SIG349=1219,"IIS Index Server - Dateierweiterungsanforderung","" SIG350=1220,"IIS - Anforderung IDC-Dateierweiterung","" SIG351=1221,"IIS-Abschirmung - Aktivierung Konfigurationsdatei (ADMCOMConnect)", "" SIG352=1222,"IIS - Illegale Anforderungsmethode","" SIG353=1223,"IIS-Umhllung - Dateinderung durch IIS-Webbenutzer","" SIG354=1224,"IIS-Umhllung - Dateiausfhrung durch IIS-Webbenutzer","" SIG355=1225,"IIS-Umhllung - Dateizugriff durch IIS-Prozess",""

SIG356=1226,"IIS-Umhllung - Dateinderung durch IIS-Prozess","" SIG357=1227,"IIS-Umhllung - Dienstnderung durch IIS-Webbenutzer","" SIG358=1229,"IIS-Umhllung - Registrierungsnderung durch IIS-Webbenutzer","" SIG359=1230,"IIS-Abschirmung - Aktivierung Konfigurationsdatei","" SIG360=1240,"IIS-Abschirmung - FTP-Dateizugriff","" SIG361=1241,"IIS-Abschirmung - FTP-Dateinderung","" SIG362=1250,"IIS-Abschirmung - FTP-Protokolldateinderung","" SIG363=1251,"IIS-Abschirmung - FTP-Protokolldateizugriff","" SIG364=1253,"IIS-Abschirmung - FTP-Dateiausfhrung","" SIG365=1254,"IIS-Abschirmung - FTP-Dateierstellung","" SIG366=1256,"IIS-Abschirmung - Dateiausfhrung","" SIG367=1260,"IIS6-Umhllung - Dateizugriff durch IIS-Prozess","" SIG368=1261,"IIS6-Umhllung - Dateizugriff durch IIS-Webbenutzer","" SIG369=1262,"IIS6-Umhllung - Dateiausfhrung durch IIS-Prozess","" SIG370=1263,"IIS6-Umhllung - Dateiausfhrung durch IIS-Webbenutzer","" SIG371=1264,"IIS6-Umhllung - Dateinderung durch IIS-Prozess","" SIG372=1265,"IIS6-Umhllung - Dateinderung durch IIS-Webbenutzer","" SIG373=1266,"IIS6-Umhllung - Registrierungsnderung durch IIS-Prozess","" SIG374=1267,"IIS6-Umhllung - Registrierungsnderung durch IIS-Webbenutzer","" SIG375=1268,"IIS6-Umhllung - Dienstnderung durch IIS-Prozess","" SIG376=1269,"IIS6-Umhllung - Dienstnderung durch IIS-Webbenutzer","" SIG377=1280,"IIS6-Abschirmung - Dateizugriff","" SIG378=1281,"IIS6-Abschirmung - Dateiausfhrung","" SIG379=1282,"IIS6-Abschirmung - Dateinderung","" SIG380=1283,"IIS6-Abschirmung - Dateinderung in Systemordner","" SIG381=1284,"IIS6-Abschirmung - Protokolldateizugriff","" SIG382=1285,"IIS6-Abschirmung - Protokolldateiennderung","" SIG383=1286,"IIS6-Abschirmung - Aktivierung Konfigurationsdatei","" SIG384=1287,"IIS6-Abschirmung - Aktivierung Konfigurationsdatei (ADMCOMConnect)" ,"" SIG385=1288,"IIS6-Abschirmung - Registrierungsnderung","" SIG386=1289,"IIS6-Abschirmung - Dienstnderung","" SIG387=1354,"Pufferberlauf des Locatordienstes","" SIG388=2300,"Internet Explorer Hardening deaktiviert","" SIG389=2400,"IIS6 Web Admin - Sitebergreifender Skriptingangriff","" SIG390=2600,"IE-Umhllung - Maildateizugriff","" SIG391=2601,"IE-Umhllung - Quellcodedateizugriff","" SIG392=2602,"IE-Umhllung - Dateizugriff auf Office-Dokument","" SIG393=2603,"IE-Umhllung - Dateizugriff auf vertrauliches Office-Dokument","" SIG394=2604,"IE-Umhllung - Zugriff auf kryptografische Datei","" SIG395=2620,"IE-Umhllung - nderung einer ausfhrbaren Windows-Datei","" SIG396=2621,"IE-Umhllung - Anormale nderung einer ausfhrbaren Datei","" SIG397=2622,"IE-Umhllung - Softwareinstallation durch Explorer","" SIG398=2640,"IE-Umhllung - Anormale Programmausfhrung","" SIG399=2641,"IE-Umhllung - Ausfhrung temporrer Internetdateien","" SIG400=2660,"IE-Umhllung - HTML-Anwendungsausfhrung","" SIG401=2661,"IE-Umhllung - Verdchtige nderung einer ausfhrbaren Datei","" SIG402=2662,"IE-Umhllung - Ausfhrung einer kompilierten Hilfedatei","" SIG403=2663,"IE-Umhllung - NTVDM-Ausfhrung","" SIG404=2664,"IE-Umhllung - Ausfhrung der Windows-Hilfe","" SIG405=2720,"Outlook-Umhllung - nderung einer ausfhrbaren Windows-Datei","" SIG406=2721,"Outlook-Umhllung - Anormale nderung einer ausfhrbaren Datei","" SIG407=2722,"Outlook-Umhllung - Gefhrliche Dateierstellung","" SIG408=2740,"Outlook-Umhllung - Anormale Programmausfhrung","" SIG409=2741,"Outlook-Umhllung - Ausfhrung temporrer Internetdateien","" SIG410=2760,"Outlook-Umhllung - HTML-Anwendungsausfhrung","" SIG411=2761,"Outlook-Umhllung - Verdchtige nderung einer ausfhrbaren Datei","" SIG412=2762,"Outlook-Umhllung - Ausfhrung einer kompilierten Hilfedatei","" SIG413=2763,"Outlook-Umhllung - NTVDM-Ausfhrung","" SIG414=3700,"TCP Port Scan",""

SIG415=3701,"UDP Port Scan","" SIG416=3702,"Als Intrusion markiertes Firewall-Ereignis","" SIG417=3718,"Denial-of-Service Netzwerkfreigaben-Anbieter (SMBdie)","" SIG418=3720,"Pufferberlauf des MSSQL-Auflsungsdienstes (Slammer)","" SIG419=3721,"RPC DCOM - Stack-Pufferberlauf (Blaster, Nachi)","" SIG420=3722,"RPC-Dienst - Denial-of-Service (WinNuke)","" SIG421=3723,"Pufferberlauf Windows PPTP-Server","" SIG422=3724,"Pufferberlauf der LSASS Dcpromo-Protokolldatei (Sasser)","" SIG423=3725,"berprfungsberlauf IP-Optionen","" SIG425=3727,"IE-Dateiinstallation ber Drag & Drop","" SIG426=3728,"MSRPC LLSSRV-Pufferberlauf","" SIG427=3730,"Windows Explorer MSHTA-Skriptausfhrung","" SIG428=3731,"Spoofing-Schwachstelle in der URL-Entschlsselungszone","" SIG429=3732,"IE DHTML-Bearbeitung der ActiveX-Steuerung beim zonenbergreifenden/D omnen-Skripting","" SIG430=3733,"Pufferberlauf des Windows Messenger-Dienstes","" SIG431=3734,"Pufferberlauf Druckerwarteschlangendienst","" SIG432=3735,"Plug and Play-Pufferberlauf (Zotob)","" SIG433=3736,"Pufferberlauf des Telephony-Dienstes","" SIG434=3737,"Beschdigungsschwachstelle beim COM-Objekt-Instanzierungsspeicher","" SIG435=3738,"MSDTC RPC-Schwachstelle","" SIG436=3739,"Windows Plug-and-Play-Pufferberlauf-Schwachstelle 2","" SIG437=3740,"Client Services fr Netware-Schwachstelle","" SIG438=3741,"Windows Metafile Heap-berlauf-Schwachstelle","" SIG439=3742,"Windows Enhanced Metadatei Heap-berlauf-Schwachstelle","" SIG440=3744,"Schwachstelle beim Grafikausgabemodul","" SIG441=3745,"Schwachstelle beim Editor fr die koreanische Eingabemethode","" SIG443=3747,"Schwachstelle bei der Eskalation von Rechten fr Microsoft Windows-Di enst-ACLs","" SIG444=3748,"MDAC-Code-Ausfhrungsschwachstelle","" SIG445=3749,"Internet Explorer HTA-Ausfhrungsschwachstelle","" SIG446=3750,"Schwachstelle bei einer Remote-COM-Aktivierung durch Desktop.ini"," " SIG447=3752,"Denial-of-Service-Schwachstelle ber RPC in MSDTC","" SIG449=3754,"Unzulssige Ausfhrung in winword.exe","" SIG452=3757,"MSHTA Directory Traversal-Schwachstelle","" SIG453=3758,"Schwachstelle in der Managementkonsole","" SIG454=3759,"Schwachstelle bei MHTML-Analyse","" SIG455=3760,"Schwachstelle durch Einschleuung von FTP-Befehlen in Internet Explor er","" SIG456=3761,"Schwachstelle in Winsock-Hostnamen","" SIG457=3762,"Schwachstelle in Internet Explorer durch Verweisumleitung aufgrund eines NULL-Zeigers im Quell-URL","" SIG458=3763,"Schwachstelle im Windows-Kernel durch Erhhung von Berechtigungen","" SIG459=3764,"Ausfhrung von ungltigem Code im Prozess "Services-exe"","" SIG460=3765,"Ausfhrung von ungltigem Code im Prozess "Svchost.exe"","" SIG462=3767,"Schwachstelle durch Pufferberlauf im Windows-Serverdienst (2)","" SIG463=3768,"Schwachstelle beim Windows-Server-Service-Puffer-berlauf (engere Sic herheit)","" SIG464=3769,"Denial-of-Service-Schwachstelle in Windows Metafile","" SIG465=3771,"Schwachstelle bei Indexierungs-Service kann zu Site-bergreifendem Sc ripting fhren.","" SIG466=3772,"Client Services fr Netware BO-Schwachstelle","" SIG467=3773,"Schwachstelle durch Speicherbeschdigung bei Instanziierung von COM-O bjekten fr daxctle.ocx","" SIG468=3774,"Vector Markup Language-Schwachstelle bei Microsoft Internet Explore r (1)","" SIG469=3775,"Windows Shell-Schwachstelle in WebViewFolderIcon","" SIG470=3776,"Vector Markup Language-Schwachstelle bei Microsoft Internet Explore r (2)",""

SIG471=3777,"Windows ASN.1 Heap-berlauf-Schwachstelle","" SIG472=3778,"Internet Explorer 7-Adressleisten-Spoofing-Schwachstelle","" SIG473=3779,"Windows IE ADODB.Connection-Schwachstelle","" SIG474=3780,"IPNATHLP.DLL Ungltiger DNS-Denial-of-Service","" SIG475=3781,"Netware-Treiber-Dos (Denial of Service)-Schwachstelle","" SIG476=3782,"Schwachstelle im Workstation-Service knnte Codeausfhrung von auen zula ssen","" SIG477=3783,"Schwachstelle in Visual Studio 2005 knnte Codeausfhrung von auen zulas sen","" SIG478=3784,"Schwachstelle in Microsoft Agent knnte Codeausfhrung von auen zulassen ","" SIG479=3785,"Schwachstelle bei Microsoft XML-Basisdiensten","" SIG480=3786,"Schwachstelle in Visual Studio 2005 knnte Codeausfhrung von auen zulas sen (2)","" SIG482=3788,"Schwachstelle durch Speicherbeschdigung bei Instanziierung von COM-O bjekten (2)","" SIG483=3789,"Schwachstellen beim schrittweisen interaktiven Training von Microso ft","" SIG484=3790,"Schwachstelle im Kontaktdatensatz des Windows-Adressbuchs","" SIG485=3791,"Schwachstelle bei Microsoft Rich Edit und Microsoft MFC","" SIG486=3792,"Schwachstelle im Windows Media Player knnte Codeausfhrung von auen zul assen","" SIG487=3793,"Schwachstellen mit Remotecodeausfhrung bei ActiveX-Steuerelementen i n Adobe Reader und Acrobat","" SIG488=3797,"Pufferberlaufschwachstelle in Microsoft Windows Message Queuing","" SIG489=3798,"Schwachstelle in Remote-Installationsdienst knnte Codeausfhrung von a uen zulassen","" SIG490=3799,"Schwachstelle in ASX PlayList-Datei von Windows Media Player","" SIG491=3800,"Schwachstelle im Windows Media Player knnte Codeausfhrung von auen zul assen (2)","" SIG492=3801,"Schwachstelle in TCP/IP knnte Codeausfhrung von auen zulassen","" SIG493=3802,"Schwachstelle im Serverdienst knnte Codeausfhrung von auen zulassen"," " SIG494=3803,"Schwachstellen in der DNS-Auflsung knnten Codeausfhrung von auen zulass en","" SIG495=3804,"Schwachstelle im Serverdienst knnte zu einem Denial-of-Service fhren" ,"" SIG496=3805,"Stapelberlaufschwachstelle in Adobe Download Manager","" SIG497=3806,"FTP-berlauf durch Benutzername/Kennwort","" SIG498=3807,"Schwachstelle bei der erweiterten Suche in Microsoft Outlook-","" SIG499=3808,"Schwachstelle (2) bei der erweiterten Suche in Microsoft Outlook"," " SIG500=3809,"VEVENT -Schwachstelle in Microsoft Outlook-","" SIG501=3810,"Schwachstelle in Rechtschreibprfung (Portugiesisch, Brasilien) in Of fice 2003","" SIG502=3811,"Schwachstelle bei sitebergreifendem Skripting im Adobe Reader-Plug-I n","" SIG503=3812,"Schwachstelle (2) bei sitebergreifendem Skripting im Adobe Reader-Pl ug-In","" SIG504=3813,"Unsichere Methode im Active X-Steuerelement "Run" in Acer LunchApp. APlunch","" SIG505=3814,"Microsoft Word-Umhllung - Illegale Dateierstellung","" SIG506=3815,"Schwachstelle In Windows Image Acquisition Service lsst mglicherweise Berechtigungserhhung zu","" SIG507=3816,"Schwachstelle durch Speicherbeschdigung bei Instanziierung von COM-O bjekten (4)","" SIG508=3817,"Schwachstelle durch Speicherbeschdigung bei Instanziierung von COM-O bjekten (3)","" SIG509=3818,"Schwachstelle bei Microsoft XML Core Services (3)","" SIG510=3819,"Schwachstelle bei der HTML Help ActiveX-Steuerung",""

SIG512=3821,"Schwachstelle bei der Microsoft Word-Makrosicherheit","" SIG513=3822,"Schwachstelle bei Windows-Shell kann zu einer Erhhung der Berechtigu ngen fhren","" SIG514=3823,"Installation von BackDoor-CPX","" SIG515=3824,"JavaScript-Injektionsschwachstelle fr Google Desktop","" SIG516=3825,"Schwachstelle durch ungltige Argumente in CAPICOM.DLL","" SIG517=3826,"Mehrfache Pufferberlufe in den ActiveX-Steuerelementen von SupportSof t","" SIG518=3827,"Schwachstelle bei Microsoft Content Management Service","" SIG519=3828,"Schwachstelle beim sitebergreifenden Scripting in Microsoft Content Management Service","" SIG520=3829,"Sticky Keys File Replacement Backdoor","" SIG521=3830,"Internet Explorer 7 - ''navcancl'' Adressleisten-Spoofing-Schwachst elle","" SIG522=3831,"Windows IE ADODB.Recordset-Schwachstelle","" SIG523=3832,"Schwachstelle fr EMF-Berechtigungserhhung","" SIG524=3833,"Schwachstelle in ActiveX-Steuerelement von Reasearch in Motion","" SIG525=3834,"Schwachstelle im ActiveX-Steuerelement "mdsauth"","" SIG526=3835,"Schwachstelle durch Speicherbeschdigung bei Instanziierung von COM-O bjekten (5)","" SIG527=3836,"EoP-Schwachstelle bei falschem GDI-Parameter","" SIG528=3837,"EoP-Schwachstelle beim Font-Rasterizer","" SIG529=3838,"Schwachstelle in GDI knnte Codeausfhrung von auen zulassen","" SIG530=3839,"Schwachstelle beim Microsoft Agent URL-Parsen","" SIG531=3840,"Schwachstelle bei RPC in Windows DNS-Server knnte Codeausfhrung von a uen zulassen","" SIG532=3841,"ActiveX-Stack-Pufferberlauf-Schwachstelle bei Akamai Download Manage r","" SIG534=3844,"DoS-Schwachstelle in Microsoft Exchange","" SIG535=3845,"Schwachstelle imUniversal Plug and Play (UPnP)-Dienst knnte Codeausfh rung von auen zulassen","" SIG536=3846,"Schwachstelle bei der Verarbeitung von FTP-Antworten knnte Codeausfhr ung von auen zulassen","" SIG537=3847,"Schwachstelle im Win32 API knnte Codeausfhrung von auen zulassen","" SIG538=3848,"Schwachstelle durch Speicherbeschdigung bei Sprachsteuerung","" SIG539=3849,"Schwachstelle bei URL-Umleitung im MHTML-Protokollhandler ber Intern et Explorer","" SIG540=3850,"Schwachstelle durch Umgehung der domnenbergreifenden IE- und OE-Siche rheit","" SIG541=3851,"Schwachstelle im MHTML-Prfix kann zur Offenlegung von Informationen fhren","" SIG542=3852,"Schwachstelle in ASP.NET durch Null-Byte-Termination","" SIG543=3853,"Fehler durch Einschleuung von Befehlen in IE/Firefox","" SIG544=3854,"Schwachstelle durch JNLP Stack-Pufferberlauf in Sun Java WebStart"," " SIG545=3855,"Schwachstelle durch falsche URL-Anfhrungszeichen in Firefox","" SIG546=3858,"Schwachstelle in OLE Automation knnte Codeausfhrung von auen zulassen" ,"" SIG547=3859,"Pufferberlauf in Microsoft Virtual PC","" SIG548=3860,"Schwachstelle im ActiveX-Steuerelement "TypeLibInfo" knnte Codeausfhr ung von auen zulassen","" SIG549=3861,"Schwachstelle im Windows Media Player knnte Codeausfhrung von auen zul assen","" SIG550=3862,"Speicherbeschdigung durch Schwachstelle in "pdwizard.ocx"","" SIG551=3864,"Schwachstelle in Microsoft Agent","" SIG552=3865,"Schwachstelle in Windows UNIX Services ermglicht Erhhung von Berechti gungen","" SIG553=3866,"Schwachstelle in Apple QuickTime - mgliche Codeausfhrung von auen durc h Attribut ''qtnext''","" SIG554=3867,"Schwachstelle in Kodak Preview knnte Codeausfhrung von auen zulassen",

"" SIG555=3868,"Schwachstelle in ShellExecute knnte Codeausfhrung von auen zulassen"," " SIG556=3869,"Schwachstelle im ActiveX-Steuerelement "RealPlayer" knnte Codeausfhru ng von auen zulassen","" SIG557=3870,"VMWare Workstation-Abschirmung - Dienstnderung","" SIG558=3871,"VMWare Workstation-Abschirmung - Registrierungsnderung","" SIG559=3872,"VMWare Workstation-Abschirmung - Dateinderung","" SIG560=3873,"VMWare Server-Abschirmung - Dienstnderung","" SIG561=3874,"VMWare Server-Abschirmung - Registrierungsnderung","" SIG562=3875,"VMWare Server-Abschirmung - Dateinderung","" SIG563=3876,"Schwachstelle im Active X-Steuerlement "FLEXnet" von Macrovision knn te Codeausfhrung von auen zulassen","" SIG565=3879,"VMware Workstation-Kernumhllung - Dateinderung","" SIG566=3882,"VMware Workstation-Kernumhllung - Dienstnderung","" SIG567=3883,"Zugriffschutz - Der Registrierungs-Editor und der Task-Manager knnen nicht deaktiviert werden","" SIG568=3884,"Zugriffsschutz - Richtlinien fr Benutzerrechte knnen nicht gendert wer den","" SIG569=3885,"Zugriffsschutz - Ausfhrbare Dateien und Konfigurationsdateien knnen n icht von auen erstellt bzw. gendert werden","" SIG570=3886,"Zugriffsschutz - Automatisch ausfhrbare Dateien knnen nicht von auen e rstellt werden","" SIG571=3887,"Zugriffsschutz - Es kann keine Kontrolle ber EXE- oder andere Erweit erungen bernommen werden","" SIG572=3888,"Zugriffsschutz - Windows-Prozesse knnen nicht geflscht werden","" SIG573=3889,"Zugriffsschutz - tftp.exe kann nicht verwendet werden","" SIG574=3890,"Zugriffsschutz - Schutz fr Favoriten und Einstellungen in Internet E xplorer","" SIG575=3891,"Zugriffsschutz - Installation von neuen CLSIDs, APPIDs und TYPELIBs wird verhindert","" SIG576=3893,"Zugriffsschutz - Skripte aus dem temporren Ordner werden nicht ausge fhrt","" SIG577=3894,"Zugriffsschutz - svchost fhrt keine ausfhrbaren Dateien aus, die nich t von Windows stammen","" SIG578=3895,"Zugriffsschutz - Schutz fr Telefonbuchdateien vor dem Stehlen von Ke nnwrtern und Adressen","" SIG579=3896,"Zugriffschutz - Registrierungen von Dateierweiterungen knnen nicht g endert werden","" SIG580=3897,"Zugriffsschutz - Schutz fr zwischengespeicherte Dateien vor dem Steh len von Kennwrtern und Adressen","" SIG581=3898,"Zugriffsschutz - McAfee-Dateien und -Einstellungen knnen nicht gender t werden","" SIG582=3899,"Zugriffsschutz - McAfee Common Management Agent-Dateien und -Einste llungen knnen nicht gendert werden","" SIG583=3900,"Zugriffsschutz - McAfee-Scanmoduldateien und -einstellungen knnen ni cht gendert werden","" SIG584=3901,"Zugriffsschutz - Schutz fr Mozilla- und FireFox-Dateien und -Einstel lungen","" SIG585=3902,"Zugriffsschutz - Schutz fr Internet Explorer-Einstellungen","" SIG586=3903,"Zugriffsschutz - Browser Helper-Objekte und Shell-Erweiterungen wer den nicht installiert","" SIG587=3904,"Zugriffsschutz - Schutz fr Netzwerkeinstellungen","" SIG588=3905,"Zugriffsschutz - Kein Programm kann Dateien aus dem temporren Ordner ausfhren","" SIG589=3906,"Zugriffsschutz - Programme knnen nicht zur automatischen Ausfhrung re gistriert werden","" SIG590=3907,"Zugriffsschutz - Programme knnen nicht zur Ausfhrung als Dienst regis triert werden","" SIG591=3908,"Zugriffsschutz - Im Windows-Ordner werden keine neuen ausfhrbaren Da

teien erstellt","" SIG592=3909,"Zugriffsschutz - Im Programmordner werden keine neuen ausfhrbaren Da teien erstellt","" SIG593=3910,"Zugriffsschutz - Es werden keine Dateien aus dem Ordner mit herunte rgeladenen Programmdateien geffnet","" SIG594=3911,"Schwachstelle im HP Virtual Rooms-ActiveX-Steuerelement kann zur Co deausfhrung von auen fhren","" SIG595=3912,"Schwachstelle im ActiveX-Steuerelement von Microsoft Office Web Com ponents kann zur Codeausfhrung von auen fhren","" SIG596=3913,"Schwachstelle in Microsoft Word kann zur Codeausfhrung von auen fhren" ,"" SIG597=3915,"Schwachstelle bei der Verarbeitung der Argumentprfung in dxtmsft.dll in IE kann zur Codeausfhrung von auen fhren","" SIG598=3916,"Schwachstelle in Visual Studio 6 knnte Codeausfhrung von auen zulassen ","" SIG599=3917,"Erstellen der Windows-Dateifreigabe","" SIG600=3918,"Schwachstelle durch mailto-URI-Verarbeitung in Outlook","" SIG601=3919,"VMware Server-Kernumhllung - Dateinderung","" SIG602=3920,"VMware Server-Kernumhllung - Dienstnderung","" SIG603=3921,"Schwachstelle in Seriendruckfunktion von MS Word","" SIG604=3922,"Illegale Ausfhrung in Microsoft Excel","" SIG605=3923,"Schwachstelle im Active X-Steuerlement "HxVz" von Microsoft knnte Co deausfhrung von auen zulassen","" SIG606=3924,"Schwachstelle in Windows GDI32 kann zur Codeausfhrung von auen fhren", "" SIG607=3925,"bernahme der Kontrolle ber den VMX-Prozess in VMware","" SIG608=3926,"IBM Lotus Expeditor cai: Schwachstelle bei URI-Handhabung","" SIG610=3928,"Schwachstelle beim Safari Desktop-Download","" SIG611=3929,"Schwachstelle fr Speicherbeschdigung bei Microsoft Speech Components ActiveX-Objekt","" SIG612=3930,"Schwachstelle bei BackWeb ActiveX Control lsst mglicherweise eine Rem otecodeausfhrung zu","" SIG613=3931,"Schwachstelle fr Stapel-Pufferberlauf bei Creative Software AutoUpdat e Engine ActiveX","" SIG614=3933,"Schwachstelle bei ActiveX Control fr den Snapshot Viewer fr Microsoft Access lsst mglicherweise eine Remotecodeausfhrung zu","" SIG615=3934,"Schwachstelle bei ActiveX Control fr den Aurigma Image Uploader lsst mglicherweise eine Remotecodeausfhrung zu.","" SIG616=3935,"Schwachstelle bei ActiveX Control fr HP Instant Support lsst mglicherw eise eine Remotecodeausfhrung zu","" SIG617=3937,"Schwachstelle bei Microsoft Office WPG Image Converter Filter lsst mg licherweise eine Remotecodeausfhrung zu","" SIG618=3938,"Schwachstelle bei Microsoft Office PICT Image Converter Filter lsst mglicherweise Remotecodeausfhrung zu","" SIG619=3939,"Schwachstelle bei Microsoft Windows Image Color Management System ls st mglicherweise eine Remotecodeausfhrung zu","" SIG620=3941,"Microsoft Visual Studio Msmask32 ActiveX Control lsst mglicherweise e ine Remotecodeausfhrung zu","" SIG621=3945,"Schwachstelle bei Adobe Flash Clipboard Poisoning","" SIG622=3946,"Microsoft Windows Media Encoder 9 lsst mglicherweise eine Remotecodea usfhrung zu","" SIG623=3947,"OneNote URI-Validierungsfehler-Schwachstelle","" SIG624=3948,"Schwachstelle fr Windows Metafile-Remotecodeausfhrung","" SIG625=3952,"Schwachstelle fr Novell iPrint Client ActiveX Control-Stapelpufferber lauf","" SIG626=3953,"Schwachstelle fr RealNetworks RealPlayer Rmoc3260.dll ActiveX Contro l-Speicherbeschdigung","" SIG627=3954,"Lokale Pufferberlauf-Schwachstelle der ComponentOne VSFlexGrid v. 7/ 8 ActiveX Control ''Archive()''-Methode","" SIG628=3956,"Schwachstelle fr VMWare COM API-Remotepufferberlauf",""

SIG629=3957,"Kumulatives Microsoft KB956391-Update der ActiveX Kill Bits","" SIG630=3958,"Schwachstelle bei der Nachrichtenwarteschlange kann Remotecodeausfhr ung verursachen","" SIG631=3959,"Schwachstelle im Host Integration Server knnte Codeausfhrung von auen zulassen","" SIG632=3960,"Schwachstelle beim CDO Protocol Handler kann Informationsoffenlegun g verursachen","" SIG633=3961,"Schwachstelle im Serverdienst knnte Codeausfhrung von auen zulassen"," " SIG634=3965,"Pufferberlauf in der util.printf-Funktion in Adobe Acrobat","" SIG635=2201,"Schwachstellen in Windows Search knnen Remotecodeausfhrung ermglichen (CVE-2008-4269)","" SIG636=2202,"Schwachstellen in GDI knnen eine Remotecodeausfhrung ermglichen (CVE-2 008-2249)","" SIG637=2200,"Eine Schwachstelle des Microsoft Office Sharepoint-Server verursach t mglicherweise eine Erhhung der Berechtigungen (EoP/Elevation of Privilege)","" SIG638=2204,"Eine Schwachstelle in der ActiveX Control fr IE Navigate kann zu ein er Remotecodeausfhrung fhren","" SIG639=2207,"Eine WMP-Schwachstelle verursacht mglicherweise einen Authentication Reflection-Angriff durch WMS.","" SIG640=2205,"CVE-2008-4255-Schwachstelle in Microsoft Windows Common AVI Control ","" SIG641=2206,"CVE-2008-4256-Schwachstelle in Microsoft Charts Control","" SIG642=2208,"Schwachstelle in Internet Explorer kann zur Codeausfhrung von auen fhr en (CVE-2008-4844)","" SIG643=2210,"Pufferberlauf durch gespeicherte Prozedur "sp_replwritetovarbin" in Microsoft SQL Server","" SIG644=2211,"Schwachstelle in Visual Studio 2005 knnte Codeausfhrung von auen zulas sen (3)","" SIG645=2212,"Schwachstellen im Windows Win32k-Kernel knnen Codeausfhrung von auen z ulassen","" SIG646=2213,"Schwachstelle in Microsoft Exchange EMSMDB32 knnte zu einem Denial-o f-Service fhren","" SIG647=2214,"Schwachstellen im Akamai Download Manager knnten Codeausfhrung von aue n zulassen","" SIG648=2215,"Schwachstellen in Research in Motion (RIM) AxLoader knnten Codeausfhr ung von auen zulassen","" SIG649=2216,"Schwachstellen in Visual Basic 6.0 Runtime Extended Files (ActiveX Controls) knnten Codeausfhrung von auen zulassen","" SIG650=2219,"Schwachstellen in Internet Information Services 5.0 knnen zur Umgehu ng der Authentifizierung fhren","" SIG651=2220,"Schwachstellen in Internet Information Services 5.1 und 6.0 knnen zu r Umgehung der Authentifizierung fhren","" SIG652=2217,"Schwachstellen in Microsoft Office PowerPoint knnen zur Codeausfhrung von auen fhren","" SIG653=2218,"Lesen der Autorun-Datei blockiert","" SIG654=2222,"Schwachstelle in der Druckerwarteschlange beim Laden der Zeichensat zbibliothek","" SIG655=2223,"Microsoft KB969898 Update-Rollup fr ActiveX-Kill Bits","" SIG656=2221,"Schwachstellen im Embedded OpenType-Schriften-Engine knnen eine Remo tecodeausfhrung ermglichen","" SIG658=6003,"Allgemeine SQL-Einschleusung - I","" SIG659=6004,"Allgemeine SQL-Einschleusung - II","" SIG660=6005,"Allgemeine SQL-Einschleusung - III","" SIG661=6006,"Allgemeine SQL-Einschleusung - IV","" SIG662=6007,"Allgemeine SQL-Einschleusung - V","" SIG663=6008,"Allgemeine SQL-Einschleusung - VI","" SIG664=6010,"Schutz vor allgemeinen Anwendungs-Hooks","" SIG665=6011,"Schutz vor allgemeinen Anwendungsaufrufen","" SIG666=2225,"Schwachstelle in Office Web Components knnen zur Codeausfhrung von aue

n fhren","" SIG667=2226,"Schwachstellen in Microsoft Office Publisher knnen zur Remotecodeaus fhrung fhren","" SIG668=2227,"Schwachstelle bei Microsoft Video ActiveX Control kann zur Remoteco deausfhrung fhren","" SIG669=2228,"Schwachstelle in Workstation Service kann zu einer Erhhung der Berec htigungen fhren","" SIG670=2229,"Schwachstellen in Remote Desktop Client knnen Codeausfhrung von auen z ulassen","" SIG671=2230,"Angriffsmglichkeit durch kleine oder berlappende Fragmente","" SIG672=2231,"Schwachstelle in SMB lsst Remotecodeausfhrung zu","" SIG673=2232,"Schwachstelle durch SMB-Pufferberlauf ermglicht Remotecodeausfhrung"," " SIG674=2233,"Schwachstelle bei der SMB-Validierung ermglicht Remotecodeausfhrung", "" SIG675=2234,"Schwachstelle im ActiveX-Steuerelement von DHTML Editing Component kann zur Remotecodeausfhrung fhren","" SIG676=2235,"Schwachstelle im Windows Media Player knnte Codeausfhrung von auen zul assen","" SIG677=2236,"Verdchtiger Aufruf eines ActiveX-Steuerelements durch Internet Explo rer (Okt. 09)","" SIG678=2237,"Schwachstelle in Index-Dienst ermglicht Remotecodeausfhrung","" SIG679=2238,"Schwachstelle im ActiveX-Steuerelement fr Symantec Altiris Deploymen t Solution ermglicht Remotecodeausfhrung","" SIG680=2239,"Schwachstelle im Lizenzprotokollierungsdienst ermglicht Remotecodeau sfhrung","" SIG681=2240,"Denial-of-Service-Schwachstelle in Windows Metafile (2)","" SIG682=2241,"Apache (ePO)-Abschirmung - Protokolldateizugriff","" SIG683=2242,"Apache (ePO)-Abschirmung - ndern der Protokolldatei","" SIG684=2243,"Apache (ePO)-Abschirmung - Dateinderung im Systemordner von Apache", "" SIG685=2244,"Apache (ePO)-Abschirmung - Protokolldateikonfiguration Ordner","" SIG686=2245,"Apache (ePO)-Abschirmung - Konfiguration der Dateinderung Ordner","" SIG687=2246,"Schwachstelle in WordPad- und Office-Textkonvertern ermglicht Remote codeausfhrung","" SIG688=2247,"Deaktivierung der NTVDM-Ausfhrung","" SIG689=6012,"Verdchtiger Funktionsaufruf - An API zurckgeben","" SIG690=6013,"Verdchtiger Funktionsaufruf - CALL nicht gefunden","" SIG691=6014,"Verdchtiger Funktionsaufruf - Absenderadresse nicht lesbar","" SIG692=6015,"Verdchtiger Funktionsaufruf - Keine bereinstimmung mit der Zieladress e","" SIG693=2254,"Verdchtiger Prozessaufruf - Acrobat Reader","" SIG694=2251,"Schwachstelle Windows Shell-Handler ermglicht Remotecodeausfhrung","" SIG695=2252,"Wichtiges kumulatives Sicherheitsupdate von ActiveX Kill Bits fr Mic rosoft (KB978262)","" SIG696=2256,"Verdchtiger Prozessaufruf - Acrobat Reader","" SIG697=2258,"Microsoft Office SharePoint Server 2007-Cross-Site-Schwachstelle"," " SIG698=2259,"Schachstelle durch Hilfeseite in Microsoft Office Sharepoint bezglic h Denial-of-Service","" SIG699=6024,"Remote-IP-Adresse einer vertrauenswrdigen Quelle blockiert","" SIG700=6029,"Schwachstelle in SMB bezglich Pufferunterlauf","" SIG701=6031,"Schwachstelle in SMB-Pfadnamen bezglich berlauf","" SIG702=2260,"Schwachstelle im ActiveX-Steuerelement zur Datenanalyse in Microsof t ermglicht Remotecodeausfhrung","" SIG703=2261,"Schwachstelle in Microsoft Internet Explorer 8 Developer Tools ermgl icht Remotecodeausfhrung","" SIG704=2262,"Schwachstelle in Microsoft Internet Explorer 8 bezglich nicht initia lisierter Speicherbeschdigung","" SIG705=2264,"Allgemeine SQL-Einschleusung - Deklarieren",""

SIG706=2265,"Schutz vor Vorzgerungen beim Lschen von Dateien","" SIG707=2266,"Schwachstelle im Access ActiveX-Steuerelement","" SIG708=2267,"Schwachstelle ACCWIZ.dll durch nicht initialisierte Variable","" SIG709=2263,"Verdchtiger HelpCtr.exe-Prozessaufruf - Internet Explorer","" SIG710=2268,"Schwachstelle in ActiveX-Steuerelement von Microsoft XML-Basisdiens ten","" SIG711=2269,"Schwachstelle in ActiveX-Steuerelement von Microsoft Silverlight"," " SIG712=2271,"Schwachstelle im Cinepak Codec lsst Remotecodeausfhrung zu","" SIG713=6028,"Schwachstelle durch URL-Validierung des Windows Shell-Handler ermgli cht Remotecodeausfhrung","" SIG714=6034,"createTextRange-Schwachstelle in IE","" SIG715=2272,"Mglicher Versuch der bernahme des Druckerwarteschlangendienstes in be trgerischer Absicht entdeckt","" SIG716=2273,"Schwachstelle durch Umgehung der Verzeichnisauthentifizierung","" SIG717=2279,"Schwachstelle in CGM-Bildkonverter ermglicht Remotecodeausfhrung","" SIG718=2281,"Schwachstelle im FlashPix-Grafikfilter ermglicht Remotecodeausfhrung" ,"" SIG719=6035,"UAG-Umleitung ermglicht Phishing-Schwachstelle","" SIG720=6036,"Schwachstelle durch UAG Mobile Portal-Website in Forefront Unified Access Gateway","" SIG721=6037,"Schwachstelle in Sginurl.asp bezglich sitebergreifendem Scripting (XS S)",""