Livro_SQL

Click here to load reader

Transcript of Livro_SQL

Kit de Treinamento MCTS - Exame 70-432Microsoft SQL Server 2008I mplementação e Manutenção

O autor

Mike Hotek é vice-presidente da MHS Enterprises, Inc.,empresa norte-americana, e presidente da FilAm Soft-ware Technologr, Inc., companhia filipina. Desenvolve-dor de aplicativos hâ cerca de 30 anos e profissional deMicrosoft SQL Server há quase 20 anos,Hotekjâ ofereceuconsultoria para mais de 1.000 projetos de SQL Server e

desenvolve produtos e soluções para todos os recursosdentro do SQL Server - relacional, ETL, relatórios, OLAPe mineraçáo de dados. Com experiência em mais de 40linguagens de desenvolvimento ou plataformas - que variam desde Cobol, RPG, Fortrane LISP até Powerbuilder, Delphi, .NET e PHP -, Mike é autor ou coautor de oito livros, setedeles sobre SQL Server, além de dezenas de artigos para várias revistas da ârea. Quandonão estâ prestando consultoria sobre projetos de SQL Server, proferindo conferências,dando seminários, criando software ou lecionando, ele pode ser encontrado atrás de umtorno em sua oficina de carpintaria.

nÄq-â,-3ED-C.*îffid

HB12K Hotek, Mike.Kit de treinamenio MCTS (Exame 70-432): Microsoft

SQL Server 2008: implementação e manutenção / Mike Hotek ;

tradução: joão Eduardo Nóbrega Tortello ; revisão técnica:Luiz Felipe Ribeiro Pimenta. - Porto Alegre : Bookman, 2010.

664 p. i 25 cm. + 1 CD-ROM.

rsBN 9 78-85-7 7 80-640-9

1. Sistema de gerenciamento de banco de dados.2.Microsoft SQL Server 2008. 3. Exame 70-432. I. Título.

cDU 004.65

Catalogaçâo na publicação: Renata deSouza Borges CRB-7011922

Kit de Treinr*.nîä Mcff: Exame 70-4g2

M ¡crosoft SQL Server' 2008I mplementação e Manutenção

Mìke Hotek

M"

Tradução:

foáo Eduardo Nóbrega Tortello

Revisão têcnica:Luiz Felipe Ribeiro Pimenta

MCT MCDBA, MCITP

obra originalmente publicada sob o título.ltlCTS SelfPaced Trainíng Kit (Exam 70-432):Microso;fr@ SQL Server 2oOB - Implementation and Maíntenance

ISBN 978-0-73 56-2605-8

Copyright @ 2oo9 by Mike Hotek

Publicado conforme acordo com a editora original, Microsoft Press, uma divisão da Microsoft Corporation,

Redmond, Washington, EUA.

Capa: Gustcvo Demarchí, arte sobre capa original

Leitura final: Tíago Cattani

Edito¡a Sênior: Arysinha /acques 'fifonso

Editora Jinior: Elisa Vialí

Projeto e editoraçáo: Techbooks

Microsoft, Microsoft Press, Excel, InteiliSense, Internet Explorer, MSDN, MSN, SharePoint, Silverlight,SQL Server, Visual Studio, Windows e Windows Server são exemplos comerciais notórios ou marcas

comerciais registradas da Microsoft Corporation nos Estados Unidos e/ou em outros países. Outros

nomes de produto e de empresa mencionados aqui podem ser marcas comerciais de seus respectivosproprietários.

Os exemplos de empresas, organizações, produtos, nomes de domínio, endereços de correio eletrônico,

logotipos, pessoas, lugares e eventos retratados aqui sáo flctícios. Nenhuma associaçáo com qualquer

empresa, organização, produto, nome de domínio, endereço de correio eletrônico, logotipo, pessoa, iugarou evento reais foi intencional ou deve ser inferida.

Este livro expressa visões e opiniöes do autor. As informações contidas neste livro sâo fornecidas sem

qualquer garantia legal, expressa ou implícita. Os autores, a Microsoft Corporation, e seus revendedores

ou distribuidores não serão responsáveis por quaisquer danos causados ou alegadamente causados diretaou indiretamente por este 1ivro.

Reservados todos os direitos de publicaçáo, em língua portuguesa, àARTMED@ EDITORA S.A.

(BOOK¡ißN@ COMPANHIA EDiTORA é uma divisáo da ARTMED@ EDITORA S. A.)

Av. Jerônimo de Ornelas, 670 - Santaîa90040-340 - Porto Alegre - RS

Fone: (51) 3027-7000 Fax: (51) 3027-7070

É proibida a duplicação ou reproduçáo deste volume, no todo ou em parte, sob quaisquer

formas ou por quaisquer meios (eletrônico, mecânico, gravação, fotocópia, distribuiçáo na Web

e outros), sem permissão expressa da Editora.

Unidade Sáo PauioAv. Embaixador Macedo de Soares, 10735 - Galp?to 5 - Vila Anastácio05035-000 - Sáo Paulo - SP

Fone: (i1) 3665-1100 Fax: (11) 3667-1333

sAc 0800 703-3444

IMPRESSO NO BRASILPRTNTED IN BRAZIL

Para Gentlyn,Minha bússola na tempestade,

ifarol que [lumína o camínho de casa.

ì:'.: Agra.. -.--ii::.i=;' :. -::: :

_:, :=1,,, ;,--r. | -:'' l- r :-, -: :'

= :---= a t'-- : -a '-.:--

d

Agradeço a todos os meus leitores nos últimos dez anos - é di(tcil acreditar que este éo sétimo livro sobre SQL Server que escrevo e isso náo seria possível sem vocês. Obri-gado à minha equipe editorial na Microsoft Press, Denise Bankaitis e Laura Sacker-man. Agradeço especialmente a Ken Jones, que jâ trabalhou em cinco livros comigoe é um profissional valioso paÍa a Microsoft Press. Agradeço a Rozanne Whalen, que

iá. estâ na terceira ediçáo técnica de um livro meu. Não sei qual ê o seu segredo, masSusan McClung conseguiu transformar meu texto na obra que você tem em mãos. Aqualidade do conteúdo deste livro é,prova do esforço de Rozanne, Susan e do restanteda equipe editorial.

ecim

't%l

lntrodução.... .....29Requisitosdesistema.... ......33lnstalação e configuração do SQL Server 2008 . . . . 35

Configuração e manutenção de banco de dados . .7LTabelas ..97Projetando índices do SQt Server. . . . L2L

lndexação full text . L49

Distribuindo e particionando dados. . L73

lmportando e exportando dados ....2OLProjetando gerenciamento baseado em diretiva .217Fazendo backup e restaurando um banco de dados . . ..237Automatizando o SQt Server . .273Projetando a segurança do SQL Server . . . .29LMonitorandooMicrosoftSQLServer.... ..345Otimizando o desempenho .... 405

Clusterdefailover.... ...445Espelhamento de banco de dados . . .489Logshipping.. ....52LReplicação... .....551

GIossário .... 593

Respostas .... 601

índice . .649

1

2

3

4

5

6

7

8

9

10

11

L2

13

L4

15

16

L7

lntrodução.... .....29UtilizandooCD.. .......29

Como instalar os testes. . . . 30

Comoutilizarostestes ....30Comodesinstalarostestes .......31

Programa MicrosoftCertified Professional .... 3l-

Suportetécnico ...32

Requisitosdesistema.... ......33Requisitosdehardware ........33Requisitosdesoftware ...33

lnstalação e conf¡guração do SQL Server 2008 . . . . 35

Antesdecomeçar .......35Lição 1-: Determinando os requisitos de hardware e software.... ....... . 37

Requisitosmínimosdehardware ........37Sistemasoperacionaissuportados..... ....... 38

Requisitosdesoftware ....39Resumo da lição. ... 40

Revisãodalição ....40Lição 2:Selecionando edições do SQLServer ....... 42

ServiçosdoSQlServer ....42EdiçõesdoSQlServer ....46Resumodalição. ...49Revisãodalição ....49

Lição 3: lnstalando e configurando instâncias do SQL Server ..... . 5L

Contasdeserviço. ........51-Sequências de collation .. . 52

Modosdeautenticação.. .......52lnstânciasdoSQLServer. ........53

/.11 .11.ia,. ,,'.,t.'- ).".. 'r'

". /, ,.:;;-:;:/''-4,1';::'-;. . -

ffiøt

L2 Sumário

SQL Server Configuration Manager

Resumo da lição.

Revisão da lição

Lição 4: Configurando o Database Mail

Database Mail.. .

Resumo da lição.

Revisão da lição

Revisão do capítulo. . . .

Resumo do capítulo.

Cenário de caso

Práticas sugeridas

lnstalando o SQL Server. . . . .

Gerenciando serviços do SQL Server

Faça um teste. .

Termos-chave. .

Configuração e manutenção de banco de dados . .7LAntesdecomeçar .......7i,Lição1:Configurandoarquivosegruposdearquivo ....... 73

Arquivosegruposdearquivo. ........73Logsdetransação .......76Dados FILESTREAM ...... 77

Banco de dados tempdb ....... 78

Resumodalição. ...79Revisãodalição ....80

Lição 2: Configurando opções de banco de dados . . . 8i_

Opções de banco de dados. . ... Bj_

Opçõesderecuperação.. ....... 81

Opçõesautomáticas ......84Controledealteração .....85Acesso ......85Parametrização.... .......86

Sequênciasdecollation .;.... ........87Resumodalição. ...88Revisãodalição ....88

53

61

6L

62

62

65

65

67

67

67

67

68

68

69

69

Lição 3: Mantendoa integridadedo banco de dados ...... 89

Verificações de integridade do banco de dados . . . . . 89

Resumodalição. ...91Revisãodalição ....9L

Revisãodocapítulo. .....93Resumodocapítulo. ......93Termos-chave..... .......93Cenáriodecaso ....93

Práticassugeridas .......95Configurando bancos de dados .... .... 96

Faça um teste.. ... 96

Tabelas . .97Antesdecomeçar .......97Lição1-:Criandotabelas ........99

Esquemas ...99Tipos de dados. . .. 100

Propriedades de coluna . . 105

Colunascalculadas. ......108Compactaçãodelinhaepágina .......1-09Criandotabelas ...1-09Resumo da lição. . . 1L2

Revisãodalição ...11.2Lição2:lmplementandoconstraints... ..... L13

Chavesprimárias .. L13

Chavesestrangeiras ......113Constraintsexclusivas .... tL4Constraintspadrão ...... tl4Constraintsdeverificação..... ..114Resumo da lição. .. 116

Revisãodalição ...116Revisãodocapítulo. .... tL7

Resumodocapítulo. .....117Termos-chave..... ......117Cenáriodecaso ...1L8

Sumário 13

L4 Sumário

Práticassugeridas ......1i.9Criandotabelas ... i_19

Criandoconstraints ......1j.9Façaumteste.. ..1i_9

Projetando índices do SQt Server. . . . L2lAntesdecomeçar ...... L2ILição L: Arquitetura dos índices . . . . .. I23

Estruturadosíndices .....I23B-Trees. .... L24

Níveis de índice ... I25Resumo da lição. . . 127

Revisãodalição ...L27Lição 2: Projetando índices . ... 129

índicesclusterizados..... ......I2gíndicesnãoclusterizados.. .....131Opções de índice . . 133

índicesxMl.. .....135índicesespaciais. .. i-36

Resumo da lição. . . 139

Revisãodalição ...139Lição 3: Mantendo índices. . . .. i_40

Gerenciamentoemanutençãodeíndices ..... J,40

Desativando um índice ... L4L

Resumo da lição. . . 143

Revisãodalição ...L43Revisãodocapítulo. .... L44

Resumodocapítulo. .....I44Termos-chave..... ...... L44

Cenário de caso . .. I45Práticassugeridas ......146

Criandoíndices. ...L46Faça um teste.. .. I47

lndexação full text . t49Antesdecomeçar ......149Lição 1-: Criando e preenchendo índices full text . . . . 151-

Catálogosfulltext .......151índices full text . .. . L52

Controledealteração ....153ldioma, decompositores de palavra e identificadores

de raiz de palavra .. .. .. 754

Resumo da lição. . . 156

Revisão da lição .. . I57Lição 2: Consultando dados full text . . 158

FREETEXT. .. 158

coNTAtNS. . .. .... 159

Resumo da lição. . . 163

Revisãodalição ...1-63Lição 3:Gerenciandoíndicesfulltext ....... 165

Dicionáriodesinônimos..... ...165Listasdeparada ...l-66Preenchendo índices full text. . . . 166

Resumo da lição. . . 169

Revisãodalição ...169Revisão do capítulo. . . .. L70

Resumodocapítulo. .....170Termos-chave..... ......170Cenário de caso . .. 770

Práticas sugeridas .. .. .. L7L

Criando um índice fulltext. .. .. . l7lConsultandoumíndicefulltext .......172Criando um arquivo de dicionário de sinônimos. . . . . . .. .. . I72Criando uma lista de parada . . . . I72

Faça um teste.. .. 172

Sumário 15

16 Sumário

Distribuindo e particionando dados. . L73

Antes de começar . .. .. . I73

Lição 1-: Criando uma função de partição .. . . 175

Funçöesde partição .....I75Resumo da lição. .. 179

Revisão da lição ... 179

Lição 2: Criando um esquema de partição . . . 180

Esquemasdepartição ....180Resumo da lição. .. L82

Revisão da lição . .. L82

Lição3:Criandotabelaseíndicesparticionados..... ..... 184

Criando uma tabela particionada .. .. .. L84

Criando um índice particionado

Resumo da lição. .. 787

Revisão da lição .. . 187

Lição4:Gerenciandopartições. ......188OperadoresSpliteMerge ......188Alterando um esquema de partição .. .. 1-88

Alinhamento de índices . . 1-89

OperadorSwitch ..1-89

Resumo da lição. . . 193

Revisão da lição .. . 194

Revisãodocapítulo. ....195Resumodocapítulo. .....195Termos-chave..... ...... L95

Cenáriodecaso ...1-96

Práticassugeridas ......1-98Particionamento. . ..... .. 1-98

Faça um teste.. .. 199

lmportando eexportando dados ....2OLAntes de começar .. .. . . 201'

Lição L: lmportando e exportando dados. . .. 203

BulkCopyProgram. ....203O comando BULK INSERT . . .. . .. . ... 205

O lmport and Export Wizard do SQL Server . . . 206

Resumo da lição. . . 21,2

Revisãodalição ...212Revisãodocapítulo. ....2I3

Resumodocapítulo. .....2I3Termos-chave..... ......2L3Cenáriodecaso ...2I3

Práticas sugeridas . .. . .. 2I5lmportando eexportandodados ......2I5

Façaumteste.. ..21,6

8 Projetando gerenc¡amento baseado em diretiva .2L7Antesdecomeçar ......2I7Lição L: Projetando diretivas . . . 2lgFacetas ... zLg

Condições. .. .... 220

Alvo de diretiva . . 220

Diretivas .. 221,

Categorias de diretiva. . . 221,

Conformidade com as diretivas .. . . . . 222

Central ManagementServer ....222lmportaçãoeexportaçãodasdiretivas ......223

Resumo da lição. ..232Revisãodalição ...232

Revisãodocapítulo. ....233Resumodocapítulo. .....233Termos-chave..... ......233Cenáriodecaso ...233

Práticas sugeridas . .. .. . 236lmplementando gerenciamento baseado em diretiva. ...... 236

Faça um teste . .. 236

;. i1!

,1

Sumário t7

18 Sumário

Fazendo backup e restaurando um banco de dados . . . .297Antesdecomeçar ......237Lição 1-: Fazendo backup de bancos de dados . .. . .. 239

Tipos de backup ..... .. 239

Backupscompletos ......240Backups de log de transação . . .. 243

Backupsdiferenciais .....244Backups de grupo de arquivos . . 245

Backupsparciais .......245Corrupção de página . .. 246

Planosdemanutenção... .....246Certificadosechaves mestras ..247Validando um backup. . . 249

Resumo da lição. . . 25L

Revisãodalição ...251Lição2: Restaurando bancos de dados . ... .. 252

Detalhesinternosdo log detransação ......252Restauraçöes de banco de dados ... .. 254

Restaurandoum backupcompleto. ....254Restaurandoum backupdiferencial ....256Restaurando um backup de log de transação . . 257

Restauraçõesonline. .....257Restauraçãodeuma páginacorrompida ......258Restauração com erros de mídia .... . . . 259

Resumo da lição. . . 262

Revisãodalição ...263Lição 3: Snapshots de banco de dados . ... .. 264

Criando um snapshot de banco de dados . .. 264

Tecnologia Copy-On-Write . .. .. 265

Revertendo dados com um snapshot de banco de dados .. 266

Resumo da lição. .. 26g

Revisãodalição ...269Revisãodocapítulo. ....269

Resumodocapítulo. .....269

Termos-chave..... ......269Cenário de caso .. . 270

Práticassugeridas ......272Fazendo backup de um banco de dados. ..... 272

Restaurando um banco de dados ...... 272

Faça um teste.. .. 272

Automatizando o SQt Server ..273Antes de começar .. .. .. 273

Liçãol:Criandojobs..... ....274Etapas dejob ..... 274

Agendas dejob .. 275

Históricodejob. .......275Operadores .....276

Resumo da lição. . . 280

Revisão da lição . .. 280

Lição2: Criando alertas ....... 292

Alertas do SQL Server Agent. . . 282

Resumo da lição. .. 285

Revisão da lição ... 2Bs

Revisão do capítulo. .. . . 286

Resumo do capítulo. ..... 286Termos-chave..... ......286Cenáriodecaso ...286

Práticassugeridas ......298Criandojobs..... .......289Criando alertas. ... 289

Faça um teste.. .. 289

Projetando a segurança do SQL Server . . . .29LAntes de começar ..... . zgL

Lição 1-:TCP endpoints..... ... 292

Tiposdeendpointecargas úteis.. .....292Acesso ao endpoint ...... 293

10

Sumário 19

11

20

TCP endpoint..... ..... 293

Argumentosdo protocoloTCP. .......293Argumentos comuns de Database Mirroring e Service Broker. . . . . . 294

ArgumentosespecíficosdeDatabaseMirroring. ..... 295

Argumentos específicos de Service Broker . . . . 295

Resumo da lição. .. 297

Revisão da lição ... 297

Lição 2:Configurando a área de superfície do SQL Server. . . . . . . . 299

Configuração de área de superfície . . . . 299

Resumo da lição. .. 302

Revisãodalição ...302Lição3:Criandoprincipais. ....303

Logins .....303Roles de servidor fixos. . . . 305

Usuários de banco de dados . . . . 306

Usuáriossemlogin ......306Rolesdebancodedadosfixos.. .......307Roles de banco de dados de usuário . . . 308

Resumo da lição. . . 309

Revisãodalição ...31-0Lição4:Gerenciandopermissöes.. ....311

Alcançáveis .......311Permissões. .......312Segurança de metadados.... ... 313

Ownershipchains. .......3L4Personificação.... .......31-5Chavesmestras. ...315Certificados .......316Assinaturas .......317Resumo da lição. .. 322

Revisãodalição ...323Lição 5:Auditoria de instâncias do SQL Server . . . . . 324

TriggersdeDDl ...324Especificaçöesdeauditoria... ..325Auditoria C2... ... 327

Resumo da lição. . . 329

Revisãodalição ...330Lição6:Criptografandodados .......331

Criptografiadedados ....331Algoritmosdehashing ...332Chavessimétricas. .......333Certificadosechavesassimétricas ......333Criptografiatransparentededados ....333Gerenciamentodechavedecriptografia. ..... 335

Resumo da lição. . . 339

Revisãodalição ...339Revisãodocapítulo. ....341,

Resumodocapítulo. .....341,Termos-chave..... ......341Cenário de caso: Projetando a segurança do SQL Server . . . . 342

Práticassugeridas ......343Gerenciando loginse rolesdeservidor .......343Gerenciando usuários e roles de banco de dados . . . . 344

Gerenciando permissões de instância do SQLServer ....... 344

Gerenciando permissöes de banco de dados . . 344

Gerenciando permissões de esquema e permissões de objeto . . . . . 344

Fazendo auditoria de instâncias do SQL Server . . . . . . 344

Gerenciando criptografia transparente de dados. . . . . 344

Faça um teste.. .. 344

MonitorandooMicrosoftSQLServer.... .. 345

Antesdecomeçar ......345Lição L:TrabalhandocomoSystem Monitor .......347VisãogeraldoSystem Monitor. ......347Capturando logs de contador. . ... . .. 348

Contadores de desempenho... ... .. . 350

Resumo da lição. . . 353

Revisãodalição ...353Lição 2: Trabalhando com o SQL Server Profiler . . . . 354

Definindo um rastreamento . . . ...... 354

2t

L2

22

Especificandoeventosderastreamento.. ...357Selecionandocolunasdedados ......359Aplicandofiltros. ......360Gerenciandorastreamentos.... .....361-Correlacionando dadosdedesempenho e monitoramento ...... 362

Resumo da lição. .. 369

Revisãodalição ...369Lição3: Diagnosticandofalhasdebancodedados. ....... 370

Logs do SQL Server. . . .. 370

Problemas de espaço no banco de dados. . . . 372

Resumo da lição. .. 376

Revisãodalição ...377Lição 4: Diagnosticando falhas de serviço. . . . 378

Localizandofalhasde inicializaçãodeserviço ......378Configuration Manager ..378Resumo da lição. . . 387

Revisãodalição ...387Lição 5: Diagnosticandofalhasde hardware ....... 389

Unidadesdedisco. .....389Memóriaeprocessadores... ..390

Resumo da lição. . . 391-

Revisãodalição ...391Lição 6: Resolvendo problemas de bloqueio e deadlock . . . 393

Bloqueios .......393Níveis de isolamento de transação . . . . 394

Processosobstruídos ...395Deadlocks. ......396

Resumo da lição. . . 400

Revisãodalição ...400Revisãodocapítulo. ....40L

Resumodocapítulo. .....401,Termos-chave..... ......401"Cenáriodecaso ...401

Práticassugeridas ......404Criando um rastreamento com o SQL Server Profiler para

diagnosticar problemas dedesempenho edeadlock.... .. 404

Criando um log de contador com o System Monitor paradiagnosticar problemas de desempenho, deadlock e sistema .... 404

Faça um teste.. .. 404

Otimizando o desempenho .... 405

Antesdecomeçar ......405Lição1:UsandooDatabaseEngineTuningAdvisor ....... 407

Database Engine Tuning Advisor . .. .. 407

Resumo da lição. . . 4L3

Revisão da lição .. . 413

Lição2: Trabalhando com o Resource Governor .... 4I4Resource Governor ..... 4!4

Resumo da lição. .. 424

Revisão da lição .. . 424

Lição 3: Usando views e funçöes de gerenciamento dinâmicas . . . .. .... 425

Categorias de DMV. .... 425

Estatísticas de banco de dados . . 426

Estatísticasdeconsulta ...427Estatísticas do subsistema de disco. . . . . 428

Recursos de hardware .... 429

Resumo da lição. .. 432

Revisãodalição ...432Lição4: Trabalhando com o Performance Data Warehouse... .... 433

Performance Data Warehouse . . . .. .. 433

Resumo da lição. . . 438

Revisãodalição ...439Revisão do capítulo. .. . . 440

Resumo do capítulo. . .. .. 440

Termos-chave..... ......440Cenário de caso .. . 44L

Práticas sugeridas ... .. . 443

Usando o Performance Data Warehouse para reunir dadosparaotimizaçãodedesempenho ....443

Usando o Database Engine Tuning Advisor para reunir dadosparaotimizaçãodedesempenho .... M3

13

23

24

Usando Dynamic Management Views para reunir dados paraotimizaçãodedesempenho... ......443

Faça um teste.. .. 444

Clusterdefailover.... ...445Antesdecomeçar ......445Lição 1-: Projetando o cluster do Windows . . . 448

Componentes do cluster do Windows . . 448

Tipos de clusters. . . 450

Configuraçãodesegurança.... .......45LConfiguração de disco . .. 45L

Configuraçãoderede ....452Recursosdecluster ......453Gruposdocluster. .......454Resumo da lição. . . 466

Revisãodalição ...467Lição 2: Projetando instâncias em cluster de failover do SQLServer2008.. ..468

Terminologia. .. .. ....... 469

Componentes da instância do cluster de failover. . . . . 469

Verificaçöesdevitalidade .......47LFailoverdecluster .......471Resumo da lição. .. 482

Revisãodalição ...482Revisãodocapítulo. ....483

Resumodocapítulo. .....483Termos-chave..... ......483Cenáriodecaso ...483

Práticassugeridas ......486Cluster do Windows . ... . 487

Failover cluster do SQL Server . . . 487

Façaumteste.. ..487

L4

15 Espelhamento de banco de dados . . .489Antesdecomeçar ......489Lição 1: Visão geral do espelhamento de banco de dados . .. .. .. 490

Roles do espelhamento de banco de dados .. . 490

Principal role... ...491Roledeespelho ...49IServidor de witness (testemunha). . . . . . .. .. .. 49L

Endpoints do espelhamento de banco de dados . . . . . 492

Modos de operação .. .. . 493

Uso de cache . .... 496

Redirecionamento transparente de clientes . . . 497

Threading do espelhamento de banco de dados. . . . . 497

Snapshots de banco de dados. .. 497

Resumo da lição. . . 500

Revisãodalição ...501-Lição2: lnicializandoo espelhamento de banco de dados .......502

Modelo de recuperação.. . ... .. 503

Backup e restauração .. .. .. .. .. 504

Cópia de objetos de sistema . . . . 504

Resumo da lição. .. 507

Revisão da lição .. . 507

Lição 3: Projetando estratégias defailoverefailback ...... 509

Projetando o failover de sessão de espelhamento. . . . 509

Projetando o failback da sessão de espelhamento. . . . 51-0

Resumo da lição. . . 51-3

Revisãodalição ...513Revisão do capítulo. .. .. 5I4

Resumo do capítulo. . . .. . 514

Termos-chave..... .....5L4Cenáriodecaso ...515

Práticassugeridas ......5L8Estabelecendo espelhamento de banco de dados. . . . 51-8

Criando um snapshot de banco de dados em um espelho. .. 519

Façaumteste . ..519

Sumário 25

26 Sumário

16 Logshipping.. ....52LAntesdecomeçar ......521Lição 1: Visão geral do log shipping . . 522

Cenários de log shipping . . ... . . 522

Componentes do log shipping . . 523

Tipos de log shipping . . .. 525

Resumo da lição. . . 525

Revisãodalição ...526Lição 2: lnicializando um log shipping. .. . . .. 527

lnicialização de log shipping . .. . 527

Resumo da lição. . . 537

Revisão da lição . .. 537

Lição3:Projetandoestratégiasdefailoverefailback ...... 538

Failover de log shipping . . 539

Failback de log shipping . . 540

Resumo da lição. . . 543

Revisãodalição ...543Revisãodocapítulo. ....544

Resumo do capítulo. . . . .. 544

Termos-chave..... ......544Cenáriodecaso ...545

Práticas sugeridas . ... .. 549

lniciando o log shipping..... ... 549

Log shipping para failover e failback . . . 550

Faça um teste . .. 550

L7 Replicação... .....551Antesdecomeçar ......551-Lição L:Visãogeralda replicação..... ...... 552

Componentesdareplicação.. ..552Rolesdereplicação ......553Topologiasdereplicação.... ...554Agentesdereplicação..... .....555Perfisdeagente ...556Métodosdereplicação..... ....557

Conflitosdedados. ......559Resumo da lição. . . 563

Revisãodalição ...563Lição2: Replicaçãotransacional ......564

Controle de alteração .... 564

Opçõestransacionais...... .....566Arquiteturastransacionais..... .......568Monitoramento... ......570Validação. .. 571

Resumo da lição. . . 575

Revisãodalição ...575Lição 3: Replicação por merge . .. .... 577

Controledealteração ....577Validação. .. 580

Resumo da lição. .. 582

Revisão da lição . .. 582

Revisãodocapítulo. ....584Resumodocapítulo. .....584Termos-chave..... ......584Cenáriodecaso ...585

Práticassugeridas ......589Replicaçãotransacional ...589Replicaçãopormerge ....591

Faça um teste . .. 59L

Glossário .... 593

Respostas .... 601

índice . .643

Sumário 27

lntroduçãg

Este kit de treinamento é destinado a profissionais de tecnologia da informaçáo (TI)que pretendem Íazer o Exame 70-432 MCTS (Microsoft Certified Technologz Specialist),assim como para administradores de banco de dados (DBAs) que querem aprender aimplementar, gerenciar e solucionar problemas de instâncias do Microsoft SQL Server2008. Para usar este kit, você deve ter conhecimento prâtico em Microsoft Windows e

SQL Server 2008, e experiência com SQL Server ou outra plataforma de banco de dados.Com este kit de treinamento, você vai aprender a:

I Instalar e configurar o SQL Server 2008

r Criar e implementar objetos de banco de dados

r ImplemenÍar alta disponibilidade e recuperação de desastres

I Fornecer segurança a instâncias, bancos de dados e objetos de banco de dados

I Monitorar e solucionar problemas de instâncias do SQL Server

Utilizando o CDO CD deste livro contém:

r Testes (em inglês) Você pode testar seus conhecimentos sobre como implementare manter bancos de dados SQL Server 2008 utilizando testes eletrônicos (em in-glês), que podem ser personalizados pan atender as suas necessidades a partir doconjunto de perguntas de revisão de lição deste livro. Você também pode praticarpaÍa o exame de cenificaçáo 70-432 fazendo testes criados a partir de um grupo de200 questões reais do exame.

I Arquivos de exercícios Para os exercícios do livro que contém código, o CD queacompanha o livro contém um ou mais arquivos em uma pasta do capítulo corres-pondente. Você pode digitar o código do livro ou abrir o arquivo de código corres-pondente em uma janela de consulta.

r Livro eletrônico (eBook) Uma versáo eletrônica desta obra (em inglês) está dis-ponível em formato PDF (Portable Document Format), que você pode visualizar uti-lizando o Adobe Acrobat ou o Adobe Reader. Você pode usar o livro eletrônico pararccofi.aÍ e colar código quando trabalhar nos exercícios.

r Amostra de capítulos (em inglês) CapÍtulos de outros títulos da Microsoft Presssobre SQL Server 2008 estão disponíveis no CD em formato PDE

t ';:'i:1"'.1

, .;'.r'.1',.:'.'""..".

lntrodução

Como instalar os testes

Para instalar o software de testes do CD em seu disco rígido, faça o seguinte:

1. Insira o CD do livro em sua unidade de CD-ROM e aceite o acordo de licença que

aparece na tela. Um menu de CD aparece.

NOTA Se o menu de CÐ não aparecer

Se o menu de CD ou o acordo de licença não apareceç a Reprodução Automática (AutoRun)pode estar desativada em seu computador. Consulte o arquivo Leiame.txt no CD para obterinstruçöes de instalação alternativas.

2. Clique em Practice Tests e siga as instruçóes na tela.

Como utilizar os testes

Para iniciar o soffware de testes, siga estes passos:

1. Clique em Iniciar e selecione Todos os Programas, Microsoft Press Training Kit ExamPrep. Uma janela aparece mostrando todos os conjuntos de preparaçãto para examedos kits de treinamento da Microsoft Press instalados em seu computador.

2. Clique duas vezes na revisão da lição ou no teste que você deseja usar.

Opções de revisão da lição

Quando você inicia uma revisão de liçáo, a caixa de diálogo Custom Mode aparece paraque você configure o teste. Você pode clicar em OK para aceitar os padrões, ou podepersonalizar o número de perguntas desejado, como o software de testes funciona, comquais objetivos do exame as questões devem estar relacionadas e se deseja cronometrara revisáo da lição. Se você estiver rcfazendo um teste, pode escolher se deseja ver todasas questões novamente ou apenas as que errou ou não respondeu.

Depois de clicar em OK, a revisáo da liçáo inicia. Você pode fazer o teste executando ospassos a seguir:

1. Responda as perguntas e use os botões Next, Previous e Go To parair de uma ques-

tã,o a outra.

2. Depois de responder uma pergunta, se quiser ver quais são as respostas corretas,junto com uma explicaçâo de cadauma, clique em Explanation.

5. Se preferir esperar até o final do teste paraver seu desempenho, responda todasas perguntas e clique em Score Test. Você verá,um resumo dos objetivos do exameescolhidos e a porcentagem das perguntas respondidas corretamente, no total e porobjetivo. Você pode imprimir uma cópia de seu teste, rever suas respostas ourefazero teste.

Opçöes de testeAo iniciar um teste, você pode escolher entre as opções Certification Mode, Study Modeou Custom Mode:

r Certification Mode Semelhante à experiência real de lazer um exame de certifi-cação. O teste tem um número definido de perguntas, é cronometrado e você náopode parar e reiniciar o cronômetro.

r Study Mode Cria um teste não cronometrado em que você pode examinar as res-postas corretas e as explicações depois de responder a cada pergunta.

I Custom Mode Oferece controle total sobre as opções de teste para que você possap ersonalizâ-las como desej ar.

Quando você está fazendo o teste, a interface do usuário é basicamente a mesma emtodos os modos, mas com diferentes opções ativadas ou desativadas, dependendo domodo. As principais opções foram discutidas na seção anterior, "Opções de revisão dalição".

Quando você verificar a resposta de uma pergunta do teste, uma seçáo "References"(Referências) indica onde no kit de treinamento você pode encontrar informações rela-cionadas àquela pergunta e fornece links para outras fontes de informação. Depois declicar em Test Results para ver a pontuaçáo do teste infeiro, você pode clicar na guiaLearning Plan para ver uma lista de referências para cada objetivo.

Como desinstalar os testesPara desinstalar o software de testes do kit de treinamento, use a opção Adicionar ouremover programas (Windows XP ou Windows Server 2003) ort a opção Programas e

Recursos (Windows Vista ou Windows Server 2008) no Painel de Controle.

lntrodução 31

Programa Microsoft Cert¡fied ProfessionalAs certificações da Microsoft são o melhor método para Íestil seu conhecimento sobreos produtos e tecnologias atuais da Microsoft. Os exames e as certificações correspon-dentes são desenvolvidos para validar o seu domínio de competências fundamentaisao projetar e desenvolver ou implementaÍ e dar suporte para soluções com produtos e

tecnologias da Microsoft. Os profissionais de informâtica que adquirem certificados Mi-crosoft são reconhecidos como especialistas evalorizados no mercado. As certificaçõesfrazem diversas vantagens para profissionais, empregadores e organizações.

MAIS INFORMAçöES Todas as certificações da Microsoft

Para ver uma lista completa de certificaçöes da Microsoft visite o endereço www.microsoft.co m/eo rn i n g,/m cp/d efo u lt. m spx.

32 I ntrodução

Suporte técnico*Todo esforço foi feito para garanfir a precisáo deste livro e do conteúdo do CD que o

acompanha. Caso você tenha comenfârios, perguntas ou ideias a respeito deste livro oudo CD, envie-as pata a Microsoft Press usando um dos métodos a seguir:

E-moil. tkínput@mícroso;ft .com

Correio postal:. Mícroso¡ Press

Attn: MCTS Self-Paced Training Kit (Exam 70-432): Microsoft SQL Server 2008 Im-plementation and Maintenance Editor

One Microso;ft Wqt

Redmond, WA 98052-6399

Para mais informações sobre suporte relativas a este livro e ao CD que o acompanha(incluindo respostas para perguntas comuns sobre instalaçáo e uso), visite o site daMicrosoft Press Technical Support, no endereço www.mícroso¡ft.com/learning/support/booþs/. Para conectar-se diretamente na Base de Dados de Conhecimento Microsoft efazer uma consulta, visite o endereço http://support.mícrosoJft.com/search/. Parc obfetinformações de suporte a respeito de software da Microsoft, acesse com http://support.mícroso;ft.com.

*N. de E.: Comentários e sugestões relativos à edição brasileira desta obra podem ser enviados para

s e cre tan aed i to ria I @ artm ed. co m. br.

uisitos

Requisitos de hardwarePara completar a maioria dos exercícios deste livro, você vai precisar de apenas umamáquina. Os exercÍcios do Capítulo 14 exigem pelo menos três máquinas virtuais. Seus

computadores ou máquinas virtuais devem salisfazet as seguintes especificações de

hardware mínimas:

r Processador Pentium III ou mais rápido, pelo menos 1,0 gigahertz (GHz) pata52bite 7,6 GHz para 64bit

t 512 megabytes (MB) de memória RAM

t 20 gigabytes (cB) de espaço disponível no disco rígido

r Unidade de DVD-ROM

I Um monitor Super VGA com resoluçáo de 800 x 600 ou superior

r Um teclado e um mouse Microsoft ou dispositivo de apontamento compatível

Requisitos de softwareÉ necessário este softwarepanfazer os exercícios:

r Microsoft .NET Framework 3.5

r E qualquer um dos seguintes sistemas operacionais Microsoft windows:

n Windows XP Professional Home, Tablet, Media Center ou Professional com SP2

o Windows Vista SP1

a Windows Server 2003 Standard ou Enterprise com SP2

n Windows Server 2008 Standard ou Enterprise

Microsoft Data Access Components (MDAC) 2.8 SP1 ou posteriorI

T Memória compartilhada, pipes nomeados ou suporte de rede pataTCPllP (Transmis-

sion Control Protocol/Internet Protocol)

I Microsoft Internet Explorer 6.0 SP1 ou Windows Internet Explorer 7 .O ou posterior

34 Requisitos de sistema

Para executar computadores como máquinas virtuais dentro do Windows, você precisainstalar o Microsoft Virtual Server 2005 R2, Hyper-V ou software de máquina virtualde outro fornecedor. Parabaixar uma ediçáo de avaliação do Virtual Server 2OO5 R2 oupara obíer mais informações sobre o sofrware, visite o endereço http://vtww.mícroso¡ft.com/vírtualserver. Para obter mais informações sobre o Hyper-! visite o endereço http://www. mí c ro s o¡ft . c o m / hy p e rv.

Capítulo 1-

stalação

Este capítulo irâ preparâ-Lo para instalar instâncias do Microsoft SQL Server. Você vaiconhecer os recursos de cada ediçáo do SQL Server, assim como os requisitos de hard-ware para instalar o SQL Server. No final deste capítulo, você poderâ configurar serviçose componentes do SQL Server. Você também vai aprender a configurar o Database Mail,que será usado para diversas Íarefas de notificação.

Objetivos de exame neste capítulo:

r Instalar o SQL Server 20OB e serviços relacionados.

r Configurar instâncias do SQL Server.

r Configurar serviços do SQL Server. Ë

r Configurar componentes adicionais do SQL Servþr.

I Implementar oDatabase Mail.

Liçöes deste capítulo: ,î;

r Liçáo 1: Determinando os requisitos de hardwa$ e software 37

r Liçáo 2: Selecionando edições do SQL Server 42

r Lição 3: Instalando e configurando instâncias do SQL Server 5lr Lição 4: Conflgwando o Database Mail 62

Antes de começarPara fazer as lições deste capítulo, você deve ter:

r uma máquina que satisfaça ou supere os requisitos de hardware e software míni-mos, conforme descrito na Liçáo 1

r mídia de instalação do SQL Server 2008

36 Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

áÍià rvlunao real\s!tMtchael HoteÍe

O SQL Server 2008 nâo é simplesmente um banco de dados, mas uma plataformade banco de dados completa, composta de diversos serviços e centenas de recur-sos. Com muita frequência, as empresas simplesmente "apontam e clicam" parainstalar o SQL Server e, entáo, começam a caffegaÍ dados. Antes da instalação,você precisa determinar como o computador com SQL Server seútutilizado, assimcomo os recursos de hardware exigidos.

Não faz muito tempo, eu estava trabalhando junto a uma empresa que tinha aca-bado de instalar servidores com SQL Server e dependiam dacapacidade de alterarconfigurações durante esse processo. Infelizmente, ninguém fez o dever de casapara um novo aplicativo que a empresa estava implantando. O SQL Server foiinstalado e a equipe de DBA implantou a estrutura de banco de dados e começoua caÍregar dados. Repentinamente, os procedimentos de carga foram canceladose o banco de dados não estava mais acessível. Eles tinham subdimensionado asunidades de disco rígido e ficado sem espaço durante o processo de carga. Depoisde terem alocado mais espaço em disco e iniciado novamente o processo de carga,encontraram outro erro, que tornou o SQL Server indisponível. Embora tivessemalocado mais espaço em disco parao banco de dados, agorao Tempdb tinha frca-do sem espaço. Após várias tentativas, eles finalmente conseguiram carregar osdados, apenas para descobrir que as especificações de projeto exigiam replicação,service broker e recursos CLR.

Após a instalação do suporte para replicaçã.o e a configuraçáo do service brokere das rotinas deCLR, o sistema entrou em produçáo, com 16 dias de atraso. Emmenos de um dia, todos os usuários estavam reclamando de tempos de respostalentos. A equipe de DBA tinha planejado ter apenas 20 usuários concomitantesno aplicativo, o número máximo que tinham visto antes; só que mais de 2.000pessoas estavam tentando usar o novo aplicativo. A máquina de processador úni-co, com 2 GB de memória RAM, era insuficiente para manipular 2.00O usuáriosconcomitantes tentando acessar mais de 400 GB de dados.

Depois de desativar o aplicativo, comprar novo hardware e reimplantar o siste-ma, o novo aplicativo voltou a openÍ, com 43 dias de atraso da data marcada. Amaioria dos usuários tinha mudado para outros sistemas, implantados por con-correntes. A empresa gastou milhões de dólares em anúncios, devido à falta deplanejamento nos estágios de instalação e implantação.

Lição 1: Determinando os requisitosde hardware e software

O SQL Server 2008 tem muitos requisitos mínimos de hardware e software. Esta liçãoexplica os requisitos mínimos de hardware, junto com as versões de sistema operacio-nal e o software adicional necessário paÍa executar instâncias do SQL Server 2008.

IMPORTANTE Requisitos mínimos de hardware

Capítulo L r lnstalação e Configuração do SQL Server 2008

Esta lição descreve os requisitos mínimos para instalar o SQL Server. Normalmente, os sistemasde produção exigem mais hardware para satisfazer as expectativas de desempenho e capaci-dade. Você precisa aplicar o conhecimento dos capítulos posteriores deste livro para ajudar a

determinar os requisitos de memória, armazenamento em disco e processador que podem sernecessários para determinado aplicativo.

Após esta lição, você será capaz de:

I Verificar os requisitos mínimos de hardware

I Verificar o suporte para o sistema operacional

I Verificar o software adicional necessário

Tempo estimado para a lição: 20 minutos

Requisitos mín¡mos de hardwareO SQL Server 2005 tinha diversos requisitos que dependiam da edição de SQL Server,

assim como do fato de ser uma versão de 32 ou de 64bits. o SQL Server 2008 simplificaos requisitos mínimos de hardware parauma instância do SQL Server.

Os requisitos mínimos de hardware estão iistados na Tabela 1-1.

Tabela 1-1 Requisitos de hardware

Processador

Velocidade do processador 1,0 gigahertz (GHz) ousupenor

Memória

A quantidade de espaço em disco consumida pela instalaçáo depende dos serviços e

utilitários instalados. Para determinar a quantidade de espaço em disco necessária,consulte o artigo do SQL Server Books Online, "Hardware and Software Requirementsfor Installing SQL Server 2008" , no endereço http://technet.mícroso¡fr.com/en us/library/ms 143506.asp.r.

Pentium lll ou superior ltanium, Opteron, Athelon ou Xeon/Pentium com suporte para EM64T

5L2 megabytes (MB)

L,6 GHz ou superior

512 MB

38 Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

IMPORTANTE Componentes adicionais de hardware

O SQL Server Books Online lista um mouse, uma unidade de CDIDVD e um monitor comresolução mínima de L024 x 768 como requisitos para instalação. Contudo, é possível instalaro SQL Server em um computador que não tenha desses dispositivos ligados, o que é muitocomum dentro de um ambiente de servidor. A unidade de CDIDVD será necessária apenas se

você estiver instalando a partir de um disco. O monitor será necessário somente se as ferra-mentas gráficas estiverem sendo usadas.

Sistemas operacionais suportadosO SQL Server 2008 é suportado nas versões de 32 e de 64 bits do Microsoft Windows.A versão de 64 bits do SQL Server só pode ser instalada em uma versáo de 64 bits doWindows. A versão de 32 bits do SQL Server pode ser instalada em uma versáo de 32bits do Windows ou em uma versáo de 64bits do Windows com Windows on Windows(WOW) ativado.

Os sistemas operacionais suportados por todas as edições do SQL Server são:

I Windows Server 2008 Standard ou superior

I Windows Server 2003 Sfandard SP2 ou superior

Os sistemas operacionais suportados por SQL Server Develope¡ Evaluation e Expresssão:

I Windows XP Professional SP2 ou superior

I Windows Vista Home Basic ou superior

O SQL Server Express também é suportado em:

r Windows XP Home Edition SP2 ou superior

r Windows XP Home Reduced Media Edition

r Windows XP Tablet Edition SP2 ou superior

I Windows XP Media Center 2002 SP2 ou superior

I Windows XP Professional Reduced Media Edition

r Windows XP Professional Embedded Edition Feature Pack2007 SP2

r Windows XP Professional Embedded Edition para Point of Service SP2

r Windows Server 2003 Small Business Server Standard Edition R2 ou superior

¡är DICA DE EXAME\t¡-rlçø/O SQL Server 2008 não é suportado no Windows Server 2008 Server Core. O Windows Server2008 Server Core não é suportado porque o .NET Framework não é suportado no Server Core.O SQL Server 2008 conta com os recursos do .NET Framework para suportar tipos de dadosFILESTREAM, SPATIAL e DATE, junto com vários recursos adicionais.

Requisitos de softwareO SgL Server 2008 exige o .NET Framework 3.5. Embora arolina de instalação instaleas versões necessárias do .NET Framework, você precisa ter o Windows Installer 4.5 nocomputador antes da instalação do SQL Server.

IMPORTANTE .NET FrameworK

O NET Framework 2.0 inclui o Windows lnstaller 3.1-; portanto, se você já tiver o .NET Fra-mework 2.0 instalado, atenderá os requisitos mínimos. Contudo, para minimizar o tempo exigi-do para a instalação, recomenda-se instalar na máquina todas as versöes do .NET Framework,até a versão 3.5, antes de instalar o SQL Server.

Capítulo L r lnstalação e Configuração do SQL Server 2008

A rotina de instalaçáo do SQL Server também exige:

l Microsoft Data Access Components (MDAC) 2.8 SPI ou superior

r Shared memory Named pipes ou suporte pararede TCP/IP

I Internet Explorer 6 SP1 ou superior

t'teste rápido

1. Que ediçáo do Windows Server 2008 não é suportada para instalações do SQL

Server 2008?

2. guais sistemas operacionais são suportados por todas as edições do SQL Ser-

vet?

Respostas

1. O Windows Server 2008 Server Core não é suportado para instalações do SQL

Server 2008.

2. Windows Server 2003 Standard SP2 ou superio¡ Windows Server 2008 Stan-dard RCO ou superior.

39

PRÁTlcA Verificando os requisitos mínimosNos exercícios a seguiq você vai verificar se sua máquinamos de hardware, sistema operacional e software de apoioServer.

Neste exercício, você vai verificar se o seu computador saúsfaz os requisitos mínimos de

hardware e sistema operacional para instalar o SQL Server 2008.

1. Clique em Iniciar, clique com o botão direito do mouse em Meu Computador e sele-cione Propriedades.

2. Na guia Geral, em Sistema, verifique se seu sistema operacional satisfaz os requisi-tos mínimos.

safisfaz os requisitos mÍni-parauma instalaçáo de SQL

Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

5. Na guia Geral, em Computador, verifique se seu computador saúsfaz os requisitosmínimos de hardware.

I

Neste exercício, você vai verificar se tem o software de apoio apropriado instalado.

1. Clique em Iniciar e, em seguida, selecione Painel de Controle.

2. Clique duas vezes em Adicionar/Remover Programas.

3. Se "Microsoft .NET Framework 3.5" aparccer na lista, o seu sistema está de acordocom as exigências.

4. Verifique se você tem a versão mínima do Windows Internet Explorer executando ospassos a seguir:

a. Clique em Iniciar e, em seguida, selecione Executar.

b. Digite regedit na caixa de texto.

c. Quando o RegistryEditor abrir, navegue no painel denavegaçáo atéHKEY_LOCAL_MACHINE\So fnvare\Microsoft\Internet Explorer.

d. Verifique a versão do Internet Explorer na chave Version.

5. Verifique se você tem a versão mínima de MDAC instalada executando os passos aseguir:

a. Clique em Iniciar e, em seguida, selecione Executar.

b. Digite regedit na caixa de texto.

c. Quando o Registry Editor abrir, navegue no painel de controle atéHKEY_LOCAL_MACHINE\So ftware\Microso ft\DataAcce ss.

a. Veriflque a versão de MDAC na chave FulllnstallVer.

Resumo da lição

I O SQL Server 2008 é suportado em sistemas operacionais de 32 e de 64 bits.

I Você pode instalar todas as edições do SQL Server 2008 no Windows Server 2OOS

Standard Edition SP2 e superior ou no Windows Server 2008 Standard e superior.

I Você náo pode instalar o SQL Server 2008 no Windows Server 2008 Server Core.

Revisão da lição

Responda as perguntas a seguir para testar seu conhecimento sobre a Lição 1. As per-guntas também estão disponíveis no CD do livro (em inglês) se você preferir revisá-lasem formato eletrônico.

NOTA Respostas

As respostas a essas perguntas e as explicaçöes das respostas estão na seção "Respostas" nofinal do livro.

1. Você está implantando um novo servidor dentro da Wide World Importers, que exe-culará, uma instância do SQL Server 2008 para suportar um novo aplicativo. porcausa do suporte ao recurso necessário, você vai instalar o SQL Server 2008 Enter-prise. Quais sistemas operacionais suportaráo sua instalaçáo? (Escolha todas asrespostas que se aplicam.)

A. Windows 2000 Server Enterprise SP4 ou superior

B. Windows Server 2003 Enterprise

C. Windows Server 2003 Enterprise SP2

D. Windows Server 2008 Enterprise

2. Yocê está implantando o SQL Server 2008 Express para suportar um novo aplica-tivo baseado na Web que permitirá aos clientes fazer pedidos diretamente da CohoVineyard. Qual sistema operacional NÃO suporta sua instalação?

A. Windows XP Home Edition SP2

B. Windows Server 2008 Server Core

C. Windows Server 2003 Enterprise SP2

D. Windows XP Tablet Edition Sp2

Capítulo 1 r lnstalação e Configuração do SQL Server 2008 4t

42 Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

Lição 2: Selecionando ediçöes do SQL ServerO SQL Server 2008 esfâ disponível em várias edições, variando desde edições proje-íadas para aplicações móveis e incorporadas, com âtea de cobertura muito pequena,até edições projetadas paralidar com petabytes ou dados manipuiados por milhões de

usuários concomitantes. Esta lição explica os serviços disponíveis dentro da plataformade banco de dados SQL Server 2008 e as diferenças entre as edições do SQL Server.

Após esta lição, você será capaz de:

I Entender as diferenças entre SQL Server 2008 Enterprise, Workgroup, Standard e

Express

I Entender o papel de cada serviço contido na plataforma de dados SQL Server 2008

Tempo estimado para a lição:20 minutos

Serviços do SQL Server

O SQL Server 2008 é muito mais do que um simples banco de dados utilizado para

armazenar dados. Dentro da plataforma de dados SQL Server 2008 existem vários servi-

ços que podem ser usados para construir qualquer aplicativo concebível dentro de umaempresa.

Dentro do mecanismo de banco de dados centrai, você encontrará serviços paÍa atma-zenar, manipular e lazer backup e restaurar dados. O mecanismo de banco de dadoscentral também contém recursos de segurança avançados para proteger seus investi-mentos, junto com serviços paragaraîlir amé.xima disponibilidade. Sua infraestruturade dados pode ser ampliada para manipular texto não estruturado, junto com o sincro-nismo de várias cópias de um banco de dados. Muitos desses recursos serão discutidosem capítulos subsequentes neste livro.

Service BrokerO Service Broker Íoi introduzido no SQL Server 2005 para fornecer um sistema de

enfileiramento de mensagens integrado na plataforma de dados SQL Server. Com base

em mensagens definidas pelo usuário e em ações de processamento, você pode usaro Service Broker para fornecer recursos de processamento de dados assíncronos. oService Broker náo é apenas um sistema de enfileiramento de mensagens competente;com ele, você também pode fornecer capacidade de processo empresarial avançada,manipulando processamento de dados entre um grande número de plataformas, tudoisso sem exigir que o usuário espere que o processo termine nem que seja afetado de

qualquer outra forma.

SQL Server Integration ServicesO SQL Server Integration Services (SSIS) apresenta todos os recursos corporativos que

você pode encontrar em aplicações de ETL (Extract, Transform, and Load - extração,transformaçã o e carga) , ao passo que também permite às empresas construir aplicativos

que podem gerenciar bancos de dados e recursos de sistema, responder a eventos debanco de dados e sistema, e aÍé interagir com os usuários.

O SSIS tem uma variedade de tarefas que permitem aos pacotes fazer upload ou downloadde arquivos de sites FTP (File Transfer Protocol), manipular arquivos em diretórios, impor-tar arquivos para bancos de dados ou exportar dados para arquivos. O SSIS também podeexecutar aplicativos, interagir com Web services, enviar e receber mensagens de MSMQ(Microsoft Message Queue) e responder a eventos de WMI (Windows Management Instru-mentation). Contêineres permitem ao SSIS executar tarefas inteiras e fluxos de trabalhodentro de um loop, com uma variedade de entradas de um contador simples para arquivosem um diretório ou entre os resultados de uma consulta. São incluídas tarefas especiali-zadas para copiar objetos do SQL Server em um ambiente, assim como pa:ra. gercnciarba-ckups de banco de dados, reindexação e outras operações de manutenção. Se o SSIS nãocontiver umatarefajâproletadaparaatender suas necessidades, você pode escrever seuspróprios processos usando o Visual Studio Tools for Applications ou mesmo projeiar suaspróprias tarefas personalizadas, que podem ser registradas e utilizadas dentro do SSIS.

Constraints de precedência permitem configurar os fluxos de trabalho operacionais maiscomplicados, onde o processamento pode ser direcionado com base no fato de um com-ponente ser bem-sucedido, falhar ou simplesmente concluir a execução. Além do rote-amento estático baseado no status da conclusão, você pode combinar expressões paratornar os caminhos de fluxo de trabalho condicionais. Rotinas de tratamento de eventopermitem executar fluxos de trabalho inteiros em resposta a eventos que ocorrem emnível de pacote ou de tarefa, como a execução automâÍica de um fluxo de trabalho paramover um arquivo para um diretório quando não puder ser processado, registrar os de-talhes do erro e enviar um e-mail para um administrador.

Configurações de pacote permitem aos desenvolvedores expor propriedades internas deum pacote, de modo que elas podem ser modificadas para os vários ambientes nos quaisum pacote será executado. Expondo propriedades em uma configuração, os administra-dores têm uma maneira simples de reconfigurar um pacote, como a mudança dos nomesou diretórios do servidor de banco de dados, sem a necessidade de editar o pacote.

Além das tarefas de fluxo de trabalho, o SSIS vem com muitos componentes de movi-mentação e manipulaçáo de dados. Embora seja possível simplesmente mover dados deum lugar para outro dentro de uma tarefa de fluxo de dados, você também pode aplicaruma ampla variedade de operações nos dados, à medida que eles se movem pelo me-canismo. Você pode apagar dados inválidos, efetuar cálculos extensos e converter tiposde dados, à medida que os dados se movem em um fluxo. Fluxos de dados de entradapodem ser divididos paravârios destinos com base em uma condição. A tarefa de fluxode dados (data flow) tem a capacidade de rcalizar pesquisas de dados entre origens paravalidar dados de enftada ou para incluir informações adicionais à medida que os dadossão enviados para um destino. Fuzzy lookups e fuzzy grouping podem ser apiicadospara possibilitar recursos de correspondência e agrupamentos muito flexíveis, além desimples curingas. Vários fluxos de dados de entrada podem ser combinados para seremenviados para um único destino, Assim como vários fluxos de entrada podem ser com-binados, você também pode pegar um único fluxo de dados e enviar para vários desti-nos. Dentro de uma tarefa de fluxo de dados do SSIS, você também pode fazer um novo

Capítulo L t lnstalação e Configuração do SQL Server 2008 43

44 Kit de Treinamento MCTS (Exame70-432): Microsoft SQL Server 2008

mapeamento dos caracteres, agrupar e desagrupar o conjuntos de dados, calcular agre-gados, classificar dados, rcalizar amostragem de dados e executar mineraçáo no texto.Se o SSIS náo tem um adaptador de dados capaz de manipular o formato de sua origemou destino de dados ou náo tem uma transformação compatível com a\ógica que vocêprecisa realizar, é incluído um componente de script que permite produzir os recursoscompletos do Visual Studio Tools for Applications para suportar seus dados.

SQL Server Reporting ServicesEmpresas de todos os tamanhos precisam ter acesso consistente e padronizado às vas-tas quantidades de dados armazenados por toda a organizaçáo. Embora fosse ótimo es-

perar que todos soubessem escrever consultas com base em origens de dados para obteros dados necessários ou ter desenvolvedores disponíveis para escrever interfaces como usuário para todos os dados necessários, a maioria das empresas não dispõe desses

recursos. Portanto, é preciso que exista ferramentas para criat relatórios padronizadosque estejam disponíveis para loda a empresa, assim como é necessário fornecer aosusuários acapacidade de construir relatórios segundo as necessidades.

O SQL Server Reporting Services (SSRS) preenche alacuna do fornecimento de dados,providenciando uma pla:,aforma flexível paraprojetar relatórios, assim como para distri-buir dados em uma empresa. O departamento de TI pode construir relatórios complexosrapidamente, os quais são instalados em um ou mais portais que podem ser acessadosde acordo com regras de segurança flexíveis. O departamento de TI também pode proje-tar e publicar modelos de relatório que permitam aos usuários construir seus própriosrelatórios sem a necessidade de entenderem as complexidades subjacentes de um bancode dados. Os relatórios construídos pelo departamento de TI, assim como pelos usuá-rios, podem ser implementados em um portal de relatórios centralizado que permita aosmembros da empresa acessar as informações de que precisam para seus trabalhos.

Os usuários podem acessar relatórios gerados dinamicamente ou exibidos a parlir de

dados colocados em cache que sáo atualizados de acordo com um cronograma. Os usuá-rios também podem configurar assinaturas em um rclatório que permitam ao SSRS de-finir uma agenda para execular o relalóño e, enláo, enviá-lo para os usuários em seuscanais de distribuiçáo preferidos, formatado de acordo com suas especificações. Porexemplo, um gerente de vendas pode criar uma assinatuÍa para um relatório de vendasdiârias, de modo que o relatório seja gerado à meia-noite, depois de concluídas todas as

atividades de vendas, apresentálo no formato PDF (Portable Document Format) e deixâ-lo em sua caixa de entrada de e-mail para examinar de manhã.

O SSRS vem com dois componentes principais: um servidor de relatório e um projetistade relatório (report designer).

O servidor de relatório é responsável por conter todos os relatórios e aplicar segurança.

Quando os relatórios sáo necessários, o servidor de relatório é responsável por se conec-tar às origens de dados subjacentes, reunir dados e apresentar o relatório na saída final.A apresentaçáo de um relatório ê feita a pedido de um usuário ou por intermédio de

uma larefa agendada que permita ao relatório ser executado fora dos horários de pico.

Para que o servidor de relatório tenha tudo que precisa ser enviado aos usuários, primei-ro os relatórios precisam ser criados. O projetista de relatório é responsável por todas as

atividades envolvidas na criaçâo e depuração de relatórios. São incluídos componentesque permitem aos usuários criar rcLatórios tabulares ou em forma matricial simples erelatórios mais complexos, com vários níveis de sub-relatórios, relatórios aninhados,gtâfr,cos, relatórios vinculados e vínculos para recursos externos. Dentro de seus relató-rios, você pode incorporar cálculos e funções, combinar tabelas e até variar a saída doreTatório com base no usuário que o está acessando. O projetista de relatório tambémé responsável por projetar modelos de relatório que fornecem uma camada semânticapoderosa, que oculta dos usuários as complexidades de uma origem de dados, para que

eles possam se concentrar na construçáo dos relatórios.

SQL Server Analysis Services

Quando o volume de dados dentro de uma empresa aumenta muito, você precisa im-plantar ferramentas que permitam aos usuários tomar decisões empresariais quaseem tempo real. Os usuários não podem mais esperar que o departamento de TI projeterelatórios para as centenas de perguntas que podem ser feitas por um único usuário.Ao mesmo tempo, o departamento de TI não tem os recursos necessários para fotne-cer as centenas de relatórios necessários para permitir que as pessoas gerenciem umnegócio.

O SQL Server Analysis Services (SSAS) foi criado para preencher a lacuna entre as ne-

cessidades de dados de usuários empresariais e a capacidade do departamento de TI de

fornecer dados. O SSAS contém dois componenles: OLAP (Online Analytical Processing)eData Mining.

O mecanismo OLAP permite implanta¡ consultar e gerenciar cubos projetados no BIDS(Business Intelligence Development Studio). Você pode incluir várias dimensões e váriashierarquias dentro de uma dimensáo, e escolher uma variedade de opções, como quaisatributos estão disponíveis para exibiçáo e como os membros são classificados. Medidaspodem ser projetadas como elementos aditivos simples, assim como o emprego de com-plexos esquemas de agregação definidos pelo usuário. KPIs (Key Performance Indicators)podem ser adicionados, os quais fornecem filas visuais para os usuários sobre o estadode uma entidade empresarial. Os cubos podem conter perspectivas que definem um sub-conjunto de dados dentro de um único cubo para simplificar a visualização. A camada de

metadados interna permite especificar traduções de idioma em quaiquer nível dentro de

um cubo, de modo que os usuários podem procurar dados em seu idioma nativo.

o mecanismo Data Mining amplia a análise empresarial para permitir que os usuáriosencontrem padrões e façam previsões. Utilizando qualquer um dos vários algoritmos de

extraçáo que acompanham o SQL Server, as empresas podem examinar tendências de

dados com o passar do tempo, determinar quais fatores influenciam decisões de compraou mesmo reconfigurar uma experiência de compra com base nos padrões de aquisiçáopara maximizan o polencial de uma venda.

Capítulo L r lnstalação e Configuração do SQL Server 2008 45

MAls INFoRMAçöES Serviços do SQt Server

Para uma discussão detalhada sobre cada recurso disponível dentro da plataforma de dadosSQL Server 2008, consulte o livro Microsoft SQL Server 2008 Passo q Pqsso (Bookman, 201-0).

que fornece capítulos de visão geral sobre cada recurso do SQL Server 2008.

46

Ediçöes do SQL Server

Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

O SQL Server 2OO8 estâ disponível nas seguintes edições:

I Enterprise Projetada para grandes empresas e para aqueles que precisam apro-veitar o poder total da plataforma SQL Server 2008.

I Standard Prcjetada para empresas pequenas e médias que náo precisam de todosos recursos disponíveis no SQL Server 2008 Enterprise.

r Workgroup Conveniente para pequenos projetos departamentais com um con-junto de recursos limitado.

r Express Uma versão grauJilamente redistribuível do SQL Server, projetada pantratar das necessidades de aplicativos incorporados, assim como das necessidadesbásicas de armazenamento de dados para aplicativos baseados em servidor, comoos aplicativos Web, com um pequeno número de usuários.

I Compact Projetada como um banco de dados incorporado.

r Developer Projelada para uso por desenvolvedores na criaçâo de aplicativos SQLServer. O SQL Server 2008 Developer tem todos os recursos e capacidades do SQLServer 2008 Enterprise, exceto que náo pode ser ufilizado em um ambiente de pro-dução.

I Evaluation Projetada para permitir que as empresas avaliem o SOL Server 2008.O SQL Server 2008 Evaluation tem todos os recursos e capacidades do SQL Server2008 Enterprise, exceto que náo pode ser utilizado em um ambiente de produção e

expira após 180 dias.

NOTA Edições do SQL Server

A edição Developer do SQL Server é projetada para desenvolvedores criarem novos aplicati-vos SQL Server. A edição Evaluation do SQL Server é projetada para permitir que as empresasavaliem os recursos disponíveis no SQL Server. Tanto a edição Developer como a Evaluationcontêm a mesma funcionalidade da edição Enterprise do SQL Server; a única exceção é que as

edições Developer e Evaluation não têm licença para execução em um ambiente de produção.Para os objetivos deste livro, discutiremos apenas as edições que podem ser implantadas emambientes de produção: Express, Workgroup, Standard e Enterprise.

As principais diferenças entre as edições do SQL Server estáo no hardware e no conjuntode recursos suportados. As tabelas a seguir fornecem uma visáo geralbâsica das dife-renças entre as edições nasvârias áneas.

Tabela 1-2 Suporte para hardware

No de CPUs

Tamanho do banco de dados llimitado

Memória RAM llimitada

llimitado

llimitada

4GB

1GB

4GB

1. GB

Tabela 1-3 Suporte para mecanismo de banco de dados

SQL Server Management Sim

Studio

Pesquisa de texto Simcompleta (full text search)

Particionamento

Capítulo L r lnstalação e Configuração do SQL Server 2008

Operaçöes em paralelo

Várias instâncias

Snapshots de bancode dados

Bancos de dadoscompartilhadosescalonados

Não

Views indexadas

Sim

Não

Compactação de log

16

Sim

Cluster

Não

Espelhamento de banco Thread único Nãode dados (database

mirroring)

Não

Downloadseparado

Não

Operações online

16

Apenas serviços Nãoavançados

Resource Governor

Não

Não

Compactação de backup Não

Não

Não

Não

Adição de memória/CPUa quente

Não

47

2 n6s

t6

Criptografia de dados

Não

Não

Não

Não

Não

Não

Captura de alteraçãode dados (change datacapture)

Não

Não

Não

L6

Não

Não

Compactação de dados Não

Não

Gerenciamento baseadoem diretivas

Não

Não

Não

Limitada

Não

Não

Coleta de dados dedesempenho

Não

CLR

Não

Não

Não

XML

Limitada

Não

Não

Dados espaciais

Não

Não

Sim

Limitada

Não

Não

Sim

Não

Não

Nativa

Não

Não

Somentebaseada emsenha

Não

Nativa

Não

Não

Nativa Armazenadacomo texto

(continuo)

48 Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

Tabela 1-3 Suporte para mecanismo de banco de dados (continuoçõo)

Stored procedure,triggers e views

Replicação commesclagem (mergereplication)

Replicaçãotransacional Sim

Tabela 1-4 Suporte para SSIS

Sim

Sim

Assistente de importação/exportação

Projetista de pacote

Sim

Mineração de dados

Sim

Agrupamento/pesquisa vaga(fuzzy grouping/lookup)

Mineração/pesquisa de termos(term extraction/looku p)

Somenteassinante

Processamento de OLAP

Somenteassinante

Tabela 1-5 Suporte para SSRS

Sim

Somenteassinante

lntegração com MicrosoftOffice

Sim

Somenteassinante

Não

Construtor de relatório(report builder)

Sim

Não

Relatório de expansão(scale-out report)

Sim

Não

Não

Assinaturas baseadas em dados Não

Não

N/D

Tabela 1-6 Suporte para SSAS - OLAP

Não

N/D

Sim

N/D

Medidas/dimensöes vinculadas Não

N/D

N/D

Perspectivas

Sim

Cubos particionados

N/D

N/D

Sim

Não

N/D

N/D

N/D

Sim

N/D

Somente serviços N/Davançados

N/D

Não

Somente serviços N/Davançados

Não

Não

N/D

N/D

N/D

N/D

N/o

N/D

N/D

N/D

Tabela 1-7 Suporte para SSAS - Mineração de Dados

Séries de tempo

Processamento paralelo e previsão

Algoritmos de mineração avançados Não

@ DICA DE EXAME

Capítulo L r lnstalação e Configuração do SeL Server 2008

Para o exame, você precisa entender os objetivos de projeto básicos de cada edição do SeLServer. Você também precisa conhecer as diferenças de suporte para conjunto de recursos,memória e processador entre as edições.

fteste rápido

1. Quais edições suportam o conjunto de recursos inteiro disponível dentro daplataforma de dados sQL server? Dessas ediçóes, quais não têm licença parauso em produçáo?

2. ]uais edições do sQL Server sáo projetadas como mecanismos de armazena-mento para aplicativos incorporados, com suporte limitado para hardware erecursos?

Respostas

1. As edições Enterprise, Developer e Evaluation têm o conjunto de recursos intei-ro disponÍvel dentro da plataforma de dados sol server 200g. As edições Deve,loper e Evaluation não têm licença para uso em um ambiente de produçáo.

2. As ediçoes Express e compact são projetadas como mecanismos de armazena-mento parc apTicativos incorporados e suportam apenas uma cpu, até 7 GB dememória RAM e um tamanho de banco de dados máximo de 4 GB.

Não

Não

Não

N/D

N/D

N/P

N/D

Resumo da lição

N/D

N/D

r O SQL Server 2008 esÍá, disponível nas edições Enterprise, Standard, Workgroup,Express e Compact, para uso em um ambiente de produçáo.

r Além das tecnologias de mecanismo de banco de dados central, o SeL Server 2008Enterprise suporta Service Broker para processamento assíncrono.

Revisão da liçãoResponda as perguntas a seguir pa:te.lesl.il seu conhecimento sobre a Liçáo 2. As per-guntas também estão disponíveis no CD do livro (em inglês) se você preferir revisá-lasem formato eletrônico.

50 Kit de Treinamento MCTS (Exame 70-432): Microsoft SQL Server 2008

NOTA Respostas

As respostas a essas perguntas e as explicaçöes das respostas estão na seção "Respostas" nofinal do livro.

1. A Margie's Travel está inaugurando uma nova divisão para oferecer reservas paraviagens online para seus clientes. Os gerentes esperam que o volume do trâlegoaumente rapidamente, a ponto de, em dado momento, centenas de usuários exami-narem as ofertas e fazerem reservas para viagens. A gerência também gostaria desincronizar várias cópias do banco de dados de reservas paruviagem, para suportartanto operações online como face a face. Quais edições do SQL Server 2008 seriamadequadas para a Margie's Travel implantar para sua nova presença online? (Esco-lha todas as respostas que se aplicam.)

A. Express

B. Standard

C. Enterprise

D. Compact

2. hl/rargie's Travel decidiu minimizar o custo e implantou o SQL Server 2008 Stan-datd para suportar a nova divisão online. Após um lançamento de sucesso, osgerentes estáo com dificuldade para gerenciar as operações empresariais e preci-sam implantar análise avançada. Um novo servidor com SQL Server será instalado.Qual edição do SQL Server precisa ser instalada no novo servidor para suportar aanálise de dados necessária?

A. SOL Server 20OSStandard

B. SQL Server 2008 Express com Advanced Services

C. SQL Server 2008 Worþroup

D. SqL Server 2008 Enterprise

Lição 3: lnstalando e configurandoinstâncias do SQI Server

Nesta liçáo, você vai aprender a criar e configurar contas de serviço que serão utiliza-das para executar os serviços do SQL Server que foram instalados. Você também vaiconhecer as configurações de modo de autenticação e collation (intercalação) que sáoespecificadas quando uma instância é instalada. Por fim, você vai aprender a configarare gerenciar serviços do SQL Server após a instalação.

Capítulo 1 r lnstalação e Configuração do SQL Server 2008

Após esta lição, você será capaz de:I Criar contas de serviço

I lnstalar um SQL Server 2008

I Entender as sequências de collation

I Entender os modos de autenticação

I lnstalar exemplos de bancos de dados

I Configurar uma instância do SQL Server

Tempo estimado para a lição:40 minutos

Contas de serviçoTodos os componentes básicos do SQL Server sáo executados como serviços. Para confi,garat cada componente corretamente, você precisa criarvârias contas de serviço antes dainstalação. Você precisa de contas de serviço exclusivas para os seguintes componentes:

I Database Engine

r SQL ServerÄgent

A conta de serviço utilizada para cada serviço do SQL Server não apenas permite queo SQL Server forneça serviços de dados e agendamento pa:ia os aplicativos, mas tam-bém define um limite de segurança. O mecanismo do SQL Server exige acesso a muitosrecursos em um computado¡ como memória, processadores, espaço em disco e rede.Contudo, o serviço do SQL Server ainda estâ em execuçáo dentro da estrutura de segu-rança fornecida pelo Windows. O SQL Seryer é capaz de acessar apenas os recursos doWindows para os quais a conta de serviço recebeu permissões.

51

NOTA Segurança do SQL Server

A segurança do SQL Server será discutida com mais detalhes no Capítulo 1-1-, "Projetando asegurança do SQL Server".

NOTA Versão de sistema operacional

Utilizei o Windows XP Professional SP2 para todos os exercícios deste livro. Você precisará fazeros ajustes apropriados para a versão do Windows que estiver usando. Além disso, se sua má-quina for membro de um domínio, suas contas de serviço deverão ser contas de domínio, nãocontas locais, ao instalar o SQL Server 2008 em qualquer ambiente operacional.

s2 Kit de Treinamento MCTS (Exame 70-432): Microsoft SeL Server 2008

Sequências de collationAs sequências de collation controlam o modo como o SQL Server trata dados alfanu-méricos para operações de armazenamento, recuperação, classificação e comparação. oSQL Server 2008 permite especificar uma sequência de collation para suportar qualqueridioma atualmente usado no mundo.

As sequências de collation podem ser especificadas nos níveis de instância, banco dedados, tabela e coluna. A única sequência de collation que é obrigatória é. definida emnível de instância, que tem como padrão todos os outros níveis, a não ser que sejamespecificamente cancelados.

Uma sequência de collation define o conjunto alfanumérico suportado, incluindo di-ferenciação de letras maiúsculas e minúsculas, acentos e kana. por exemplo, se vocêufilizar a sequência de collation sgl_Latinl_General_cp1_cl_Al, obterâ suporte paraum conjunto alfanumérico da Europa Ocidental que não diferencia letras maiúsculase minúsculas e acentos. SQr_Latinl_General_Cp1_CI_AI tratae, E, è, é, ê, e ë como sefossem o mesmo caractere para operações de classificaçáo e comparação, enquanto umasequência de collation francesa, que diferencia letras maiúsculas e minúsCulas (CS) eacentos (AS), trata cada uma delas como um caractere diferente.

NOTA Sequências de collation

Você vai aprender mais sobre sequências de collation no Capítulo 2, "Configuração e manu-tenção de banco de dados".

Modos de autenticaçãoUma das opções de configuração de instância que você precisa definir durante a instala-çáo é o modo de autenticação utilizado pelo SQL Server para controlar os tipos de loginspermitidos. você pode definir o modo de autenticação para o sel Server como:

I Windows Only (segurança integrada)

r Windows and SOL Server (modo misto)

Quando o sQL server é configurado com autenticação somente para windows, vocêpode usar apenas contas do Windows pan fazer login na instância do SOL Server.Quando o SQL Server é configurado no modo misto, você pode usar contas do Windowsou contas criadas no sQL server panfazer login na instância do sel server.

NOTA Logins

Os logins serão discutidos com mais detalhes no Capítulo 1_1_.

lnstâncias do SQL ServerAs instâncias do SQL Server definem o contêiner para todas as operações efetuadasdentro do SQL Server. Cada instância contém seu próprio conjunto de bancos de dados,credenciais de segurança, ajustes de configuração, serviços do windows e outros obje-tos do SQL Server.

o sQL server 2oo9 aceita a instalação de até.50 instâncias no sel server em umaúnica mâquina. você pode instalar uma instância como padr-ao, junto com até 49instâncias nomeadas adicionais, ou pode instalar 5O instâncias nomeadas, sem ne-nhuma padrã,o.

Ao conectar uma instância padráo do sel server, você utiliza o nome da mâ,quina na qual a instância está instalada. ,\o conectar uma instância nomea-da, você usa a combinaçáo do nome da máquina e nome da instância, como em< nomemcíquína >\< no meíns tâncía > .

os principais motivos para se instalar mais de uma instância do SQL Server em umaúnica máquina são:

r Você precisa de instâncias para testes de garantia de qualidade ou desenvolvimento.

r Você precisa dar suporte paravâúos níveis de pacote de serviço ou correção.

r Você tem diferentes grupos de administradores que podem acessar apenas um sub-conjunto dos bancos de dados dentro de sua empresa.

r você precisa dar suporte para vários conjuntos de opções de configuração do selServer.

Capítulo 1 r lnstalação e Configuração do SQL Server 2008

@ orcn DE EXAME

53

Você precisará saber como as sequências de collation afetam o modo como o SQL Server ar-mazena e manipula dados alfanuméricos.

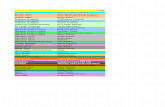

SQL Server Configurat¡on ManagerMostrado na Figura 1- 1 , o SOL Server Configuration Manager é responsável por geren-ciar serviços e protocolos do SQL Server. As principais farefas que você executarâ são:

¡ Iniciar, parar, fazer uma pausa e reiniciar um serviço

r Alterar contas de serviço e senhas de conta de serviço

I Gerenciar o modo de inicialização de um serviço

r Configurar parâmetros de inicializaçáo de serviço

54 Kit de Treinamento MCTS (Exame70-432): Microsoft SQL Server 2008

Figura 1-1 Lista de serviços dentro do SQL Server Configuration Manager.

Depois de ter concluído a instalaçáo e configuração iniciais dos serviços do SQL Server,a principal ação que você executará dentro do SQL Server Configuration Manager seráaTlerar senhas de conta de serviço periodicamente. Ao alterar essas senhas, você nãoprecisa mais reiniciar a instância do SQL Server pan que as novas configurações decredencial entrem em vigor.

CUIDADO O applet Windows Service Control

O applet Windows Service Control também tem entradas para serviços do SQL Server e per-mite alterar contas de serviço e senhas. Você nunca deve alterar contas de serviço ou senhasde conta de serviço usando o applet Windows Service Control. O SQL Server ConfigurationManager deve ser usado, pois ele inclui o código para regenerar a chave mestra de serviço queé fundamental para a operação dos serviços do SQL Server:

Embora você possa iniciar, parat, fazet uma pausa e reiniciar serviços do SQL Server, oSQL Server tem amplos recursos de gerenciamento que devem garanfir que raramenteseja (se é que será) necessário desligar ou reiniciar um serviço do SQL Server.