esem.docx

-

Upload

kenneth-martinez -

Category

Documents

-

view

213 -

download

0

Transcript of esem.docx

El malware (del inglés “malicioso software”), también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse

o dañar una computadora o sistema de información sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.1 El término virus suele aplicarse de forma incorrecta para referirse a todos los tipos de malware, incluidos los virus verdaderos.

El software se considera malware en función de los efectos que provoque en un computador. El término malware incluye virus, gusanos, troyanos, la mayor parte de los rootkits, scareware, spyware, adware intrusivo, crimeware y otros softwares maliciosos e indeseables.2

Malware no es lo mismo que software defectuoso; este último contiene bugs peligrosos, pero no de forma intencionada.

Los resultados provisionales de Symantec publicados en el 2008 sugieren que «el ritmo al que se ponen en circulación códigos maliciosos y otros programas no deseados podría haber superado al de las aplicaciones legítimas».3 Según un reporte de F-Secure, «Se produjo tanto malware en 2007 como en los 20 años anteriores juntos».4

Según Panda Security, durante los 12 meses del 2011 se crearon 73.000 nuevos ejemplares de amenazas informáticas por día, 10.000 más de la media registrada en todo el año 2010. De estas, el 73 por ciento fueron troyanos y crecieron de forma exponencial los del subtipo downloaders.

Software

Malicioso

INTRODUCCION

El software malicioso, también conocido como programa malicioso o malware, contiene virus, spyware y otros programas indeseados que se instalan en su computadora, teléfono o aparato móvil sin su consentimiento. Estos programas pueden colapsar el funcionamiento de su aparato y se pueden utilizar para monitorear y controlar su actividad en internet. Además, con estos programas su computadora puede quedar expuesta al ataque de virus y enviar anuncios indeseados o inapropiados. Los delincuentes usan programas maliciosos para robar información personal, enviar spam y cometer fraude

DEFINICION

En 1949, el famoso científico matemático John Louis Von Neumann, de origen húngaro, escribió un artículo, publicado en una revista científica de New York, exponiendo su "Teoría y organización de autómatas complejos", donde demostraba la posibilidad de desarrollar pequeños programas que pudiesen tomar el control de otros, de similar estructura.

En 1959, en los laboratorios de la Bell Computer, subsidiaria de la AT&T, 3 jóvenes programadores: Robert Thomas Morris, Douglas McIlory y Victor Vysottsky, a manera de entretenimiento crearon un juego al que denominaron CoreWar, inspirados en la teoría de John Von Neumann, escrita y publicada en 1949.

Robert Thomas Morris fue el padre de Robert Tappan Morris, quien en1988 introdujo un virus en ArpaNet , la precursora de Internet.

A pesar de muchos años de clandestinidad, existen reportes acerca del virus Creeper, creado en 1972 por Robert Thomas Morris, que atacaba a las IBM 360, emitiendo periódicamente en la pantalla el mensaje: "I'm a creeper... catch me if you can!" (soy una enredadera, agárrenme si pueden). Para eliminar este problema se

Historia de los virus

informaticos

creó el primer programa antivirus denominado Reaper (segadora), ya que por aquella época se desconocía el concepto de los software antivirus

Fases de vida de un virus

A diferencia de los virus que causan resfriados y enfermedades en humanos, los virus de computadora no ocurren en forma natural, cada uno debe ser programado. No existen virus benéficos.

Algunas veces son escritos como una broma, quizá para irritar a la gente desplegando un mensaje humorístico. En estos casos, el virus no es más que una molestia. Pero cuando un virus es malicioso y causa daño real, ¿quién sabe realmente la causa? ¿Aburrimiento? ¿Coraje? ¿Reto intelectual? Cualquiera que sea el motivo, los efectos pueden ser devastadores.

Los fabricantes de virus por lo general no revelan su identidad, y algunos retan a su identificación

Motivación

principal de los Creadores de Virus

Infectores del sector de arranque (boot)Tanto los discos rígidos como los disquetes contienen un Sector de Arranque, el cual contiene información específica relativa al formato del disco y los datos almacenados en él. Además, contiene un pequeño programa llamado Boot Program que se ejecuta al bootear desde ese disco y que se encarga de buscar y ejecutar en el disco los archivos del sistema operativo. Este programa es el que muestra el famoso mensaje de "Non-system Disk or Disk Error" en caso de no encontrar los archivos del sistema operativo. Este es el programa afectado por los virus de sector de arranque. La computadora se infecta con un virus de sector de arranque al intentar bootear desde un disquete infectado. En este momento el virus se ejecuta e infecta el sector de arranque del disco rígido, infectando luego cada disquete utilizado en el PC. Es importante destacar que como cada disco posee un sector de arranque, es posible infectar el PC con un disquete que contenga solo datos.....

Virus Multi Partición Bajo este nombre se engloban los virus que utilizan los dos métodos anteriores. Es decir, pueden simultáneamente infectar archivos, sectores boot de arranque y tablas FAT.

Infectores residentes en memoriaEl programa infectado no necesita estar ejecutándose, el virus se aloja en la memoria y permanece residente infectando cada nuevo programa ejecutado y ejecutando su rutina de destrucción

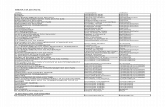

CLASIFICACION

DE TIPOS

DE VIRUS

MacrovirusSon los virus mas populares de la actualidad. No se transmiten a través de archivos ejecutables, sino a través de los documentos de las aplicaciones que poseen algún tipo de lenguaje de macros. Entre ellas encontramos todas las pertenecientes al paquete Office (Word, Excel, Power Point, Access) y también el Corel Draw, o AutoCAD.Cuando uno de estos archivos infectado es abierto o cerrado, el virus toma el control y se copia a la plantilla base de nuevos documentos, de forma que sean infectados todos los archivos que se abran o creen en el futuro.Los lenguajes de macros como el Visual Basic For Applications son muy poderosos y poseen capacidades como para cambiar la configuración del sistema operativo, borrar archivos, enviar e-mails, etc.

De Actives Agents y Java AppletsEn 1997, aparecen los Java applets y Actives controls. Estos pequeños programas se graban en el disco rígido del usuario cuando está conectado a Internet y se ejecutan cuando la página web sobre la que se navega lo requiere, siendo una forma de ejecutar rutinas sin tener que consumir ancho de banda. Los virus desarrollados con Java applets y Actives controls acceden al disco rígido a través de una conexión www de manera que el usuario no los detecta. Se pueden programar para que borren o corrompan archivos, controlen la memoria, envíen información a un sitio web, etc.

De HTMLUn mecanismo de infección más eficiente que el de los Java applets y Actives controls apareció a fines de 1998 con los virus que incluyen su código en archivos HTML. Con solo conectarse a

Internet, cualquier archivo HTML de una página web puede contener y ejecutar un virus. Este tipo de virus se desarrollan en Visual Basic Script. Atacan a usuarios de Win98, 2000 y de las últimas versiones de Explorer. Esto se debe a que necesitan que el Windows Scripting Host se encuentre activo. Potencialmente pueden borrar o corromper archivos.

Caballos de TroyaLos troyanos son programas que imitan programas útiles o ejecutan algún tipo de acción aparentemente inofensiva, pero que de forma oculta al usuario ejecutan el código dañino.Los troyanos no cumplen con la función de autorreproducción, sino que generalmente son diseñados de forma que por su contenido sea el mismo usuario el encargado de realizar la tarea de difusión del virus. (Generalmente son enviados por e-mail)

generador de claves: Generan las claves necesarias para que funcione determinado programa de pago de forma gratuita. Es independiente del programa de pago.

Crack: Parche informático que se desarrolla para que determinado programa de pago funcione de manera gratuita.

Herramientas de creación de malware(constructor): No realiza ninguna acción maliciosa en el ordenador, es empleado por programadores maliciosos para crear programas dañinos personalizados.

El uso y pertenencia de estos programas no solo están tipificados como delito por la legislación española si no que además suelen ser utilizados para propagar otros programas maliciosos que están ocultos.

Cookies maliciosas: Existen tipos de ficheros que según el uso que tengan pueden o no ser peligrosos, son las cookies, Son pequeños ficheros de texto que se crean en el navegador al visitar paginas web. Almacenan diversa información que por lo general, facilita la navegación del usuario por la pagina web que se esta utilizando y lo mas importante es que no tienen capacidad para consultar información del ordenador en el que están almacenadas. Sin embargo, también existen cookies maliciosas que monitorizan las actividades del usuario en internet con fines maliciosos, por

Programas que realizan acciones ilegales

ejemplo capturar datos del usuario y contraseñas de acceso a determinadas paginas web o vender los hábitos de navegación a empresas de publicidad.

Puede que no: que el virus haya entrado, no significa que se haya activado.

Sin embargo, hay que tener en cuenta que ciertos virus pueden infectar al ordenador con sólo abrir el mensaje, el fichero adjunto o si simplemente tenemos activada la opción de Vista previa del correo electrónico.

Formas en las que puede llegar al ordenad

or

En el principio de este informe se ha definido un objetivo a lograr y los capítulos anteriores son la prueba de que dicho objetivo se cumplió, al conocer algunos conceptos previos, establecer una metodología de análisis y aplicar lo anterior para llevar a cabo el diseño y desarrollo de los programas necesarios.

conclucion