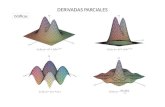

DERIVADAS PARCIALES Gráficas. DERIVADAS PARCIALES Curvas de Nivel.

Resumen de Segundos Parciales

-

Upload

carlos-armstrong -

Category

Documents

-

view

99 -

download

1

Transcript of Resumen de Segundos Parciales

Fecha: 14/12/2009 Grupo: Nocturno Hoja 1 de 1Universidad ORT del UruguayDuración: 3 horas Con material: No Puntaje máximo: 50 puntos1. a. ¿Qué es una ITSGA? ¿De dónde proviene? (T4)

El concepto refiere a acciones estratégicas genéricas basadas en la aplicación de TI (Information Technology Strategic Generic Actions). Son acciones genéricas basadas en TI , orientadas a obtener ventajas competitivas sostenibles- Podemos obtener, o crear, ITSGAs a partir de ejemplos de lo que han hecho otras

empresas y han obtenido ventajas competitivas basadas en SI/TI- Las ITSGAs provienen del análisis de ejemplos concretos y haciendo una

abstracción de ellos generando una acción de propósito general

b. Explique cómo es utilizada en el método visto en el curso para determinar sistemas de información estratégicos. (T4)Un método para identificar SI/TI que permitan obtener ventajas competitivas:Esta metodología es propuesta por Andreu, Ricart y Valor y consiste en:

I. Describir la Unidad Estratégica de Negocio en términos de sus productos, mercados, segmentos de clientes, ámbitos geográficos de comptencia y singularidades propias de la UEN

II. Analizar el entorno competitivo de la UEN a través del estudio de las 5 fuerzas competitivas (M.Porter), incluyendo un análisis de factores externos relativos a la SI/TI

III. Analizar los factores internos de la UEN utilizando la Cadena de Valor (M.Porter), incluyendo un análisis de los factores internos relativos a la SI/TI

IV. Analizar las TI existentes y sus tendenciasV. Integrar la información obtenida en los puntos anteriores con las ITSGAs

y determinar acciones estratégicas basadas en TI específicas para la UE10 puntos

2. a. Explique por qué CRM no es sólo una tecnología de la información. ¿Qué es?- CRM es más que un conjunto de tecnologías, es un proceso- Podemos definir a CRM como un proceso que comprende la adquisición y

despliegue del conocimiento acerca de los clientes para posibilitar que la empresa venda más eficientemente sus productos y servicios

b. ¿Qué propone CRM?Objetivo buscado- El éxito de este modelo se basa ya no en la porción de mercado (market share), sino

en la porción del cliente que tenemos (customer share)Modelo centrado en el cliente- Los clientes compran valor- Es necesario conquistar la lealtad del cliente- La batalla del marketing no es quién posee un producto superior, sino quién

entiende mejor las necesidades de los clientes y logra satisfacerlas- No hay un mercado masivo sobre el cual aplicar la misma receta, es necesario

dividirlo y tratarlo en subconjuntos de compradores cada vez más pequeños- El desafío es nuevo para las empresas pero cuentan con una batería importante de

tecnología10 puntos

3. a. Indique qué requisitos de seguridad fueron planteados en el curso. Brevemente describa en qué consiste cada uno de ellos. Nota: Será puntuado de mayor a menor en función de que los nombre a todos correctamente y que exprese claramente en qué consiste cada uno de ellos.

Primeras necesidadesDisponibilidad - No consideraremos la disponibilidad como un problema de seguridad. Los ataques de negación de servicio deben tenerse en cuenta pero no son de seguridad.Anonimato - Banca suiza, chat, Alcoholicos Anónimos, Ayuda al Suicida, etc. Otro ejemplo es información médica de pacientes para su estudio y compartir en foros. Por un lado es necesario compartir la información, por otro es privada del paciente.

Supongamos una transacción entre dos personas o una persona y una organización. ¿Qué elementos deben ser garantizados?

1)Autenticación: Que los participantes sean los que deben ser y no impostores. 2)Integridad: Que la información que ambos intercambian no pueda ser alterada por alguien que desee interferir por alguna razón.3)Privacia:Que la información intercambiada no pueda ser vista u obtenida por terceras partes.4)No Repudio: Que la información que las partes han intercambiado no pueda ser negada su recepción u envío a posteriori del intercambio por alguna de las partes.

b. ¿Qué problemas resuelve la criptografía de algoritmos asimétricos que la criptografía de algoritmos simétricos no es capaz por sí sola? Explique brevementeLa Criptografía de Clave Pública nos asegura que dos personas que nunca se juntaron puedan intercambiar mensajes seguros y además nos permite garantizar el “no repudio”

15 puntos

4. a. “El entorno de servicios de TI se compone de…….... y depende de cuán eficaz y eficientemente las manejemos”. ¿De qué se compone el entorno de TI?

El entorno de los servicios de TI se compone de 4Ps:- Personas: Roles, responsabilidades y habilidades- Productos : Infraestructura de TI y herramientas- Procesos: Objetivos, actividades e interrelaciones- Partners: Proveedores y tercerizaciones

El servicio es una función de estas cuatro Ps, y dependerá de cuan eficaz y eficientemente las manejamos

b. Defina según ITIL qué es un “Problema” y qué es un “Error conocido” - Problema: Un problema es una situación no deseada, indicando la presencia de una causa raíz desconocida de uno o más incidentes existentes o potenciales. - Error conocido (KE): Es un problema cuya causa raíz ha sido determinada. - Requerimiento de Cambio (RFC): Una propuesta de cambio para eliminar un error conocido

c. ¿Qué es un KPI? ¿Para qué sirve?KPI, del inglés Key Performance Indicators, o Indicadores Clave de Desempeño, miden el nivel del desempeño de un proceso, enfocándose en el "cómo" e indicando el rendimiento de los procesos, de forma que se pueda alcanzar el objetivo fijado.Tienen que cumplir con “smart”- eSpecificos (Specific)- Medibles (Measurable)- Alcanzables (Achievable)- Realista (Realistic)- a Tiempo (Timely)Lo que realmente es importante:Los datos de los que dependen los KPI tienen que ser consistentes y correctos.Estos datos tienen que estar disponibles a tiempo.

d. ¿Qué son la DSL y la DHS? ¿Qué proceso ITIL trabaja con ellas?DSL(Definitive Software Library): Es la librería de software de la institución.DHS (Definitive Hardware Storage): Es donde se guarda el hardware luego de sacarlo de producción para poder volver atrás en caso de problemas.El proceso de “Gestión de release” trabaja con ellas, específicamente:

Asegurar que todas la copias maestras queden almacenadas en la DSL (Definitive Software Library) y que la CMDB quede actualizada

Asegura que la DHS (Definitive Hardware Storage) permita ubicar el hardware desplegado en producción y sus repuestos

e. ¿Qué cambios principales introduce ITIL v3 respecto de ITIL v2?

Planificación estratégica del negocio y TI Integrar y alinear TI con los objetivos de negocio Implementar mejora continua Medir la eficiencia y la eficacia de la organización de TI Optimizar el TCO (costo total de propiedad) Alcanzar y demostrar el ROI (retorno de la inversión) Mejorar la capacidad de realizar exitosamente los proyectos Obtener ventajas competitivas con el uso de SI basados en TI Gestionar el cambio constante en el negocio y en TI Demostrar la gobernabilidad de los servicios de TI

En lugar de pensar en que TI es un facilitador del negocio, se busca que TI sea un socio estratégico del negocio, tal que de buscar alinear TI y el negocio se pase a integrar TI y el negocio

Gestión de serviciosFoco: Alinear integrar el Negocio y TI

• Gestión de Servicios y Tecnología• Operaciones integradas y automatizadas• Gobierno de la estrategia y el portafolio• Mejora continua

15 puntos

Parcial de: sistemas de información Fecha: 10-12-07 Grupo: Matutino Hoja 1 de 1DURACIÓN: 2 horas PUNTAJE MÁXIMO: 50

1)Qué crítica se le pude hacer al enfoque propuesto por Porter para el Análisis Competitivo de un Sector Industrial ? (tema del primer parcial).Que las ventajas competitivas no son sostenibles en el tiempo.Qué características del sector Industrial puede hacer que no sea adecuado aplicarlo ?Si el sector industrial es muy cambianteQué enfoque recomendaría seguir en dichos casos ?Seguir un enfoque de generar continuamente ventajas competitivas nuevas, el enfoque de “compitiendo al borde del caos”.15 puntos

2) a) Cómo funciona y qué características tiene el esquema de Clave Pública / Clave Privada ?Para cada individuo se crean dos claves, una publica y una privada.Los mensajes se encriptan con la clave privada del emisior, y la clave pública del destinatario, de esta forma solo el destinatario puede abrirlo con su clave privada. Este a su vez se asegura que quien la envía es quien dice ser.

b) Cómo puede ser aplicada para establecer una sesión remota entre 2 personas y qué tipo de problemas de seguridad resuelve. Mencione un ejemploSe puede utilizar para intercambilar una clave simétrica, y de esta forma la sesión será mucho mas rápida.El uso de claves asimétricas resuelve los 4 problemas de seguridad:1)Autenticación: Que los participantes sean los que deben ser y no impostores. 2)Integridad: Que la información que ambos intercambian no pueda ser alterada por alguien que desee interferir por alguna razón.3)Privacia:Que la información intercambiada no pueda ser vista u obtenida por terceras partes.4)No Repudio: Que la información que las partes han intercambiado no pueda ser negada su recepción u envío a posteriori del intercambio por alguna de las partes.Ejemplo: Cualquiera.25 puntos

3) Qué pasos seguiría para definir un Plan de TI que contenga las soluciones de TI/SI que sean estratégicas para una Empresa (de acuerdo a lo propuesto por Andreu, Ricart y Valor) Describa brevemente qué se realiza en cada paso , qué se obtiene y cómo se utiliza en los pasos siguientes (hasta llegar al contenido del Plan a implementar).

Esta metodología es propuesta por Andreu, Ricart y Valor y consiste en:I. Describir la Unidad Estratégica de Negocio en términos de sus productos,

mercados, segmentos de clientes, ámbitos geográficos de comptencia y singularidades propias de la UEN

II. Analizar el entorno competitivo de la UEN a través del estudio de las 5 fuerzas competitivas (M.Porter), incluyendo un análisis de factores externos relativos a la SI/TI

III. Analizar los factores internos de la UEN utilizando la Cadena de Valor (M.Porter), incluyendo un análisis de los factores internos relativos a la SI/TI

IV. Analizar las TI existentes y sus tendenciasV. Integrar la información obtenida en los puntos anteriores con las ITSGAs y

determinar acciones estratégicas basadas en TI específicas para la UEN 30 puntos4)Cómo organizaría en un proceso de Planificación de TI/SI:a) los RRHH que intervendrían en la confección del Plan de TI (grupos de trabajo, roles y responsabilidades)Comité de SI/TIIntegrantes

Dirección de la empresa Gerentes de áreas funcionales Responsable de SI

Funciones Supervisar el desarrollo del Plan de SI/TI Explicitar el compromiso de la organización con el Plan de SI/TI Fijar criterios estratégicos para determinar prioridades Aprobar el Plan de SI/TI

Equipo de trabajoIntegrantes

Responsable de SI Un director operativo (puede ser el propio responsable de SI) Personal del área de SI y áreas funcionales

Función Elaborar el Plan de SI/TI

Grupo BaseIntegrantes

Responsable de SI Director operativo de SI Consultores externos

Función Dirigir y apoyar al Equipo de trabajo Asegurar la consistencia del Plan de SI/TI con los objetivos estratégicos planteados por el Comité de SI/TI Facilitar la negociación con los usuarios

b) las etapas a seguir en dicho procesoFASE I

Presentación y compromiso del equipo de trabajo. Plantear a toda la organización que el Plan de SI/TI es un objetivo de toda la empresa. Es necesario el compromiso fuerte de la más alta dirección

FASE II Descripción del sistema actual en base a la dimensión del negocio y de los sistemas actuales

FASE III Elaboración del Plan de SI/TI Se documentan las necesidades de información descritas en la FASE II, sobre todo aquellas que no están cubiertas o son insatisfactorias Se establecen costos aproximados Se somete el Plan de SI/TI a aprobación del Comité de SI/TI

FASE IV Se programan las actividades Se detallan las acciones específicas del primer año de vigencia del Plan de SI/TI

20 puntos

5) Qué aspectos destacaría como claves para asegurar que el proceso de Planificación de TI sea exitosa en una determinada empresa ? - El proceso de planificación debe ser dirigido y llevado a cabo por personal de la empresa, involucrando a los más altos funcionarios de la estructura organizacional- El Plan de SI/TI está destinado a fracasar si no hay un compromiso expreso de la

dirección de la empresa- El análisis costo/beneficio de las propuestas del Plan de SI/TI se realiza en dos

fases: el costo por el personal del departamento de SI y el beneficio por los usuarios de los SI

- Como resultado del proceso sistemático de planificación de SI/TI, se obtiene una mejora sustancial en la comunicación entre el personal de SI y el resto de la empresa, sobre todo con los altos directivos.

10 puntos

Fecha: 10-7-8 Grupo: Matutino Hoja 1 de 1 DURACIÓN: 2 horas PUNTAJE MÁXIMO: 50

1)a) Describa brevemente en que consiste ITILb) Qué Objetivos persigue y qué beneficios aporta ?c) Qué tipo de problemas tratan de resolver los Servicios de “Gestión de Configuración” y el de “Service Desk” ?10 puntos

2)a) Qué mecanismos de encriptación existen ?b) Qué aspectos de seguridad tratan de cubrir ?c) Mencione cómo funcionan y qué ventajas comparativas existen entre ellos ?d) De qué forma se pueden usar para establecer una sesión remota . Mencione un ejemplo.10 puntos3) Si fuera contratado por una empresa para asesorarla en determinar los Sistemas de Información que puedan permitirlograr Ventajas Competitivas, de qué forma determinaría el contenido del Plan de TI ?Explique brevemente qué se realiza en cada paso propuesto, qué se obtiene y para qué sirve. (llegando hasta elcontenido comprometido en el Plan)20 puntos4)a) A su entender, qué beneficios aporta la Metodología propuesta por Andreu, Ricart y Valor para la planificación deTI/SI en una Empresa ?b) Qué aspectos considera claves para aplicarla exitosamente ?c) Cómo organizaría los RRHH para definir el Plan de TI ?10 puntos