Computación amenazas

Click here to load reader

-

Upload

carito-valarezo -

Category

Education

-

view

462 -

download

0

Transcript of Computación amenazas

Computación Nombres:Daniela ValenciaCarolina ValarezoCynthia SolórzanoJhoselyn FloresCarrera:Educación Infantil

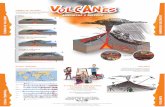

Amenazas más

comunes para

la PC

Spam Son enviados por correo electrónico o

mensajería instantánea (MI) y que tiene por objetivo conseguir algún beneficio comercial.

Para burlar las detecciones, desde hace poco ha aparecido spam con imágenes, en el que el mensaje se muestra dentro de una imagen y no en el texto del cuerpo.

Spyware/Adware

El spyware y el adware son dos tipos de amenazas estrechamente relacionadas.

El spyware comercial vende la información que recopila a empresas de publicidad; el spyware utiliza esta información con fines delictivos para robar la identidad de los usuarios; se trata de la amenaza más grave a la que deben hacer frente los usuarios.

El phishing Es un intento a través del teléfono, correo

electrónico, mensajería instantánea (MI) o fax, de recabar información de identificación personal de los usuarios con el fin de robar su identidad y, en última instancia, su dinero.

La mayoría de estos intentos adoptan la forma de acciones legítimas, es decir, en apariencia son perfectamente legales, pero en realidad son acciones delictivas.

El crimeware Es un término general que describe un

tipo de software que se utiliza para el hurto de datos financieros.

El crimeware se puede propagar prácticamente por medio de cualquier vector de amenaza, incluidos virus/troyanos/gusanos, spyware/adware, entre otros programas, y está formado por programas robot, redes robot y ransomware.

Virus El virus informático no es un programa

independiente sino que debe parasitar otro archivo para poder funcionar, muy similar a la acción de los "virus reales" los cuales necesitan de otras células para replicarse.

Para poder activar un virus se tiene que ejecutar la secuencia de instrucciones del virus.

Clasificación Virus de boot o de arranque: Estos virus actuan cuando

el Cd de arranque infectado se pone en función.

Virus de programa o de fichero: Estos virus infectan cualquier fichero ejecutable actúan cuando se pone en marcha el programa infectado.

Virus de Fichero residente: Toman el control de la PC hasta que se apaga o se reinicia. Se cargan en la memoria.

Virus de Acción directa: No permanecen en memoria a penas se ejecuta comienza su rutina de ataque.

Virus de sobreescritura: Este tipo de virus sobreescribe parte de su código e el programa que infecto.

GUSANOS (WORMS)

Programas independientes capaces de autorreplicarse, estos programas pueden funcionar por sí solas.

Normalmente los gusanos se desarrollan en torno de red.

La misión principal del gusano es reproducirse y consumir la mayor cantidad de recursos del sistema.

CABALLOS DE TROYA (TROYANOS)

Un caballo de troya es un fragmento de código que se esconde en el interior de un programa aparentemente inofensivo.

El troyano es incapaz de replicarse.

BOMBAS LÓGICAS

Se consideran troyanos que usan para lanzar un virus o un gusano contra el sistema.

Para que ocurra el ataque deben cumplirse ciertas condiciones para las que ha sido programada.

Por ejemplo una bomba lógica puede activarse en una fecha determinada, se pulse una secuencia definida de teclas, etc.

Rootkits

Modifican el sistema operativo de una computadora para permitir que el malware permanezca oculto al usuario.

Por ejemplo, los rootkits evitan que un proceso malicioso sea visible en la lista de procesos del sistema o que sus ficheros sean visibles en el explorador de archivos.

Originalmente, un rootkit era un conjunto de herramientas instaladas por un atacante en un sistema Unix donde el atacante había obtenido acceso de administrador (acceso root).

Actualmente, el término es usado mas generalmente para referirse a la ocultación de rutinas en un programa malicioso.

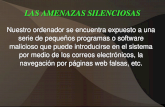

Malware Malware (del inglés malicious software),

también llamado badware, software malicioso o software malintencionado es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario.

El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.