공공기관에서의 UTM 과 혼합공격 차단기법

description

Transcript of 공공기관에서의 UTM 과 혼합공격 차단기법

공공기관에서의 UTM 과 혼합공격 차단기법May.2004

Fortinet Korea Inc.

Index

1. 혼합공격과 UTM 의 위협 차단 방법론2. UTM 기술적 구성3. 적용사례4. Q & A

[1] 혼합 공격과 UTM 의 위협 차단 방법론

공공기관의 보안 위험1. Application 공격에 노출 방화벽의 Open Port (Service Port) 를 통해 유입 IPS/IDS 의 Signature 차단 방식으로는 한계가 있음 ( 압축 ?) 목적형 백도어 Code 작성 또는 기존의 백도어 프로그램 변형 가능성 Spyware 에 대한 방어 취약 ( 사용자 백신에 의존 ) 웹 상의 악성 프로그램에 대한 방어 취약 ( 사용자 백신에 의존 )

2. 혼합 공격에 노출 하나의 공격을 성공 시키기 위해 Multi-Protocol 사용 공격 성공률을 높이기 위해 취약점 공격 + Application 공격

1. GDI+ JPEG 공격 Diagram

[ 공격자 ]

[Spam Relay 서버 ] [ 희생자의 메일서버 ] [ 희생자 ]

[Fake URL][Booby Trap 서버 ] [JPEG 다운로드 ]•Heap Overflow•시스템 장악•Backdoor 설치

Malicious JPEG

[1] 혼합 공격과 UTM 의 위협 차단 방법론

2. 어떻게 막을 것인가 ? Attack………….. 메일로 공격 JPEG Image 가 있는 사이트 URL 을 전송

1) IPS : Signature Base

• 메일 메시지 내의 단순 URL Link 임으로 미 탐지 (False Negative)• 공격 인지 후 해당 URL ( 또는 Text Message) 을 문자열로 추가하는 방식으로 차단 (URL Hoppi

ng 의 경우에는 ?)

2) Anti- Spam 메일 서버

• Relay Domain Server List 에 등록된 도메인으로 부터의 메일이라면 차단• 금지단어 체크• DNS Lookup단점 ] 위의 Blocking Rule 을 피해 전송 가능

3) 메일 서버 상의 Vaccine Software 또는 메일 방역 서버

첨부화일 형태의 바이러스가 아니므로 ( 단순 URL Link 임으로 ) 미 탐지

4)Client 상의 Vaccine Software

첨부화일 형태의 바이러스가 아니므로 ( 단순 URL Link 임으로 ) 미 탐지

Attack………….. 웹브라우저로 공격 JPEG Image 가 포함된 HTML 문서를 다운 받는 단계

1) IPS : Signature Base 로 차단

• /^Content-type\s*\x3a\s*image\x2fp?jpe?g.*\xFF\xD8.{2}.*\xFF[\xE1\xE2\xED\xFE]\x00[\x00\x01]/smi 이 포함된 패킷은 차단

• 단점 ] Multi-Packet 에 공격 Signature 가 분리되어 유입 될 경우 미 탐지 가능성 있음

2) Anti- Spam 메일 서버

• Web Packet 이 우회 함으로 아무 역할 못함

3) 메일 서버 상의 Vaccine Software 또는 메일 방역 서버

• Web Packet 이 우회 함으로 아무 역할 못함

4)Client 상의 Vaccine Software

• JPEG Image Scan 하지 않음 ( 할 경우 성능 저하 )• Heap Overflow 에 대해 탐지하지 않음

Blocking………….. 혼합 공격임으로 가능한 방법을 모두 동원하여 차단

• 혼합공격 (Inbount + Outbound) 을 차단하기 위한 Network Layer 에서의 조치 사항들1st Action ; 메일 메시지내의 특정 URL+Keyword Filtering & Blocking2nd Action ; 특정 웹사이트 URL 접근 차단3rd Action ; 모든 inbound Packet 내의 공격 Pattern 값 검사 후 차단4th Action ; 모든 inbound Application 내의 공격 Pattern 값 검사 후 차단

• 혼합공격 (Inbount + Outbound) 을 차단하기 위한 Client Layer 에서의 조치 사항들5th Action ; Client Vaccine Software Pattern Update6th Action ;Client Vaccine 에서 모든 JPEG 이미지 스캔 하도록 옵션 조정7th Action ; O/S, Application 의 보안 Patch

• 감염 후 공격을 차단하기 위한 Network Layer 에서의 조치 사항들8th Action ; Firewall Rule 에 위반한 Packet 에 대한 분석9th Action ; 각종 Backdoor Port 감시 및 Protocol Normalization10th Action ; 이상 트래픽에 대한 분석 및 감시

3. 현실적인 문제점보안 Team 의 위협 정보 취득 / 분석의 한계와 내부적용

• 너무 많은 정보 원천들 ; CERT, BugTraq, UNIRAS, X-Force, SANS, SecurityFocus, Secunia 등

• 정보 원천에서 획득한 정보의 분석 ( 하루 평균 25 개의 위협경고 , 3~4 개의 바이러스 분석 )

• 내부 적용의 한계 : Server / PC 의 O/S 별 , Application 별 분석에 따른 조치 사항 적용

너무 많은 보안 벤더와 장비에 새 위협 차단 설정 작업들

• 너무 많이 설치되어 있는 보안 장비들 ; Firewall, IDS, IPS, Anti-Spam, Virus Gateway,QOS

• 각 보안 장비에 새로운 위협에 대항 할 룰 / 패턴 설정 및 패턴 업데이트 상황 체크

• 사용자에게 Client 보안 패치 및 바이러스 패턴 업데이트의 통지

• 각 보안 장비에서 발생하는 Log 분석

4. 대안

• ESM ( 분리 된 조각들을 하나의 포장지로 감싸기 )

Virus

Spam

F/W

IPS

•관리 편의성에 목적한 통합•개별 시스템의 보안 기능 강화 X

• UTM ( 일체화된 위협분석 및 차단의 다차원 보안 )

•관리 편의성•단일한 위협분석 (Exploit, Virus, Worm, Trojan, Backdoor, Spam) 및 차단•각 개별 기능의 연계 및 통합된 기능 ; 다중 보안 Synergy 효과•통일되고 일관된 보안 정책 수립•Multi-Domain, Host, 부서 , IP Segment 별 유연한 보안 정책 적용

Conclusion…………..

• 한가지의 보안 기능 만을 가지고 혼합 공격을 막기에는 역부족 (One Pass, All Permit)

• 특정 사이트만을 겨냥한 은밀한 Application 공격에는 무방비 상황 (예 : 변종 Revacc Virus)

• 보안 기능의 강화 보다는 관리 통합의 성격이 강한 ESM 을 가지고 최근에 빈번하게 발생하고

있는 혼합공격 (Inbount + Outbound) 을 차단하기 위해서는 역부족

• 더 집단화 된 , 더 전문화된 , 더 기업화 되어 금전적 이득을 목적으로 움직이는 ‘ Cracking Enter

prise’의 등장은 보안을 보안 장비의 개별 기능을 가지고 다루기 보다는 총체적이고 종합적인

관점에서 접근해야 할 필요성을 높임 ( 보안 Totality 의 문제 대두 )

• 따라서 새로운 보안 패러다임에 의한 접근 방법이 필요 , 즉 통합적인 위협 관리가 (Unified Thre

at Management) 가 없이 혼합 공격에 따른 Cracking 차단은 거의 불가능

[2] UTM 기술적 구성

IPHeader

TCPHeader B (Data)

IPHeader

TCPHeader C (Data)

IPHeader

TCPHeader

IPHeader

TCPHeader A (Data)

IPHeader

TCPHeader

ABC

[ 송신자 ]전송할 Application

B (Data)

C (Data)

A (Data) ABC

[ 수신자 ]전송된 Application

1. Architecture - Application 복구와 검사기본 : 송신자 - 수신자

[2] UTM 기술적 구성

C (Data)

IPHeader 3-Way Handshaking

IPHeader

TCPHeader

IPHeader

TCPHeader B (Data)

IPHeader

TCPHeader

IPHeader 4-Way Session Closing

‘ABC’ Application 전송을 위한 Session # n 을 중간에서 가로채서 Packet/Session 에 있는 모든 정보를 스캔

IP 분석•IP Flag 분석•SRC IP / DST IP 분석•IP 통계분석

TCP 분석 / Session 분석•TCP Flags 분석•Session 수 분석•Port 분석 / 차단

Exploit : ‘AB’Virus/Worm : ‘ABC’Keyword : ‘BC’

•취약점 공격차단•Virus 차단•Spam mail 차단•Web Filtering

A (Data)

Payload Data 분석 / App. 분석•취약점 공격 스캔•Protocol 분석•바이러스 /웜 / 백도어 프로그램 스캔•스파이웨어 / 애드웨어 스캔•Keyword Filtering ( 메일 / 웹 )•DNS Lookup•RBL / ORDBL•Spam mail Black List•URL Filtering

기존 IPS

2. 위협관리 – 자동화된 위협 패턴 Update / 정보 제공

Exploit : ‘AB’Virus/Worm : ‘ABC’Keyword : ‘BC’

전세계 16곳에분산 배치되어 있는Update Server

•취약점 Pattern Update•Virus Pattern Update•스파이웨어 /애드웨어 Update•Heuristic 탐지 처리

FortiGuardDB

•유해 사이트 URL Update

RBLORDBL •스팸사이트 Domain Update

•보안정보 서비스위협 / 패턴 업데이트정보 메일링 서비스

•보안 정보 Portal알려진 모든 종류의 위협에대한 정보제공 사이트

•http://www.fortinet.com/FortiProtectCenter/

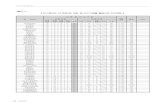

3. 강력한 Report – 공격 / Application 분석

400 여 종류의 강력한 Reporting Tool

3. UTM 장비로서의 Fortigate 설치 운영

• 설치한 후 설치 사실 조차 잃어버리고 있어도 새로운 위협에 자동 대처 (Fire & Forget)

• 모든 종류의 새로운 위협에 대해 100% 차단 가능한 유연한 방어 엔진• 장비 Update 상황에 대해 실시간 체크 및 강제 Update / Push Update 제공• 주기적으로 자동으로 Report 를 받아 분석 하기만 하면 됨• 단일 벤더에 의한 위협 정보 관리 ( 취합 > 분석 > 업데이트 )

4. 적용사례 (Mail 보안 )

UsersUsers

Mail ServersMail Servers

IPSIPS

FirewallFirewall

• 전형적인 보안 구성

• 현황1) 하루 4 백만 건 이상의 메일 트래픽2)IPS 가 차단하지 못하는 수 많은 바이러스 메일 유입3) 바이러스 메일과 Spam Mail 이 전체 메일의 80% 이상 차지

결론적으로 , 인터넷 대역폭 소모와 메일 서버에 과부하 문제 발생

• 대안 (1) ; Anti-Spam 서버 + Vaccine Server

UsersUsers

Mail ServersMail Servers

IPSIPS

FirewallFirewall

Spam Mail ServersSpam Mail Servers

Server VaccineServer Vaccine

• 문제점1)Spam 분류와 관리 Mail Relay 를 위해 메일 서버보다 더 큰 용량의 Spam Mail Server 필요2)Transparent Mode 가 아님 : DNS 수정 필요 (MX Records)3) 별도의 백신 라이센스 필요 ( 추가 고비용 )4)Client측으로 직접 인입되는 Mail Traffic 은 차단하지 못 함4) 인터넷 대역폭 소모에 대한 대책을 제공하지는 못 함

UsersUsers

IPSIPS

FirewallFirewall

Mail ServersMail Servers

Spam Mail ServersSpam Mail Servers1)Discard SMTP Negotiation ;1)Discard SMTP Negotiation ;2)Block Virus Mails2)Block Virus Mails3)Block Spam Mail Messages3)Block Spam Mail Messages4)Mail Protocol Normalization4)Mail Protocol Normalization

• 대안 (2) ; UTM 기능의 일부인 Mail Contents 검사

• 잇 점1)Transparent Mode : 별도의 DNS 조작 필요 없음2)SMTP Nego. 단계에서 차단 함으로 실제 메시지 전송이 이루어지지 않아인터넷 대역폭 소진 문제 해결 ; 바이러스 메일도 인입 단에서 차단 .3) 별도의 메일 서버 불필요4) 사용자에게 직접 접근하는 메일 트래픽 차단으로 내부 망 보안성 향상5)Mail Protocol 을 이용한 해킹 / 정보 유출 방지

?Fortinet, the UlTiMate UTM Vendor in the world!!