Δίκτυα Υπολογιστών (Γ’ έτος, ΣΤ’ εξ)

-

Upload

rebekkah-clay -

Category

Documents

-

view

30 -

download

2

description

Transcript of Δίκτυα Υπολογιστών (Γ’ έτος, ΣΤ’ εξ)

Δίκτυα Υπολογιστών (Γ’ έτος, ΣΤ’ εξ)Διάλεξη #8: Θέματα ασφάλειας δικτύων, ασφάλεια συναλλαγών, ασφαλείς πληρωμές. Προσομοίωση δικτύων Ethernet με το εργαλείο προσομοίωσης OPNET

Γαβαλάς Δαμιανός[email protected]Εαρινό εξάμηνο

Περίληψη διάλεξης

Θέματα ασφαλείας δικτύων υπολογιστών Κρυπτογραφία

Συμμετρική και μη συμμετρική κρυπτογραφία

Αλγόριθμοι κρυπτογράφησης Ψηφιακές υπογραφές Ψηφιακά πιστοποιητικά PGP Firewalls Πρωτόκολλα για ασφαλείς ηλεκτρονικές

συναλλαγές Εργαστήριο: Προσομοίωση Ethernet δικτύων

με το OPNET

Σημασία Ασφάλειας στο Ηλεκτρονικό Εμπόριο

Εμπορικές συναλλαγές απαιτούν ασφάλεια Το ΗΕ έχει γνωρίσει τεράστια ανάπτυξη τα

τελευταία χρόνια Ο σημαντικότερος φραγμός για την περαιτέρω

ανάπτυξη του ΗΕ είναι η ασφάλεια των συναλλαγών

Σύμφωνα με την εταιρεία CyberDialogue το 85% των online αγοραστών δηλώνει πως η ασφάλεια δεδομένων αποτελεί έναν από τους σημαντικότερους παράγοντες επιλογής ηλεκτρονικού καταστήματος Άρα, τα θέματα ασφαλείας πρέπει να έχουν απόλυτη

προτεραιότητα τόσο κατά το σχεδιασμό & λειτουργία μιας ηλεκτρονικής επιχείρησης

Σχέση Συμβατικής – Ηλεκτρονικής Ασφάλειας

Φιλολογία γύρω από την Η.Α. είναι δυσανάλογα μεγάλη σε σχέση με εκείνη για τη Σ.Α., γιατί; Ανάγκη επαναπροσδιορισμού όλων των πρακτικών

ασφάλειας που έχουν δημιουργηθεί μέσα από χιλιάδες χρόνια Μεγάλος βαθμός διασύνδεσης Η/Υ (Internet) Απουσία φυσικής παρουσίας που υπάρχει στις συμβατικές

συναλλαγές Το (δια)δίκτυο εκ φύσεως δεν είναι ασφαλές: Τα δεδομένα

περνούν από διάφορους, άγνωστους σταθμούς Το δίκτυο είναι ψηφιακό: Υλικό αντιγράφεται, μεταβάλλεται

και διαγράφεται πολύ εύκολα σε σχέση με τις Σ.Α. (πχ. ένα περιοδικό)

Οι υπολογιστές συλλέγουν πληροφορίες (αριθμοί πιστ. καρτών)

Οι υπολογιστές μπορούν να προγραμματισθούν (ιοί, δούρειοι ίπποι)

Σχέση Συμβατικής – Ηλεκτρονικής Ασφάλειας

Τα ίχνη ενός ηλεκτρονικού εγκλήματος μπορούν «εύκολα»

να εξαφανισθούν εντελώς (το «τέλειο» έγκλημα;)

Ένας φυσικός πωλητής μπορεί (γενικά) να αντιληφθεί πιο

εύκολα ένα «ύποπτο» πελάτη από ένα ηλεκτρονικό

πωλητή

Υπάρχει μεγαλύτερη τάση επίθεσης εναντίον ενός

ηλεκτρονικού καταστήματος σε σχέση με ένα συμβατικό

κατάστημα (φόβος φυσικής παρουσίας;)

Πιο εύκολη εξαπάτηση του πελάτη μέσω προσποίησης

Ελλείψεις νομικού πλαισίου – ανάγκη συνεχούς

παρακολούθησης τεχνολογικών εξελίξεων

Σημαντικότερες απειλές ασφάλειας στο χώρο του ΗΕ

Υποκλοπή αριθμών πιστωτικών καρτών ενώ μεταδίδονται στο Διαδίκτυο

Κωδικοί (passwords) αντιμετωπίζουν τον ίδιο κίνδυνο.

Κλοπή χρημάτων τροποποιώντας το ποσό μιας συναλλαγής.

Συλλογή ποσών με απάτη, αν ο επίδοξος παραβάτης προσποιηθεί κάποιον άλλον (ισχυρισμός κατοχής υπηρεσιών χωρίς άδεια)

Μέτοχος σε συναλλαγή ενδέχεται αργότερα να αρνηθεί την πράξη του

Πρόκληση διακοπής δικτυακών υπηρεσιών Αποκάλυψη προς τρίτους κατά τη διάρκεια της

συναλλαγής εμπιστευτικών στοιχείων (π.χ. αριθμός πιστωτικής κάρτας, είδη και πλήθος αντικειμένων που παραγγέλλονται, κλπ)

Παράμετροι Ασφάλειας

Εμπιστευτικότητα (Confidentiality)

Πιστοποίηση αυθεντικότητας ή αυθεντικοποίηση (Authentication)

Εξουσιοδότηση (Authorization)

Ακεραιότητα (Integrity)

Μη αποποίηση ευθύνης (Non-repudiation)

Διαθεσιμότητα (Availability)

Δυνατότητα παρακολούθησης (Auditability)

Παράμετροι Ασφάλειας

Εμπιστευτικότητα (Confidentiality) Η συχνότερη απαίτηση ασφάλειας σε συνδυασμό με την

ταυτοποίηση προσώπου για τη συντριπτική πλειοψηφία των εμπορικών συναλλαγών

Εξασφαλίζει ότι η πληροφορία που ανταλλάσσεται (όλη ή μέρος της) δεν θα αποκαλυφθεί σε μη-εξουσιοδοτημένες πλευρές. Ενδεχομένως να μην αποκαλυφθεί ούτε η ταυτότητα των συναλλασσόμενων πλευρών.

Πιστοποίηση Αυθεντικότητας (Authentication) Εξασφαλίζει την ταυτότητα μιας συναλλασσόμενης πλευράς Μπορεί να εφαρμοσθεί σε πρόσωπα, εταιρίες, υπολογιστές

κτλ. Γίνεται με τη χρήση:

Κωδικών (passwords, PIN) Κατοχή φυσικού υλικού (κλειδί, κάρτα, δακτυλικό αποτύπωμα) Κατοχή ψηφιακού υλικού (ψηφιακό πιστοποιητικό)

Παράμετροι Ασφάλειας

Εξουσιοδότηση (Authorization) Προσδιορίζει τα δικαιώματα και τους περιορισμούς μιας

συναλλασσόμενης πλευράς Συνήθως συνοδεύει την πιστοποίηση αυθεντικότητας Δίνει τη δυνατότητα πρόσβασης ή/και χρήσης ευαίσθητων

δεδομένων (αρχεία, πιστωτικές κάρτες) Ακεραιότητα (Integrity)

Εξασφαλίζει ότι τα δεδομένα δε θα αλλοιωθούν κατά τη μεταφορά τους ή/και αν αλλοιωθούν, θα γίνει αντιληπτό από τις συναλλασσόμενες πλευρές ώστε να προβούν στις προβλεπόμενες ενέργειες

Είναι ανεξάρτητη όλων των άλλων θεμάτων ασφάλειας (εμπιστευτικότητα, πιστοποίηση, διαθεσιμότητα κτλ)

Παράμετροι Ασφάλειας

Μη αποποίηση ευθύνης (Non-repudiation) Εξασφαλίζει ότι μια συναλλασσόμενη πλευρά δεν μπορεί

να αρνηθεί τη συμμετοχή σε μια συναλλαγή, αφού υπάρχουν αποδεικτικά στοιχεία που καταδεικνύουν κάτι τέτοιο (ψηφιακή υπογραφή)

Διαθεσιμότητα (Availability) Εξασφαλίζει την απρόσκοπτη και συνεχή παροχή

προϊόντων και υπηρεσιών, αντικρούοντας επιθέσεις Άρνησης Υπηρεσίας (Denial of Service attacks), επιθέσεις με στόχο την κατάρρευση του συστήματος κα.

Δυνατότητα παρακολούθησης (Auditability) Δίνει τη δυνατότητα συλλογής, ανάλυσης και αναφοράς

των ενεργειών μιας εξουσιοδοτημένης ή μη πλευράς με στόχο κυρίως την ανίχνευση εισβολέων στο σύστημα

Παράμετροι Ασφάλειας

Προσώπων Δεδομένων

Εμπιστευτικότητα Χ

Πιστοποίηση Αυθεντικότητας Χ Χ

Ακεραιότητα Χ

Εξουσιοδότηση Χ

Μη αποποίηση ευθύνης Χ

Διαθεσιμότητα Χ

Δυνατότητα παρακολούθησης Χ Χ

Ασφάλεια στο Internet και στο Ηλεκτρονικό Εμπόριο Οι συναλλαγές ΗΕ αφορούν την αλληλεπίδραση ενός web

client και ενός web server μέσω ενός καναλιού με δημόσια πρόσβαση

client-side ασφάλεια τεχνικές προστασίας της μυστικότητας (privacy) του χρήστη

(παρεμπόδιση μη εξουσιοδοτημένης χρήσης προσωπικών στοιχείων όπως στοιχεία πιστωτικής κάρτας για απάτη) και της ακεραιότητας του υπολογιστικού του συστήματος (από πχ. ιούς)

server-side ασφάλεια Τεχνικές προστασίας του υλικού και λογισμικού του Web server

από παραβιάσεις, του Web site από επιθέσεις βανδαλισμού και άρνησης υπηρεσίας, διασφάλισης λογικής πρόσβασης στις υπηρεσίες

ασφαλή μετάδοση της πληροφορίας Τεχνικές προστασίας από κρυφάκουγμα και σκόπιμη αλλαγή

μηνυμάτων, διατήρησης της εμπιστευτικότητας και ακεραιότητας των πληροφοριών κατά την ανταλλαγή

Ασφάλεια στο Internet και στο Ηλεκτρονικό Εμπόριο Δύο γενικές κατηγορίες απειλών ασφάλειας:1. Επιθέσεις κατά μεταδιδόμενης πληροφορίας η ασφαλή

μετάδοση της οποίας είναι επιτακτική (ασφάλεια πληροφορίας)

2. Επιθέσεις κατά της αποθηκευμένης πληροφορίας σε sites για τα οποία απαιτείται ασφάλεια πρόσβασης (ασφάλεια υπολογιστικών συστημάτων)

Τυπική B2C συναλλαγή

BankBank

Katie sends

Order Form

Katie’s Bank CD Store Merchant’s Bank

ISP

Online CD Store

CD Warehouse

Web Server

Internet Payment Network

Katie’s order

Order printed at CD warehouse

CD arrives 2-3 days after order is received

Πιθανές απειλές

A ως D μέσω ασφαλούς μετάδοσης με χρήση μεθόδων κρυπτογραφίας

Ε μέσω μεθόδων ελεγχόμενης πρόσβασης

ISP

Online CD Store

CD Warehouse

Web Server

Katie

ATapping line

BSniffer at ISP

CSniffer on Internet backbone

D

Internet Backbone

EBreaking intostore database

Snifferat webserver

Τεχνολογίες Ηλεκτρονικής Ασφάλειας Το Διαδίκτυο είναι εκ φύσεως ένα μη-ασφαλές μέσο

μετάδοσης και ανταλλαγής πληροφοριών: Τα δεδομένα που ανταλλάσσονται μπορούν να

υποκλαπούν, αλλοιωθούν, διαγραφούν Οι διευθύνσεις αφετηρίας-προορισμού (IP) μπορούν

εύκολα να αλλαχθούν

INTERNET

Χρήστης Α Χρήστης Β

Τεχνολογίες Ηλεκτρονικής Ασφάλειας Οι τεχνολογίες ασφάλειας που προσφέρονται σε

διάφορα επίπεδα του μοντέλου OSI-ISO είναι: Επίπεδο εφαρμογής: Συμμετρική και Μη-συμμετρική

κρυπτογραφία, Ψηφιακές Υπογραφές, Ψηφιακά Πιστοποιητικά και Αρχές Πιστοποίησης, Διαχείριση κλειδιών, Αλγόριθμοι Κρυπτογράφησης

Επίπεδο μεταφοράς: S-HTTP, SSL, S/MIME, PGP, Firewalls

Κρυπτογραφία

Σκοπός της κρυπτογραφίας Ασφάλεια αποθηκευμένης πληροφορίας ανεξάρτητα

από το αν έχει αποκτηθεί πρόσβαση σε αυτή Ασφάλεια μεταδιδόμενης πληροφορίας ανεξάρτητα

από το αν η μετάδοση έχει παρακολουθηθεί Υπηρεσίες που παρέχονται από την

κρυπτογραφία: Εμπιστευτικότητα, Ακεραιότητα μηνυμάτων, Μη απάρνηση (non-repudiation), πιστοποίηση αυθεντικότητας

Βασικά κρυπτογραφίας

Το απλό κείμενο μετατρέπεται σε κρυπτογραφημένο (cipher) κείμενο με χρήση ενός αλγορίθμου και ενός κλειδιού Ο αλγόριθμος είναι δημόσια γνωστός Το κλειδί κρατιέται μυστικό

Τρεις κύριες κατηγορίες: Μυστικό κλειδί (συμμετρική κρυπτογραφία)

Ένα μεμονωμένο κλειδί χρησιμοποιείται για να κρυπτογραφήσει και αποκρυπτογραφήσει την πληροφορία

Δημόσιο/Ιδιωτικό Κλειδί (μη συμμετρική κρυπτογραφία)

Χρησιμοποιούνται δύο κλειδιά : ένα για κρυπτογράφηση (δημόσιο κλειδί) και ένα για αποκρυπτογράφηση (ιδιωτικό κλειδί)

One-way Function Η πληροφορία κρυπτογραφείται έτσι ώστε να παράγει ένα

“digest” της αρχικής πληροφορίας το οποίο χρησιμοποιείται αργότερα για να αποδείξει την αυθεντικότητά της

Συμμετρική Κρυπτογραφία

Το μήνυμα αυτό δεν πρέπει να το δει κανείς

y=f(x)x=f-1(y)

01010101111010001001010101100010100

Αρχικό μήνυμα

Κρυπτογραφημένο μήνυμα

(cipher)

Αλγόριθμος Κρυπτογράφησ

ης

Κλειδί (κοινό)

Συμμετρική Κρυπτογραφία

Παράδειγμα: Συνάρτηση XOR (one-time pad)

Μήνυμα: Μ = 111001010 Κλειδί: Κ = 010111100Κρυπτογράφημα: C = 101110110 = M XOR K

Αποκρυπτογράφηση: Μ = C XOR K

Πρόβλημα: πώς θα συμφωνήσουν ο αποστολέας και ο παραλήπτης πάνω σε ένα συγκεκριμένο (κοινό) κλειδί και μάλιστα με ασφαλή τρόπο;

Ακόμα κι αν κάποιος υποκλέψει το κρυπτογραφημένο μήνυμα και γνωρίζει τον αλγόριθμο

κρυπτογράφησης, θα πρέπει να ξέρει και το κλειδί για να αναπαράγει την αρχική

πληροφορία

Μη-συμμετρική κρυπτογραφία: διαδικασία κρυπτογράφησης

Το μήνυμα αυτό δεν πρέπει να το δει κανείς y=f(x)

01010101111010001001010101100010100

Αρχικό μήνυμα Κρυπτογραφημένο μήνυμα (cipher)

Αλγόριθμος Κρυπτογράφησης

Δημόσιο κλειδί του παραλήπτη

Μη-συμμετρική κρυπτογραφία : διαδικασία αποκρυπτογράφησης

Το μήνυμα αυτό δεν πρέπει να το δει κανείςx=f-1(y)

Κρυπτογραφημένο μήνυμα

Αλγόριθμος Κρυπτογράφησης

Ιδιωτικό κλειδί του παραλήπτη

01010101111010001001010101100010100

Αρχικό μήνυμα

Μη-συμμετρική Κρυπτογραφία

Λύνει το πρόβλημα ασφάλειας της συμμετρικής κρυπτογραφίας (ασφαλούς συμφωνίας και ανταλλαγής κλειδιού μεταξύ αποστολέα/παραλήπτη)

Κάθε συναλλασσόμενη πλευρά διαθέτει ένα δημόσιο και ένα ιδιωτικό κλειδί

Το δημόσιο κλειδί κάθε πλευράς μπορεί να δημοσιοποιηθεί (δηλαδή να μεταδοθεί στο δίκτυο) και είναι γνωστό σε κάθε άλλη πλευρά

Κάθε πλευρά γνωρίζει μόνο το δικό της ιδιωτικό κλειδί και δεν το αποκαλύπτει σε άλλους

Ο αποστολέας χρησιμοποιεί το δημόσιο κλειδί του παραλήπτη για να κρυπτογραφήσει τα μηνύματα που στέλνει. Από τη στιγμή που θα κωδικοποιηθούν αυτά, μόνο ο παραλήπτης μπορεί να τα αποκωδικοποιήσει με το ιδιωτικό του κλειδί.

Τα δημόσια κλειδιά τοποθετούνται συνήθως σε ένα μητρώο δημοσίων κλειδιών

Συμμετρική vs. Μη-συμμετρική Κρυπτογραφία

Συμμετρική Μη-συμμετρική

1 κλειδί, γνωστό και στις δύο πλευρές

2 κλειδιά, δημόσιο και ιδιωτικό

Συνήθως κλειδιά μικρού μεγέθους αρκούνΠχ. 56-bit

Κλειδιά μεγαλύτερου μεγέθους, από 128 ως περισσότερα από 2048-bit

Πιο ανθεκτικό σε κρυπτανάλυση Παρέχει αυθεντικοποίηση

Πιο απλή υλοποίηση (και on-chip) Πιο ευέλικτες εφαρμογές

Δυσκολότερη διαχείριση κλειδιού Απαιτεί την ύπαρξη Αρχής Πιστοποίησης

Έχει γενικά μικρή διάρκεια ζωής Έχει σχετικά μεγαλύτερη διάρκεια ζωής

Κατάλληλη για εφαρμογές κρυπτογράφησης real-time (digital TV)

Κατάλληλη για εφαρμογές τύπου αλληλογραφίας

Αλγόριθμοι κρυπτογράφησης

DES (56-bit) Triple-DES (3 x 56-bit) RC2 (κλειδιά μεταβλητού μεγέθους) RC4 (πρωτόκολλο SSL) IDEA (128-bit) RSA Diffie-Hellman DSA (El-Gamal)

Αλγόριθμοι κρυπτογράφησης: DES

Ανήκει στην κατηγορία των αλγορίθμων συμμετρικής κρυπτογράφησης

Αναπτύχθηκε στις αρχές της δεκαετίας του '70 και καθιερώθηκε επίσημα από την κυβέρνηση των Ηνωμένων Πολιτειών το 1977

Μέγεθος κλειδιού: 56 bits αν κάποιος θέλει να "σπάσει" την κωδικοποίηση πρέπει να δοκιμάσει

255 διαφορετικά κλειδιά Την εποχή που καθιερώθηκε ο αλγόριθμος και με βάση τις τότε

υπολογιστικές δυνατότητες των Η/Υ, ήταν πρακτικά ανέφικτο και πολυδάπανο να "σπάσει" αυτού του είδους η κρυπτογράφηση σε κάποιο λογικό πλαίσιο χρόνου

Σήμερα είναι σχετικά εφικτό, ωστόσο εξακολουθεί να είναι πολυέξοδο από πλευράς απαιτούμενης υπολογιστικής ισχύος

Μία από τις τελευταίες προσπάθειες "επίθεσης" εναντίον του DES στηρίχτηκε στη "γραμμική κρυπτανάλυση" όπου, κωδικοποιώντας 247 συγκεκριμένες λέξεις, έγινε δυνατό να ανακτηθεί το μυστικό κλειδί ύστερα από υπολογισμούς 50 ημερών σε 12 Η/Υ

Το 1998 παρόμοιο εγχείρημα κατέστη δυνατό μέσα από τη σύνδεση δεκάδων χιλιάδων υπολογιστών μέσω Ιnternet σε 39 ημέρες

Αλγόριθμοι κρυπτογράφησης

IDEA Συμμετρικός αλγόριθμος με μέγεθος κλειδιού 128bits,

δημοσιεύτηκε το 1990 «Αντιστέκεται» καλύτερα από τον DES σε τεχνικές όπως

η γραμμική κρυπτανάλυση RC2

Αλγόριθμος γρηγορότερος από τον DES (σχεδιάστηκε ως αντικαταστάτης του)

Δυνατότητα χρήσης κλειδιού μεταβλητού μεγέθους RSA

Από τους δημοφιλέστερους αλγορίθμους δημοσίου κλειδιού, προτάθηκε το 1977

Προσφέρει δυνατότητα κρυπτογράφησης και πιστοποίησης

Diffie-Hellman Σχεδιάστηκε το 1976 και επιτρέπει σε 2 άτομα να

ανταλλάξουν με ασφαλή τρόπο ένα μυστικό κλειδί σε ένα μη ασφαλές μέσο

Κρυπτογράφηση στο www: SSL

Οι web browsers IE και Netscape σε συνδυασμό με λογισμικό Web Servers, υποστηρίζουν τρόπους κωδικοποίησης των πληροφοριών που ανταλλάσσονται μεταξύ client και server

Το δημοφιλέστερο πρωτόκολλο είναι το SSL (Secure Socket Layer) Αναπτύχθηκε από την εταιρία Netscape και

χρησιμοποιεί τεχνικές δημόσιου κλειδιού στην αρχική επικοινωνία, ώστε να επιτευχθούν οι ακόλουθοι στόχοι:

Ο server δηλώνει την ταυτότητά του μέσω της ψηφιακής υπογραφής του

O server και ο client συμφωνούν στη χρήση ενός συγκεκριμένου κλειδιού/αλγορίθμου, με το οποίο θα κρυπτογραφηθεί το υπόλοιπο της συνομιλίας

Κρυπτογράφηση στο www: SSL & S-HTTP

Στην έκδοση SSL v3 χρησιμοποιούνται οι συμμετρικοί αλγόριθμοι κρυπτογράφησης RC4 128bit και Triple DES

Η αδυναμία του SSL για τους χρήστες όλων των χωρών εκτός των Η.Π.Α. είναι το μικρό μέγεθος κλειδιού (40 bits) που χρησιμοποιεί για τη συμμετρική κρυπτογράφηση των δεδομένων

Για συγκεκριμένες υπηρεσίες υψηλής ασφάλειας και ρίσκου (π.χ. τραπεζικές συναλλαγές), δεν γίνονται αποδεκτοί browsers που δεν προσφέρουν 128-bit κωδικοποίηση

Εκτός του SSL, υπάρχει δυνατότητα χρήσης και του πρωτοκόλλου S-HTTP (Secure Hypertext Transfer Protocol) Σε αντίθεση με το SSL που λειτουργεί στο επίπεδο μεταφοράς,

το S-HTTP λειτουργεί στο επίπεδο εφαρμογής Eνώ στο SSL γίνεται κωδικοποίηση ολόκληρου του διαύλου

επικοινωνίας, στο S-HTTP κάθε μήνυμα κωδικοποιείται ξεχωριστά (το S-HTTP παρέχει τη δυνατότητα καθένα από τα μηνύματα που μεταφέρονται να "υπογράφεται" ψηφιακά και όχι μόνο τα αρχικά μηνύματα κατά τη διάρκεια της πιστοποίησης όπως στο SSL)

SSL: χαρακτηριστικά

Λειτουργεί στο TCP/IP transport layer Οι client και server κρυπτογραφούν (αποκρυπτογραφούν) είσοδο

από το application (transport) layer Οποιοδήποτε πρόγραμμα που χρησιμοποιεί το TCP μπορεί να

τροποποιηθεί για να χρησιμοποιεί SSL συνδέσεις Η SSL σύνδεση χρησιμοποιεί ειδικό TCP/IP socket (π.χ. port 443

για HTTP over SSL - https) Eίναι ευέλικτο στην επιλογή συμμετρικής κρυπτογραφίας,

message digest, και αλγορίθμων αυθεντικότητας Όταν ένας SSL client έρχεται σε επαφή με έναν SSL server,

προσπαθούν να επιλέξουν την δυνατότερη μέθοδο κρυπτογράφησης που έχουν από κοινού

Δεδομένα που κρυπτογραφούνται σε μια τέτοια σύνδεση Το URL του ζητούμενου εγγράφου και τα περιεχόμενα του εγγράφου Περιεχόμενα των browser forms Cookies που στέλνονται από τον browser στον server και από τον

server στον browser Περιεχόμενα του HTTP header

Ψηφιακές υπογραφές (digital signatures)

Οι μη-συμμετρικοί αλγόριθμοι είναι αργοί για την κρυπτογράφηση ενός ολόκληρου μηνύματος Ταχύτερο να προσαρτήσω στο μήνυμα την «υπογραφή» του αποστολέα

1. Εφαρμόζεται στο μήνυμα μια συνάρτηση (hash) από την οποία προκύπτει ένα μικρότερο μήνυμα προκαθορισμένου μεγέθους (message digest)

2. To message digest κρυπτογραφείται (με χρήση του ιδιωτικού κλειδιού του αποστολέα) και αποτελεί την ψηφιακή υπογραφή του αποστολέα

3. Η ψηφιακή υπογραφή συνενώνεται με το μήνυμα, κρυπτογραφείται με το δημόσιο κλειδί του δέκτη και αποστέλλεται στο δέκτη

4. Ο δέκτης αρχικά αποκρυπτογραφεί το μήνυμα αυτό με το ιδιωτικό κλειδί του και ελέγχει την αυθεντικότητα του χρήστη: Εφαρμόζει την ίδια hash συνάρτηση (με εκείνη του αποστολέα)

δημιουργώντας έτσι τη δική του εκδοχή για το ορθό message digest Αποκρυπτογραφεί τη ψηφιακή υπογραφή που έλαβε (χρησιμοποιώντας το

δημόσιο κλειδί του αποστολέα), αναπαράγοντας έτσι το message digest που δημιούργησε ο αποστολέας

Το αποκρυπτογραφημένο κείμενο μπορεί να συγκριθεί με το κανονικό κείμενο για να ελεγχθεί η ακεραιότητά του: αν ταιριάζουν, αυθεντικοποιείται η ψηφιακή υπογραφή του αποστολέα, διαφορετικά: (α) κάποιος προσποιείται τον αποστολέα, (β) το μήνυμα μεταβλήθηκε από τη στιγμή που στάλθηκε από τον αποστολέα, (γ) υπήρξε λάθος στη μετάδοση του μηνύματος

Ψηφιακές Υπογραφές

Το μήνυμα αυτό είναι του Α

Aj9834efy3JO

ΣυνάρτησηHash Message digest

Χρήστης Α

Κρυπτ. με το ιδιωτικό κλειδί του Α

Ψηφιακή Υπογραφή+

Αποκρυπτ. με το δημόσιο κλειδί του Α Ψηφιακή Υπογραφή

ΣυνάρτησηHash

Το μήνυμα αυτό είναι του Α

Το μήνυμα αυτό είναι του Α

Aj9834efy3JO

Message digest

Aj9834efy3JO

Message digest

INTERNET Χρήστης Α

Χρήστης Β

Εφόσον τα δύοmessage digest

είναι ίδια, τότε τομήνυμα είναι

αυθεντικό και ακέραιο

Η εκδοχή του δέκτη για το σωστό message

digest

Το message digest που δημιούργησε ο

αποστολέας

Ψηφιακά Πιστοποιητικά

Για την αντιμετώπιση του προβλήματος όπου ο Α προσποιείται τον Β χρησιμοποιώντας ένα ζευγάρι κλειδιών που είναι δήθεν του Β

Συσχετίζουν μια οντότητα με ένα συγκεκριμένο δημόσιο κλειδί Οι αρχές πιστοποίησης (certification authorities) αποτελούν τον

πλέον αξιόπιστο τρόπο διανομής δημόσιων κλειδιών Μια αρχή πιστοποίησης θα δεχτεί το δημόσιο κλειδί του

χρήστη/εταιρίας σε συνδυασμό με κάποιο είδος απόδειξης της ταυτότητάς του (ποικίλει ανάλογα με την κλάση του πιστοποιητικού)

Οι άλλοι μπορούν να επαληθεύουν το δημόσιο κλειδί του χρήστη απευθυνόμενοι στην αρχή πιστοποίησης, μπορούν δηλαδή να θεωρούν δεδομένο ότι ο χρήστης είναι αυτός που ισχυρίζεται ότι είναι

Οι αρχές πιστοποίησης είναι φορείς που χαίρουν γενικής αποδοχής και διατηρούν μητρώα πιστοποιητικών π.χ. Verisign, Cybertrust, Nortel, Globalsign

Ένα ψηφιακό πιστοποιητικό μπορεί να εκδοθεί σε μία από τις 4 ορισμένες κλάσεις, που υποδεικνύουν σε τι βαθμό έχει διασταυρωθεί η ταυτότητα του χρήστη (από απλή επαλήθευση ονόματος και e-mail μέχρι έλεγχο αριθμού κοινωνικής ασφάλισης, άδειας οδήγησης, ημερομηνίας γέννησης και διενέργεια πιστωτικού ελέγχου) Η τομή έκδοσης ψηφιακού πιστοποιητικού αυξάνει με την κλάση

Πρότυπα (standards) ασφαλείας στο διαδίκτυο

SSL (επίπεδο σύνδεσης): Παρέχει ασφάλεια σε πακέτα δεδομένων στο επίπεδο δικτύου

S-HTTP (επίπεδο εφαρμογής): Καθιστά ασφαλείς τις web συναλλαγές

S/MIME (επίπεδο εφαρμογής): Καθιστά τα προσαρτημένα σε μηνύματα ηλεκτρονικού ταχυδρομείου αρχεία ασφαλή (secure mail attachments)

SET (επίπεδο εφαρμογής): Εγγυάται ασφάλεια σε συναλλαγές με πιστωτικές κάρτες

S-HTTP και SSL

Παρέχουν αυθεντικοποίηση, εμπιστευτικότητα και ακεραιότητα των δεδομένων

Το SSL χρησιμοποιεί ασύμμετρη κρυπτογράφηση ώστε: Ο εξυπηρετητής ή και ο πελάτης (προαιρετικά) αυθεντικοποιούνται

μέσω των ψηφιακών πιστοποιητικών. Εξυπηρετητής και πελάτης συμφωνούν στη χρήση ενός

συγκεκριμένου κλειδιού με το οποίο θα κρυπτογραφηθεί το υπόλοιπο της συναλλαγής. Το κλειδί κρυπτογραφείται με το δημόσιο κλειδί του εξυπηρετητή και στέλνεται στον πελάτη. Το κλειδί αλλάζει από σύνδεση σε σύνδεση.

PGP (Pretty Good Privacy)

Χρησιμοποιείται για την ασφαλή αποθήκευση και αποστολή αρχείων μέσω e-mail. Προσφέρει: Κρυπτογράφηση μηνύματος Ψηφιακές υπογραφές Συμπίεση δεδομένων Δυνατότητα αποστολής με e-mail Τοπική διαχείριση κλειδιών

Για την κρυπτογράφηση, αρχικά χρησιμοποιείται ένας συμμετρικός αλγόριθμος για τη μετάδοση του δημοσίου κλειδιού και στη συνέχεια αποστέλλεται το μήνυμα κρυπτογραφημένο με το κλειδί αυτό

Συμμετρικοί αλγόριθμοι που χρησιμοποιούνται: CAST, IDEA και Triple-DES

Firewall

Mέθοδος διατήρησης ενός δικτύου (π.χ. του εσωτερικού δικτύου ενός οργανισμού) ή ενός υπολογιστή συνδεδεμένου στο διαδίκτυο ασφαλές από κάποιον που θέλει να εισβάλει παράνομα

Χρησιμοποιούνται για να παρέχουν στους χρήστες ασφαλή πρόσβαση στο δίκτυο και να χωρίσουν τον δημόσιο εξυπηρετητή web μιας εταιρείας από το εσωτερικό της δίκτυο

Χρησιμοποιούνται επίσης για να προστατεύσουν τμήματα του εσωτερικού δικτύου (π.χ. το λογιστήριο)

Υλοποίηση σε Υλικό (hardware) ή και Λογισμικό (software)

Firewall

Αποτελείται από: φίλτρα για μπλοκάρισμα και/ή

παρακολούθηση μετάδοσης συγκεκριμένου είδους μηνυμάτων (καθορισμένα από τον τύπο, τον προορισμό τους ή συνδυασμό και των δύο)

gateways για προώθηση των αποδεκτών μηνυμάτων από τη μια μεριά του firewall στην άλλη

application proxies που εκτελούν έλεγχο ειδικής πρόσβασης σε εφαρμογές, παρακολούθηση και αναφορά.

Firewall

Έλεγχος κίνησης με βάση τα πακέτα: Πρωτόκολλο (π.χ. TCP, UDP, ARP, ICMP κλπ) Διεύθυνση (IP) προέλευσης Διεύθυνση (IP) προορισμού TCP ή UDP θύρα προέλευσης TCP ή UDP θύρα προορισμού, π.χ. αν αφήσω πακέτα που

προορίζονται για το port 25 (SMTP), αφήνω να περνούν μηνύματα ηλεκτρονικού ταχυδρομείου

Δίκτυο από το οποίο έρχεται το πακέτο Δίκτυο στο οποίο θα μεταφερθεί το πακέτο

Έλεγχος κίνησης με βάση τις εφαρμογές. Μια προβληματική εφαρμογή μπορεί να απομονωθεί περιστασιακά από το να λαμβάνει ή να εγκαθιστά συνδέσεις

Firewall

Μειονεκτήματα: Μια κακή εγκατάσταση του firewall προσφέρει

εικονική ασφάλεια που μπορεί να αποβεί καταστροφική, να δημιουργήσει καθυστερήσεις, διακοπές και γενικά απρόβλεπτη συμπεριφορά

Δεν προστατεύουν από επιθέσεις από το εσωτερικό του τοπικού δικτύου

Απαιτεί συχνό έλεγχο στα αρχεία (logs) για να εντοπισθούν τυχόν προσπάθειες παραβίασης

Secure Electronic Transaction (SET)

Πρωτόκολλο που σχεδιάστηκε για να εξασφαλίζει ασφαλείς online συναλλαγές με κάρτες τόσο για τους καταναλωτές όσο και για τους εμπόρους

Αναπτύχθηκε από κοινού από τις Netscape, Visa, MasterCard, και άλλους

Τι παρέχει: Πιστοποίηση ταυτότητας όλων των εμπλεκόμενων στην

συναλλαγή Εμπιστευτικότητα: η συναλλαγή κρυπτογραφείται για να

αντιμετωπίσει υποκλοπές ευαίσθητων δεδομένων Ακεραιότητα μηνυμάτων: δεν είναι δυνατό να αλλαχθεί ο

αριθμός λογαριασμού ή το ποσό συναλλαγής Σύστημα σύνδεσης: επισυναπτόμενα αρχεία μπορούν να

διαβαστούν από τρίτη οντότητα μόνο αν είναι απαραίτητο

Τι παρέχει το SET

To πρωτόκολλο SET υποστηρίζει όλα τα χαρακτηριστικά ενός πλήρους συστήματος πιστωτικών καρτών: Καταχώρηση του ιδιοκτήτη κάρτας Καταχώρηση του εμπόρου Αιτήσεις αγορών Εξουσιοδοτήσεις πληρωμών Μεταφορά χρηματικών ποσών Επιστροφή χρημάτων - Chargebacks Πιστώσεις Ακυρώσεις πιστώσεων Συναλλαγές χρεωστικών καρτών

Το SET μπορεί να διαχειριστεί: Συναλλαγές μαζικές και πραγματικού χρόνου Πληρωμές με δόσεις

Ηλεκτρονικές αγορές με το SET

To e-shop ανοίγει λογαριασμό (τράπεζα αποδέκτη). Η τράπεζα αποδέκτης καθορίζει ποιες πιστωτικές κάρτες γίνονται δεκτές στις συναλλαγές

Ο πελάτης δίνει τα στοιχεία της πιστωτικής του κάρτας στον έμπορο πάνω από το Διαδίκτυο μέσω ασφαλούς σύνδεσης

Ο έμπορος μεταβιβάζει ασφαλώς τα στοιχεία που δέχτηκε στο διατραπεζικό σύστημα επεξεργασίας χρεώσεων και διαπιστώνει την πιστοληπτική ικανότητα του πελάτη χάρη στην αυτόματη επικοινωνία με την τράπεζα έκδοσης της πιστωτικής κάρτας του πελάτη

Η μεταφορά των χρημάτων στο λογαριασμό του εμπόρου γίνεται σε μεταγενέστερο στάδιο λόγω νομικών περιορισμών που διέπουν το χώρο του H.E.

Το SET είναι πρωτόκολλο βασισμένο σε ψηφιακές υπογραφές, οπότε λύνονται προβλήματα «αποποίησης» παραγγελίας

Ασφαλείς ηλεκτρονικές πληρωμές με SET και SSL Σύμφωνα με το πρωτόκολλο SET, ο έμπορος δεν αποθηκεύει

τα εμπιστευτικά στοιχεία του πελάτη, αλλά τα διαβιβάζει απ’ ευθείας στο διατραπεζικό σύστημα χρέωσης που ελέγχει την εγκυρότητα της κάρτας

Προαπαιτούμενα για την υλοποίηση του πρωτοκόλλου SET Λογισμικό, ηλεκτρονικό πορτοφόλι (SET wallet) το οποίο είναι

ενσωματωμένο στους σύγχρονους browsers Πιστοποιητικό πωλητή, υπογεγραμμένο με το δημόσιο κλειδί της

«τράπεζας αποδέκτη» και το δημόσιο κλειδί του εκδοτικού οργανισμού της κάρτας (π.χ. Visa ή MasterCard)

SSL (Secure Socket Layer): εξασφαλίζει ασφαλή μεταφορά δεδομένων από το browser του πελάτη στο server του εμπόρου καθώς επίσης και από το server του εμπόρου στο διατραπεζικό σύστημα επεξεργασίας χρέωσης

Οι υπηρεσίες που προσφέρει το SSL στο SET είναι η αυθεντικοποίηση (authentication) για servers και bowsers, η εμπιστευτικότητα (confidentiality) και ακεραιότητα (integrity) των δεδομένων

Ηλεκτρονικές Πληρωμές (e-payments)

Πελάτης με SET

πορτοφόλι

Web site

πωλητή

Πύλη SET πληρωμ

ώνΔιατραπεζικ

ό δίκτυο επεξεργασία

ς πιστωτικών

καρτών

1. Επιλογή προϊόντων

2. Περιγραφή παραγγελίας, ξυπνά το

wallet

3. Απόφαση πληρωμών

4. Αίτηση πληρωμής

5. Έλεγχος εγκυρότητα

ς πιστωτικής

κάρτας

6. Επιστροφή κουπονιού

8. Ρύθμιση

7. Απόδειξη

Τράπεζα αποδέκτη

Τράπεζα έκδοσης πιστωτικής κάρτας

πελάτη

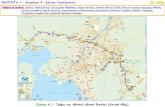

Δίκτυο άμεσης σύνδεσης με έλεγχο προσπέλασης μέσου (medium access control) Αυτό το εργαστήριο επικεντρώνεται στην

ανάπτυξη ενός δικτύου τεχνολογίας Ethernet με τη χρήση του Project Editor του OPNET

Στο τέλος του μαθήματος θα μπορείτε να: Δημιουργείτε ένα δίκτυο τεχνολογίας

Ethernet Συλλέγετε στατιστικές μετρήσεις για την

απόδοση του δικτύου Αναλύετε τις μετρήσεις αυτές, ερμηνεύοντας

την επίδραση που έχει η αύξηση του φόρτου καθώς και το μέγεθος των πακέτων

Στόχος εργαστηρίου

Υλοποίηση δικτύου (30 κόμβοι, ομοαξονικό καλώδιο, 10Mbps)

Συλλογή στατιστικών απόδοσης του δικτύου Ανάλυση των μετρήσεων Δημιουργία εναλλακτικών σεναρίων με

διαφορετικό φόρτο, αλλαγή του μεγέθους πακέτου και χρήση κατάτμησης πακέτων

Συλλογή στατιστικών μετρήσεων για την απόδοση των εκάστοτε σεναρίων και το πλήθος των συγκρούσεων (collisions)

Ανάλυση / σύγκριση των μετρήσεων στα διαφορετικά σενάρια

Δημιουργία τοπολογίας

Αρχική διαμόρφωση: Νέο Project – Startup Wizard File New Project:

Ονομασία project: τα_αρχικά_σας_Ethernet Ονομασία σεναρίου: coax

Δημιουργία τοπολογίας: Χρήση Rapid Configuration Wizard Topology Rapid Configuration

Μοντέλο: Select Models: Ethcoax

1

2

3

Δημιουργία τοπολογίας: Ομοαξονικό καλώδιο σύνδεσης Δεξί κλικ στο οριζόντιο ομοαξονικό καλώδιο

Advanced Edit Attributes Model Delay Thickness

1

2

3

Αρχική τοπολογία

Δημιουργία τοπολογίας: Καθορισμός της κίνησης του δικτύου Επιλογή όλων των κόμβων, δεξί κλικ σε έναν

Advanced Edit Attributes Παράμετροι δημιουργίας κίνησης και δημιουργίας

πακέτων On/Off state time

Packet size

Interarrivaltime

Συλλογή στατιστικών μετρήσεων: Καθολικές στατιστικές μετρήσεις Οι καθολικές στατιστικές

μετρήσεις (global statistics) χρησιμοποιούνται για να συλλέξουν πληροφορίες για όλο το δίκτυο

Στο υπό μελέτη δίκτυο μας ενδιαφέρει: η εισερχόμενη και

εξερχόμενη κίνηση (traffic received & traffic sent σε bits/sec και packets/sec)

Ο αριθμός των συγκρούσεων (collisions) για κάθε κόμβο

Η απόδοση (throughput) και το ποσοστό χρήσης του καναλιού

Δεξί κλικ σε κενό χώρο Choose Individual Statistics

Εκτέλεση προσομοίωσης

Simulation Configure Discrete Event Simulation

Επισκόπηση των αποτελεσμάτων

Δεξί κλικ View Results

Δημιουργία διαφορετικών σεναρίων

Δημιουργήστε διαφορετικά σενάρια (αντιγράφοντας το αρχικό σενάριο και εφαρμόζοντας τροποποιήσεις) και συγκρίνετε τα αποτελέσματα:

1. Τροποποιήστε τον ρυθμό με τον οποίο οι κόμβοι στέλνουν πακέτα ώστε να είναι το 1/10 του αρχικού

2. Ελαττώστε το μέγεθος πακέτου από 1024 bytes σε 512 bytes

3. Διατηρείστε τον ίδιο ρυθμό αποστολής πακέτων και μέγεθος πακέτου αλλά εφαρμόστε κατάτμηση (segmentation) των πακέτων σε μικρότερα πακέτα μέγιστου μεγέθους 512 bytes

Σενάριο #2: Αλλαγή του ρυθμού αποστολής πακέτων

Ο μέσος χρόνος που μεσολαβεί ανάμεσα σε δύο διαδοχικές εκπομπές πακέτων γίνεται 10 sec (από 1 sec)

Σενάριο #3: Αλλαγή του μεγέθους πακέτου

Μέγεθος πακέτου: 512 bytes Στέλνεται ο ίδιος αριθμός πακέτων αλλά ο μισός όγκος

δεδομένων

Σενάριο #4: Κατάτμηση πακέτων

Κατάτμηση (segmentation) των πακέτων σε μικρότερα πακέτα μέγιστου μεγέθους 512 bytes

Σύγκριση αποτελεσμάτων

Συγκρίνετε και εξηγείστε τα αποτελέσματα των 4 σεναρίων: Δεξί κλικ Compare Results

Σύγκριση αποτελεσμάτων